Magnet AXIOMへのGrayKeyイメージファイルの読み込み

ここ数年前から、iOSデバイスのフォレンジック検査のほとんどは、iTunesのバックアップでしかデータを取得できず、ユーザーのパスコードを持っていない場合に限られていました。確かに、あなたは奇妙なジェイルブレイクされたデバイスを入手されたかもしれませんが、1万ドルの市販のフォレンジックツールを持っていても、Magnet ACQUIREのような無料の取得ツールを持っていても、いずれでも普通は関係なく、iTunesのバックアップやファイルの論理コレクションという同じものが入手できるだけでした。ユーザーのパスコードを持っていなければ、何も得られなかったので、何もないよりはバックアップがある方がマシでした。

警察がユーザーのパスコードをクラックできるようにするツール、GrayKeyのメーカーであるGrayshiftのサイトにアクセスし、データ保護の遅延をバイパスしてiOSデバイスのファイルシステム全体へのアクセスを得ることができます。これにより、これまでパスコードを持っていないためにアクセスできなかったデバイスへ検査官がアクセスできるようになっただけでなく、論理的なコレクションを介して利用できるデータが限られていたために、何年も利用できなかったiOSデータへのアクセスも可能になりました。場合によっては、GrayKeyは、今まで調査する機会のなかったデータも明らかにしました!

多くの人が知っているように、GrayKeyは取得ツールに過ぎません。これは検査官がiOSデバイスに入る権限を取得でき、見つかった情報の抽出を行うが、任意の分析を支援するものではないことを意味します。GrayKey抽出で取得したデータは、様々なZIPコンテナ(BFU、AFU、Full Files、mem、keychain.plist)に出力されます。Magnet AXIOMは、これらのファイルの分析に使用することができます。

調査官にとって、iOSデバイスを調べるときに必要とする理想的なGrayKeyイメージファイルは、files.zipです。これは、iOSのファイルシステム全体が存在し、検査官が検査の過程で使用するための最大の情報量を提供します。他の利用可能なイメージファイルの種類は、ケースの作業に優れたフォレンジック面の価値を提供しますが、利用可能な場合は、常に最初に files.zip イメージを検査してください。

お使いのGrayKeyは、passwords.txtとデバイス抽出のHTMLレポートも作成します。passwords.txtのリストは検査官が目を通すのに最適ですが、パーシングのためにpasswords.txtファイルではなくkeychain.plistをAXIOMに読み込ませるようにしてください。 常に念頭に置いておくこと: ユーザーのパスコードを持っている場合でも、抽出にはGrayKeyを利用して、調査で作業に使えるデータをできるだけ多く保持するようにしてください。

次のコンテナはmem.zipです。これはiOSデバイスのプロセスメモリダンプです。Grayshiftの技術以前は、検査官はルーチン分析のためにiOSデバイスのプロセスメモリを取得していませんでした。Androidでのメモリ取得は可能ですが、スマホの再起動が必要なため、調査値は最小限に抑えられています。この場合、iOSのプロセスメモリには貴重な情報が含まれており、AXIOMにも確実に読み込むことが推奨されます。

最終的に、最後のファイルはkeychain.plistです。iOSのキーチェーンには、ユーザーが保存したり使用したりした多数のアプリ用のユーザーアカウント、パスワード、キーが含まれているので、ほとんどの検査官はiOSのキーチェーンを良く理解しています。それらはクラウドソースや別の方法で認証することを希望する検査官にとっても重要なものとなる可能性があります。GrayKeyが作成するキーチェーンは、iTunesのバックアップで取得したり、ジェイルブレイクされたデバイス上でネイティブに発見されたりするものとは若干異なります。ファイルシステムで見つかったキーチェーンは、正確にはSQLiteデータベースであり、それ以前の取得方法では限界があったため、常に利用できるわけではありませんでした。iTunesのバックアップのキーチェーンもplistですが、フォーマットが異なるので、AXIOMではGrayKey keychain.plistへの特定の対応を追加しました。

iOS調査の取得フェーズでは、GrayKeyを利用することで検査官が得るさまざまなエクスポートを特集しましたが、ここでは、Magnet AXIOMを使用してこのデータを分析してみましょう。

GrayKeyのエビデンスをAXIOMへ読み込む

最近取得したiOSデバイスをAXIOMに読み込む方法はいくつかあります。調査のニーズによっては、ワークフロー用の他のものより適した方法があるかもしれません。

始めるには、取得したfiles.zipファイルを読み込むのではなく、次の方法でkeychain.plistを読み込むことをまずは推奨します。

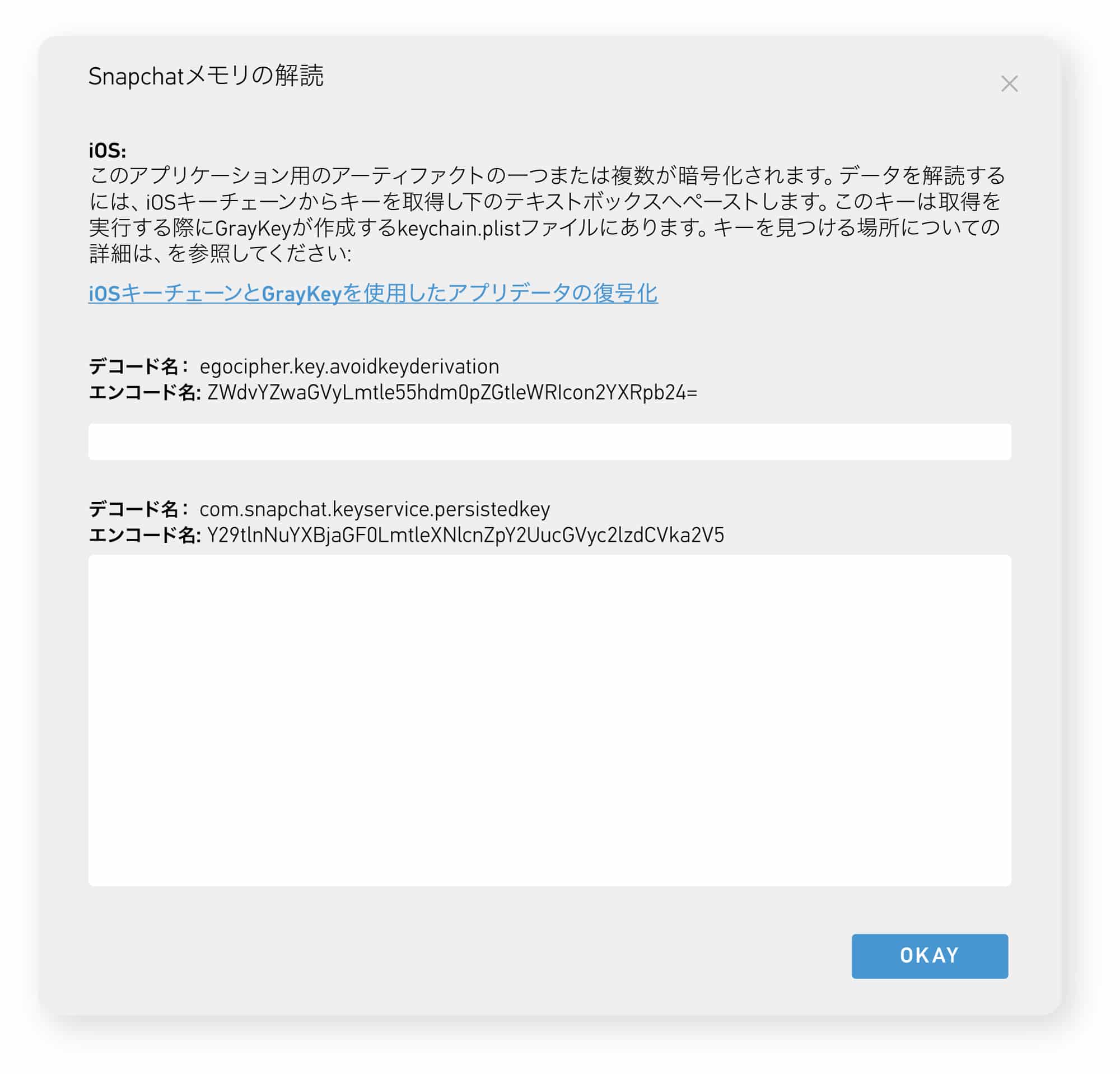

AXIOMを分析に使用することの大きなメリットの1つは、処理を開始する前に複数のエビデンスを同時に追加して、調査官の時間を節約できることです。つまり、keychain.plistを持っているiOSデバイスを扱う場合、AXIOM Examineのケースダッシュボードに移動して「Add Evidence」をクリックする前に、キーチェーンだけを処理して、その唯一のエビデンスのデータを精査することが検査官にとってメリットがあるということです。なぜお尋ねになるのですか?いい質問です!検査官がすでにkeychain.plistを確認している場合は、疑わしいデバイスに見つかる可能性のあるアプリについて優れたアイデアを持つでしょう。できれば、files.zipをAXIOMに読み込んで処理する際に、SnapChat、WickrMe、iOS Notesなどの暗号化されたアプリの潜在的なパスワードとキー値を入力することで、AXIOMは処理中にこれらのデータベースを復号化し、エビデンスを再処理する必要なく、検査官が調査過程で分析できるようにします。以下のように、キーチェーンから AXIOM に情報をコピーする際に検査官が参照できるように、処理中に復号化できるアプリのアーティファクト選択カテゴリー内に情報を追加しました。

次に、GrayKeyの追加エビデンスファイルをAXIOMに読み込む方法を見てみましょう。

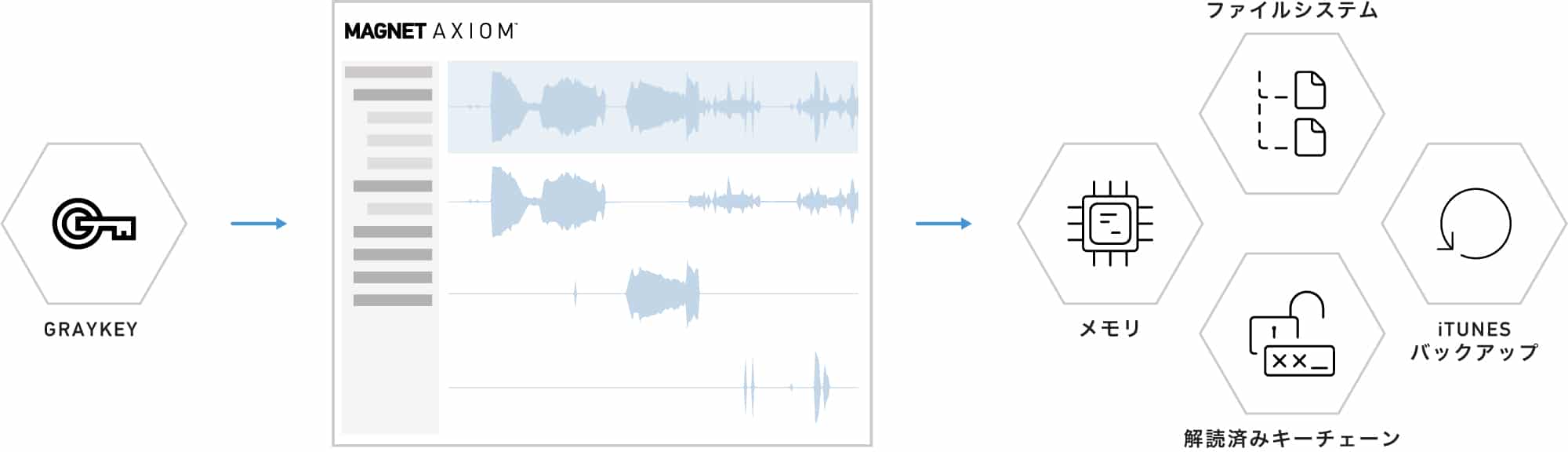

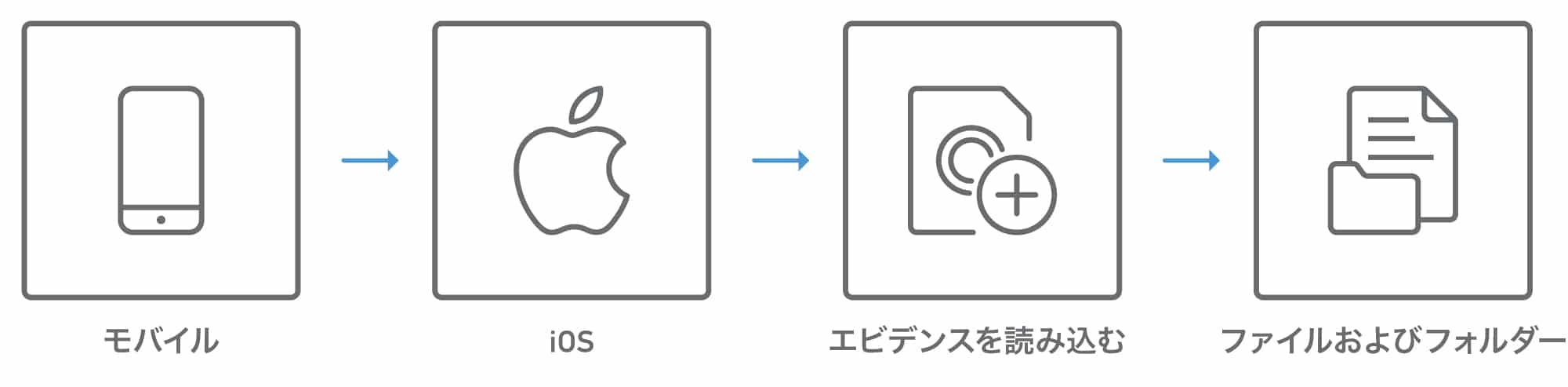

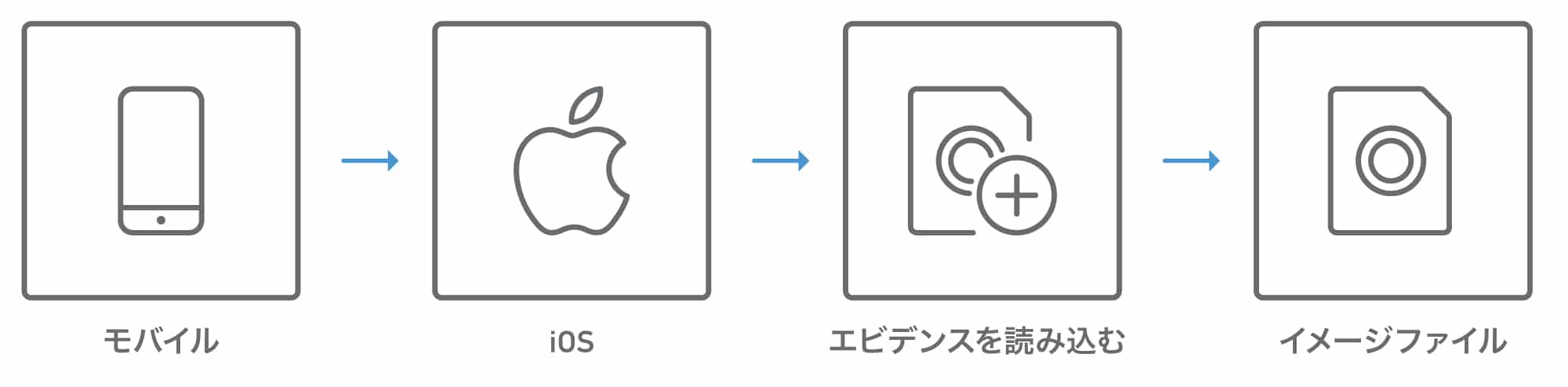

GrayKey 画像を AXIOM に読み込むには、他のほとんどの iOS 画像と同じパスで、Mobile -> iOS -> Load Evidence -> Image と進み、最初に files.zip を選択します。次に、同じようにmem.zipを読み込みます。

注意点としては、files.zipで読み込む際には、必ず「イメージファイル」対「ファイル」と「フォルダー」を選択するようにすること。これにより、AXIOMはイメージファイルから最大量の情報をパース/カーブできるようになります。

オンラインGrayKeyを備えた機関の場合、取得したものをAXIOMに読み込むことに関しては、追加のオプションがあります。MagnetとGrayshiftとの独占的なパートナーシップに関連して、検査官がネットワーク接続を介してAXIOMをGrayKeyに直接接続することができるダイレクト接続を用意しています。このダイレクト接続オプションには、分析ソフトウェアでケースを開始する前に、ブラウザ経由でGrayKeyからイメージファイルをダウンロードする旧来型の手順に比べて、いくつかのメリットがあります。ダイレクト接続オプションを使用する最初のメリットは、スピードです。この手順を使用することで、全体的に調査を開始するのに必要なステップを減らすことができ、取得したiOSデバイスの量に関して言えば、この時間の節約は大きなものになります。第二に、検査のために取得され処理されたので、AXIOMはGrayKeyイメージファイルをどこに保存するかについてプロンプトして来ます。このプロセスの一環として、私たちは取得しているファイルも自動的にハッシュ化しますので、あなたのハッシュ値が一致していることをGrayKey GUIから迅速に確認することができます。GrayKeyイメージファイルを分析ツールに読み込んだ際に、対象が「離れている」ように見えたり、画像を読み込めなかったりしたという調査官の声を何度も耳にしています。これは、ブラウザーがダウンロードのサイズを制限したり、イメージファイルのダウンロード中にパケットがドロップしたことが原因の一つです。

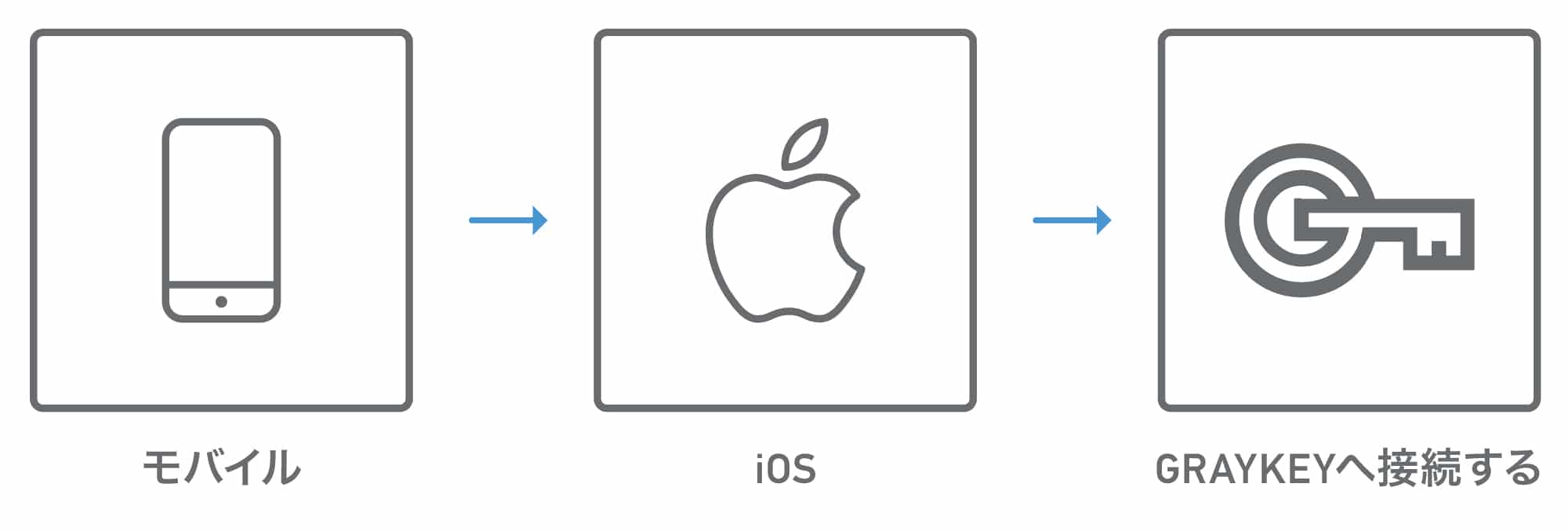

ダイレクト接続方式でエビデンスを読み込むには、ユーザーはモバイル→iOS→GrayKeyへの接続、とメニューを移動します。接続されると、検査官はGrayKeyに保存されている利用可能なデータをブラウザーで表示し、AXIOMで取得して処理したい様々なエビデンスファイルを選択することができます。

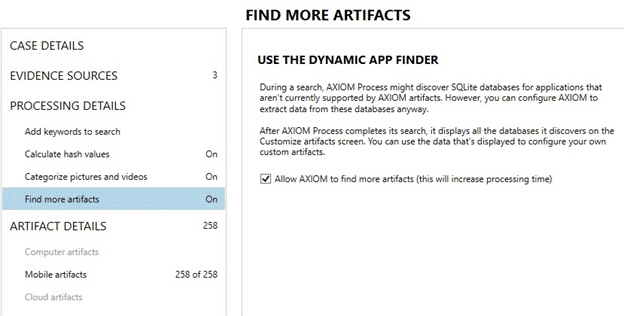

読み込まれると、所定の調査のためにAXIOMにインクルードするオプションやアーティファクトを選択することができます。それ以外ではアーティファクトにインクルードされない追加データを取得するのに役立つ機能の1つが、Dynamic App Finder(DAF)です。

Find more artifacts(追加のアーティファクトを検索)」の下でDAFを有効にすると、チャット、ジオロケーション、または連絡先情報を含む可能性のあるSQLiteデータベースをイメージファイルから自動的に検索します。これは、既存のアーティファクトの中に既に存在する可能性のないアプリケーションやデータを見つけるのに役立ちます。DAFの簡単なビジネスはこちらで見ることができます。GrayKeyイメージファイルの場合、これはファイルシステムとメモリ・イメージファイル内の追加データを識別します。カスタムのアーティファクトの作成やArtifact Exchangeの詳細については、こちらをご覧ください。

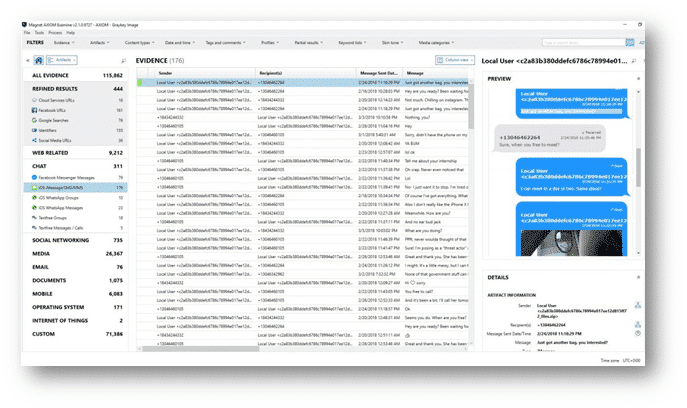

すべてが読み込まれ、オプションが選択されると、他のものと同様にケースを処理し、AXIOM Examineで結果を見ることができます。

GrayKeyとAXIOMを併用してiOSの調査から最大限の結果を生み出す方法について、さらに詳しくお知りになりたいですか?MAGaK (Magnet AXIOM および GrayKey) 高度な iOS 検査(AX301) 学習コース!