最大限度加強 GrayKey 與 Magnet AXIOM 的合作夥伴關係

Magnet Forensics 與 Grayshift 已攜手合作,為執法部門提供從 iOS 裝置中擷取和處理為數最多的資料所需的工具。此合作夥伴關係的建立歸功於我們共同的使命 – 幫助我們的執法部門客戶伸張正義,保護無辜者。

多年來,執法機構一直力爭從這些裝置中擷取重要資訊。GrayKey 不僅讓我們能夠執行可能的暴力密碼破解動作,同時也讓調查員能獲取比市面上任何其他解決方案更多的資料,繼而在諸如 Magnet AXIOM 等工具中檢閱。

GrayKey 產生幾種不同類型的映像檔,包括 BFU – 即「首次解除鎖定之前」(Before First Unlock)、AFU – 即「首次解除鎖定之後」(After First Unlock),或「完整檔案系統」(Full Filesystem) 映像。無論調查員擷取的是哪種類型的映像檔,他們都能透過 Magnet AXIOM 處理並取得資訊。

若要將映像檔載入 Magnet AXIOM 中,使用者只需從 AXIOM Process 的 [證據來源] 區域選取 [行動裝置] -> iOS -> [載入證據] -> [映像]。

將您選取的所有 GrayKey 資料匯入至 AXIOM 後,調查員即可決定他們想要分析的跡證,甚至是使用進階功能,諸如 AXIOM 的動態應用程式尋找工具 (Dynamic App Finder) 或依檔案類型執行的搜尋方式,以便透過要在其中尋找相關證據的映像來尋找額外的資料。

當資料載入 Magnet Examine 後,使用者將可檢閲大量 Magnet 最近新增至產品的跡證,從而獲得最大限度可用的資訊。在本部落格中,我們會詳細說明在此類映像中您有望找到的重要跡證。

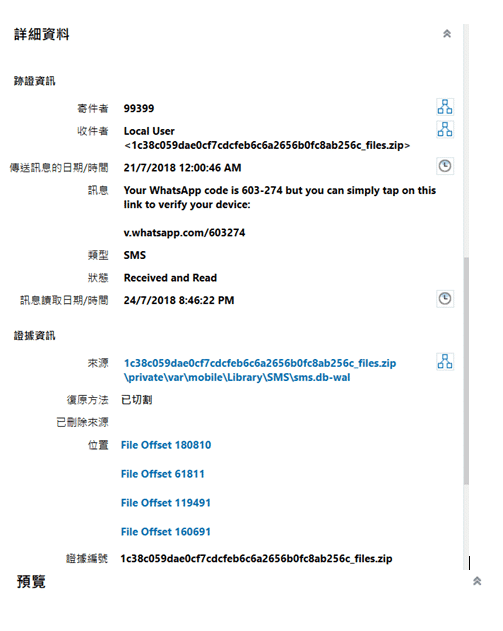

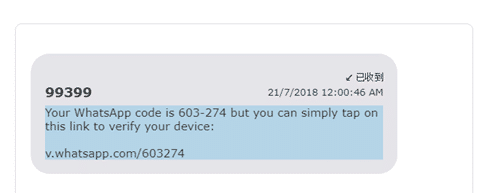

預寫記錄檔

GrayKey 能取得裝置的完整檔案系統映像,這意味著與我們的標準跡證共存的暫存或支援檔案現在可供檢閱。這方面的典型範例是 sms.db-wal 檔案,該檔案位於與 sms.db 相同的目錄中。sms.db 讓調查員能復原和解析 iMessages、簡訊和多媒體訊息。但是,由於此資料庫利用 SQLite 的 “write ahead log” 功能,因此,訊息實際上是先寫入 sms.db-wal 檔案,再提交至主要的 sms.db。這可能會在復原可能已刪除的訊息時引發問題,具體情況視刪除前訊息在裝置上有多長時間而定。如果在傳送/收到訊息後便立即將其刪除,則不太可能能夠從標準 iTunes 樣式擷取項目中復原此類訊息。但是,由於 GrayKey 讓我們能擷取完整的檔案系統,因此我們現在可存取此檔案,且 AXIOM 將嘗試重建預寫記錄檔中留下的任何訊息痕跡,包括可能已刪除的訊息。

。

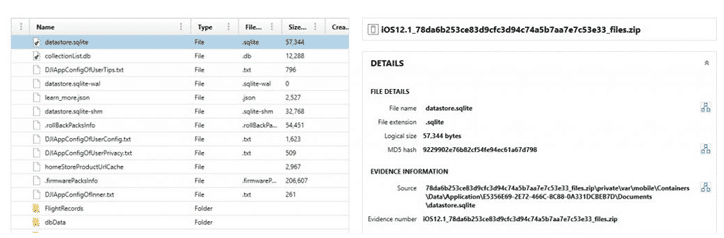

第三方應用程式資料

在標準的 iTunes 樣式備份映像中,開發人員可能會嚴格挑選他們要從應用程式中包含的內容。這方面的典型範例包括 Facebook、Instagram,以及 Twitter,它們不會將金鑰檔案包含在此類備份中。由於 AXIOM 從 GrayKey 映像取得完整檔案系統的存取權限,因此,我們可以重新使用此第三方應用程式資料。AXIOM 中的一些簡要範例有 Facebook Messenger 訊息、Instagram 直接訊息,以及 Twitter 推文。

這也讓調查員有機會透過跡證更深入地挖掘通常未處理的應用程式,諸如本範例中顯示的 DJI Go 應用程式的資料復原。

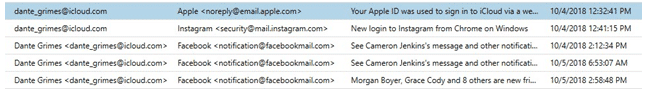

Apple Mail

從 iPhone 4 時代起,Apple Mail 應用程式 (Mail.app) 就一直困擾著許多鑑識調查員,因為從那時起就無法提供其資訊。Apple 以檔案系統的某些最高層級保護 Mail.app 資料,因此,只有在確定密碼后,才會在「完整檔案系統」映像中提供此資訊。 找到此資訊後,AXIOM Examine 即會顯示從此應用程式中復原的已儲存電子郵件收件者/寄件者、主旨、傳送日期、接收日期、摘要,以及讀取狀態。此類郵件不僅能提供有價值的通訊點,還能通知調查員他們可能需要尋找的其他服務。

除 Mail 應用程式中找到的資料以外,即使完整檔案系統不可用,AXIOM Examine 也可能會從不同來源復原稱為 Apple Mail 片段的跡證。此類片段可以幫助調查員鍵入裝置上使用的電子郵件位址,以便從服務提供者一端發起調查,同時等待復原裝置密碼以從裝置取得所有資料。例如,此類電子郵件片段可以從處於「首次解除鎖定之後」(After First Unlock, AFU) 狀態的裝置中透過由 GrayKey 產生的處理序記憶體映像來復原。

Web 快取和應用程式快取

除復原標準 Safari 資料以外,此類檔案系統映像還讓我們能復原額外的 Web 資料,諸如 Safari 應用程式快取 (App Cache) 資訊。由於 Web 快取能為我們提供有關使用者在 URL 上所檢視內容的上下文,因此,在使用者於線上檢視非法內容的這類案例中,此資訊可能會變得很有價值。

「應用程式快取」跡證讓調查員能查看特定跡證的快取中儲存的內容。由於應用程式通常有內建的瀏覽器,但沒有為此類瀏覽器儲存大量網路歷程記錄的記錄檔,因此這可能會讓調查員有機會復原按下協力廠商應用程式中的連結時找到的資訊。

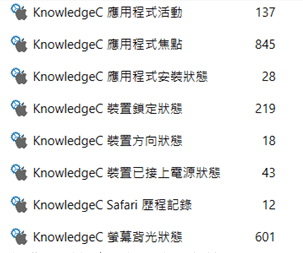

作業系統資料 – KnowledgeC

AXIOM Examine 中的作業系統類別有專為此類檔案系統映像提供的多種跡證。一個典型的此類範例就是 KnowledgeC 跡證集合。此類跡證能透過瞭解多個跡證來對應應用程式或使用者的使用活動,從而幫助確定其整體使用模式。

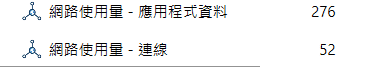

作業系統資料 – 網路使用量

作業系統類別下的「網路使用量」跡證讓調查員可以查看使用者透過其通訊以及蜂巢式基地台使用者向其傳送資料的無線存取點。「網路使用量 – 連線」跡證將視類型而定,顯示 Cell ID 或 MAC 位址。

「網路使用量 – 應用程式資料」跡證的運作方式很像 Windows SRUM。此跡證讓調查員可以查看使用資料的處理序、資料量,以及使用的連線類型,包括 WiFi、行動數據和有線連線。如果使用者聲稱從未使用過應用程式,則搜尋應用程式 ID 能幫助證明或反駁這一點,並準確顯示跨網路傳送的資料量。請注意:使用者可透過在設定中清除其使用統計資料,來重設此資訊,因此,這並非從裝置首次開啟電源起的完整歷程記錄。

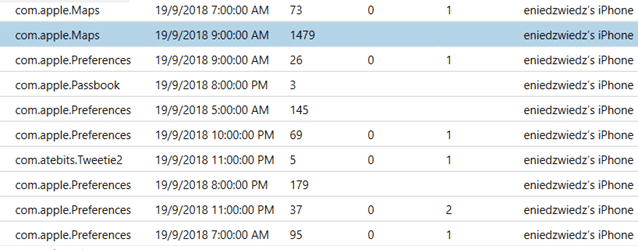

作業系統資料 – 螢幕時間

螢幕時間」資料是 iOS 12 中新推出的資料,它由 iOS 產生,可供調查員以 1 小時的間隔追蹤應用程式的使用量、由其產生的通知數,以及因為此應用程式而拿起裝置的次數。此資訊可能非常有價值,但卻是扣押裝置後必須立即擷取的關鍵原因。

位置資料 在最新 iOS 裝置中有多個位置資料儲存點。在幫助確定使用者去過的位置或地區時,快取位置和常去位置可能有著極高的關聯性。在 AXIOM Examine 的世界地圖檢視中可檢視其他資訊,諸如 Apple Pay 交易資料,以便標出此類位置點來瞭解使用者的活動。

Keychain

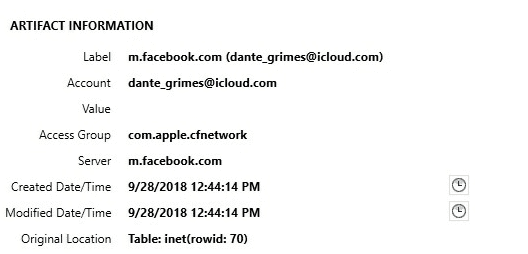

資料 由 GrayKey 產生的 Keychain 檔案中儲存的資料將同時儲存可匯出和不可匯出值。這意味著在 GrayKey 產生的 Keychain 中,會有一些資料是來自已加密 iOS 備份的 Keychain 項目中所沒有的。這可能包括作為「AirPort」項目,使用以下方式儲存的無線存取點:其 SSID 和密碼、已加密備份的備份密碼,以及使用者在此裝置上與之互動的多種服務的權杖(Token)。「網際網路密碼」跡證將儲存透過使用 Safari 瀏覽器傳遞至 Keychain 的資訊,甚至能將資訊從一個 iOS 裝置傳遞至其他 iOS 裝置或 MacOS 裝置。這讓使用者在授予合法的權力下,使用諸如AXIOM Cloud等服務來擷取,以復原使用者名稱和密碼。

處理序記憶體映像分析

透過處理由 GrayKey 產生的處理序記憶體映像檔,AXIOM 將能重建 AFU (首次解除鎖定之後) 裝置處理序記憶體中儲存的資訊。這可能包括已從檔案系統中刪除的資訊。此類映像可從 GrayKey 裝置來擷取,將命名為 “<udid>_mem.zip”,並且可以使用與任何其他映像相同的方式載入 AXIOM Process 中。載入後,AXIOM 將自動嘗試重建記錄,包括網路相關、聊天、電子郵件、媒體等等。以下範例顯示從處理序記憶體映像中重建的部分資訊,包括 iMessage/簡訊、郵件片段、呼叫記錄,以及精簡結果,諸如已執行的 Google Searches。

總結

Magnet Forensics 團隊最近耗費了大量時間來深入研究 Grayshift 團隊提供的映像檔。我們一直十分重視此研究並全力以赴,力求為鑑識社群提供令人激動的新跡證,從而簡化大量可用資料的解析作業。透過這一新的合作夥伴關係,Magnet Forensics 與 Grayshift 將致力於幫助我們的客戶在處理 iOS 裝置時,可任意使用最簡單且最強大的工具。

請繼續關注,我們很快會為您帶來一些其他令人激動的跡證!