Anatomie d’une enquête portant sur une violation de données

Une violation de données peut avoir des effets durables à long terme sur une organisation. Une érosion de la confiance de la clientèle, une perte de volonté établie, des coûts engendrés par les réparations et les ramifications juridiques peuvent perdurer pendant plusieurs années.

Les violations de données peuvent avoir lieu de différentes manières :

- Le réseau d’une entreprise pourrait être violé

- Un logiciel malveillant pourrait être installé, permettant ainsi à un attaquant d’accéder au système

- Des serveurs/sites Web non sécurisés pourraient être fouillés dans le but de trouver des données

- Et il existe toujours la menace interne représentée par exemple par un employé ou un entrepreneur responsable d’une fuite d’informations

In September 2021, Upguard.com a listé les 57 violations de données les plus importantes selon leur impact; la violation de données la plus importante qu’ils ont signalée contenait 10,88 MILLIARDS de dossiers. Et il ne s’agit que d’une seule de ces violations !

Une autre tendance de violation de données fait également son apparition : la double extorsion.

La double extorsion a lieu lorsqu’une victime fait l’objet coup sur coup d’une attaque par rançongiciel et d’une violation de données. Les cybercriminels partent de l’hypothèse que l’organisation de la victime va diriger toute son attention sur l’attaque par rançongiciel en oubliant presque totalement la violation de données. Le rançongiciel finit par n’être qu’une diversion pour la véritable attaque : la violation de données.

Il existe généralement deux scénarios lors d’une attaque de violation de données par double extorsion :

- Si vous êtes en mesure de restaurer les données sauvegardées, vous pouvez probablement vous remettre de l’attaque par rançongiciel sans avoir à payer les cybercriminels pour obtenir la clé de décryptage. Dans ce cas, ils vous contacteront, vous féliciteront même, puis demanderons une rançon que vous devrez payer pour que les données extraites ne soient pas publiées.

- Si vous n’êtes pas capable de restaurer les données sauvegardées ni de payer le cybercriminel pour la clé de décryptage, le cybercriminel saura que vous avez de l’argent. Lorsque la transaction du rançongiciel est terminée, vous ferez l’objet d’extorsion pour les données qui ont été volées.

De tels incidents sont de plus en plus courants. Hélas, si le cybercriminel a le sentiment d’avoir été trompé lors du premier échange, le montant de la seconde extorsion pourrait augmenter considérablement et vous pourriez être obligé de répondre aux moindres attentes du criminel qui a volé vos données.

Des décisions devront être prises quant au paiement pour que les données volées ne soient pas dévoilées. Quel est le coût de l’extorsion en comparaison du coût engendré par la publication des données ? N’oubliez pas qu’il n’y a aucune garantie que, si vous payez, le criminel ne reviendra pas pour vous demander plus d’argent, vendre les données à un autre groupe criminel ou publier ces données après votre paiement.

Dans cet article, nous verrons à quoi peut ressembler la chronologie d’une enquête portant sur une violation de données. Magnet Forensics a une équipe d’experts ayant participé à des enquêtes sur des violations de données et qui ont contribué à la rédaction de cet article grâce à leurs perspectives.

Notification d’une violation potentielle

De nombreuses alertes peuvent apparaître chaque jour et ainsi créer des situations qui sont prises à la légère. Les SOC reçoivent chaque jour une variété d’alertes. Ces alertes peuvent concerner des terminaux qui tentent de se connecter à des URL blacklistées, des programmes potentiellement indésirables en cours de téléchargement et d’installation, ainsi que des alertes d’outil EDR concernant de potentiels évènements de rançongiciel et de quarantaine.

Bien qu’il soit important que les analystes et les enquêteurs examinent chaque alerte reçue par le SOC, il est tout aussi essentiel de ne pas adopter une approche étriquée en travaillant sur ces alertes. Il est possible que les cybercriminels aient opté pour une attaque multidimensionnelle utilisée pour couvrir la véritable mission qu’ils tentent d’accomplir. Il pourrait s’agir de libérer un rançongiciel dans l’environnement, tout en copiant des quantités illimitées de données de votre entreprise qui seront ensuite distribuées sur Internet. Gardez à l’esprit que les attaquants veulent conserver une certaine persistance dans un système.

Si une attaque valide est identifiée, surveillez les indicateurs de compromis. Certaines attaques sont en réalité des fausses bannières conçues pour dissimuler une autre attaque (p. ex., une attaque par déni de service distribué après un compromis d’e-mail professionnel). Il arrive également que les attaques soient utilisées pour couvrir les traces des cybercriminels. Le rançongiciel en est l’exemple parfait : cela renvoie à jeter une grenade dans une pièce pour dissimuler les preuves d’un autre crime.

Dans certains cas, les preuves d’une violation de données ne sont découvertes qu’après la publication des données mises en vente sur un forum criminel ou après l’exploitation des données.

La criminalistique et les outils de criminalistique sont devenus une nécessité pour chercher des indicateurs de compromis sur les terminaux. Les cybercriminels ont considérablement augmenté la technicité de leurs vecteurs d’attaque. Les logiciels malveillants qui sont aujourd’hui disponibles sur les forums criminels incluent les rançongiciels en tant que services, les logiciels malveillants sans fichier qui ne s’exécutent que dans la mémoire, les logiciels malveillants personnalisés et, à l’extrême, la lutte constante contre les nouvelles exploitations immédiates. Les outils judiciaires que vous utilisez doivent être rapides et précis.

Pour valider des alertes de sécurité, une équipe d’enquête criminalistique devra peut-être trier rapidement un terminal avant d’effectuer une analyse complète et détaillée de ce qui a déclenché l’alerte. Dans les situations où le triage est la première étape, des outils comme Magnet IGNITE peuvent être configurés pour une variété de dossiers selon les besoins de l’enquête. Il convient également de noter qu’IGNITE peut facilement être déployé dans plusieurs terminaux simultanément lorsque plusieurs alertes issues de différents appareils ont été reçues.

Lorsque les données ont été exposées ou exploitées, les unités de criminalistique numérique peuvent aider à vous diriger rapidement vers les fichiers qui contiennent les données exposées. Une fois que les fichiers pertinents ont été identifiés, des produits tels qu’AXIOM Cyberpeuvent être utilisés pour déterminer la télémétrie du fichier associé.

Un ensemble d’alertes a été confirmé, c’est le moment d’agir

Une fois que vous avez confirmé un incident, suivez votre plan de réponse aux incidents. Le « qui », le « quoi », le « où » et le « comment » trouveront rapidement une réponse, mais le problème immédiat concerne les notifications et la mise en place d’équipes pour gérer l’incident et l’enquête qui en résulte.

Éléments à garder à l’esprit :

- La communication est cruciale, mais soyez attentif ! Si un attaquant a réussi sa première incursion dans votre réseau, il est possible qu’il surveille vos e-mails ainsi que les mesures que vous prenez pour sécuriser votre réseau.

- La communication et les stratégies internes doivent être diffusées, mais faites en sorte que le message reste simple et expliquez les étapes concrètes au personnel.

- Vos plans changeront au cours de l’évènement. Il est presque impossible de se préparer à toutes les variables d’un incident. Consignez les déviations par rapport au plan, les raisons pour lesquelles la déviation a eu lieu et les étapes qui ont été prises pour gérer la situation.

Il convient de répondre à certaines questions urgentes :

Déterminez l’étendue des dégâts tout en préservant les preuves

- Pendant combien de temps nos données ont-elles été vulnérables ?

- Quelle quantité de données a été exposée ?

- La fuite de données est-elle encore en cours ?

- Y a-t-il des implications réglementaires concernant la violation de données ?

- Des données sur les clients ou des informations personnellement identifiables (IPI) ont-elles été dérobées ? Quelle quantité ?

Identifier ce qui a été dérobé lors d’une violation est l’une des premières étapes nécessaires pour corriger le problème. Si les données ont été obtenues sur des sites Web, cela nous mènera dans une certaine direction. Si les données ont été extraites à cause d’un logiciel malveillant, nous partons dans une direction légèrement différente. Une troisième possibilité est que les données ont pu être volées en interne. Chaque scénario justifie une réponse criminalistique différente.

Vous allez devoir examiner des données provenant d’une variété de sources, notamment :

- Règles et journaux de pare-feu : Le pare-feu a-t-il été configuré pour surveiller le trafic sortant ? Le trafic SSH sortant ?

- Les journaux système issus de serveurs Web: Existe-t-il des preuves d’une augmentation du trafic qui dépasse les paramètres normaux pour ce système ? Existe-t-il des preuves de bourrage d’identifiants ou d’URL ?

- Systèmes de terminaux individuels : Il est possible que les journaux Windows, la RAM, Process Capture et les images complètes de disque soient nécessaires pour montrer l’attribution d’un ou de plusieurs fichiers à un utilisateur.

- Journaux d’antivirus: Un logiciel malveillant a-t-il été détecté dans l’environnement ? Quelles sont les caractéristiques de cette famille de logiciel malveillant ?

Et si vous faites face à une potentielle menace interne, comment gérerez-vous l’ordinateur de cet employé si celui-ci travaille à distance ?

L’outil de criminalistique que vous utilisez doit être maniable, puissant et facile d’utilisation. Ces caractéristiques vous permettront d’agir avec rapidité et précision. Nous croyons que Magnet AXIOM Cyberest l’outil parfait pour effectuer des analyses des causes profondes dans le cadre d’enquêtes sur des violations de données.

Voici comment AXIOM Cyber spécifiquement peut vous aider dans votre enquête sur une violation de données :

- Les puissantes fonctionnalités d’analyse peuvent vous aider à obtenir plus rapidement les preuves :

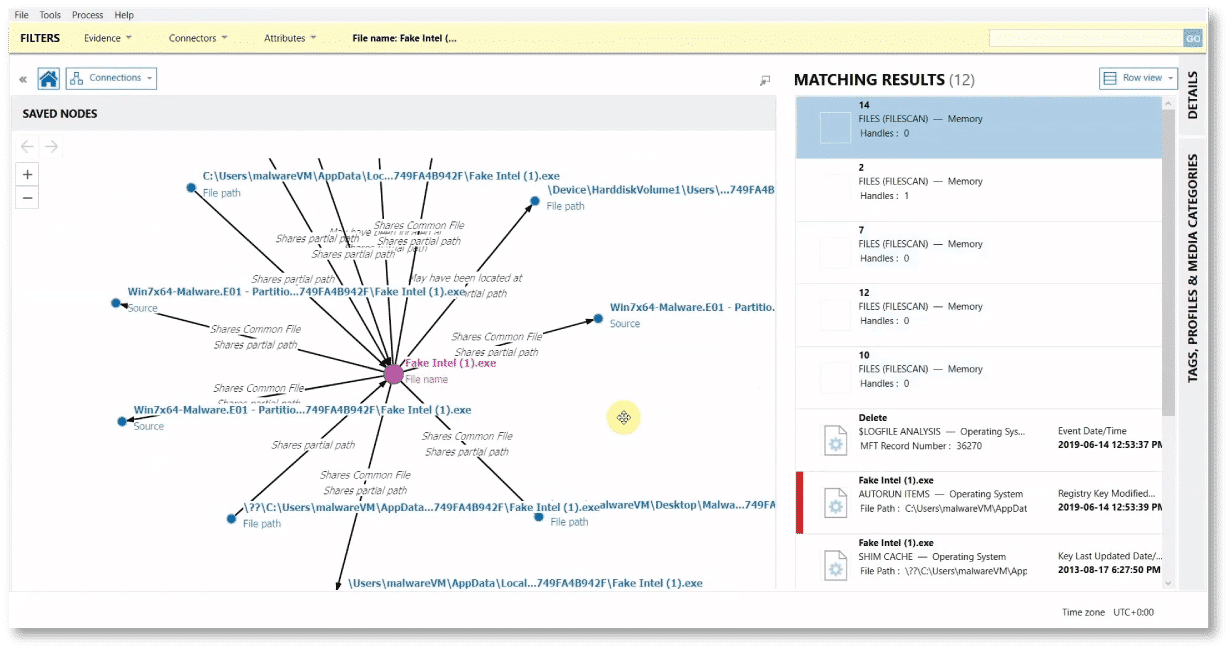

- La fonctionnalité Connections vous montrera visuellement l’origine d’un fichier tel qu’une partie utile malveillante, sa destination et la façon dont il est arrivé ici.

- Les filtres de temps relatif dans AXIOM Cyber vous permettront d’affiner rapidement votre fenêtre d’artéfacts qui doivent être examinés.

- Vous pouvez analyser les artéfacts Linux provenant de serveurs ou d’autres appareils de votre réseau, qui vous aideront à identifier le trafic sur le réseau à destination et en provenance de l’appareil infecté. Cela vous fournira des indices quant à la façon dont l’attaquant s’est déplacé dans votre réseau et sur les autres terminaux qui pourraient éventuellement être infectés.

- L’acquisition à distance des terminaux cibles peut être effectuée, même lorsqu’ils ne sont pas connectés à votre réseau d’entreprise via VPN. Regardez cette vidéopour découvrir comment vous pouvez effectuer l’acquisition à distance d’un terminal hors réseau avec AXIOM Cyber.

- Capturer et analyser la RAM/mémoire et des images de disques depuis un ordinateur à distance peut permettre de déterminer qu’un individu interne a joué un rôle dans la violation.

En prenant ces mesures, il est également crucial de conserver des copies des « preuves originales » (les données que vous collectez avant qu’elles ne soient analysées) pour les organismes de réglementation ou pour d’éventuelles poursuites.

Assurez-vous que vos données sont sécurisées

Une fois que la source de la violation a été confirmée, assurez-vous que toutes les failles sont traitées. Les indicateurs de compromis trouvés lors des étapes précédentes peuvent être utilisés pour favoriser la sécurisation des systèmes et des réseaux au sein de l’environnement.

La diffusion des données des clients et plus précisément des IPI de la clientèle peut avoir des conséquences désastreuses. Dans ce cas, une telle diffusion doit être traitée de façon rigoureuse mais, si elle a lieu une seconde fois, sa portée est alors multipliée de manière exponentielle. Contrairement à certaines attaques qui peuvent être gardées secrètes et internes, les violations de données avec des fuites externes feront les gros titres. Il convient probablement d’ajouter à vos plans de communication externe une certaine transparence quant aux réparations, pour s’assurer que cette situation ne se reproduise pas.

Produire des rapports internes et externes

Vous devriez prévoir de créer des rapports internes, mais selon votre secteur et la quantité de données extraites, des rapports externes devront également être rédigés. Ces rapports externes seront peut-être destinés aux clients, aux organismes de réglementation ou même aux actionnaires.

Transmettez les précieux enseignements qui en ont été tirés et expliquez que les failles ayant mené à cette situation ont été corrigées.

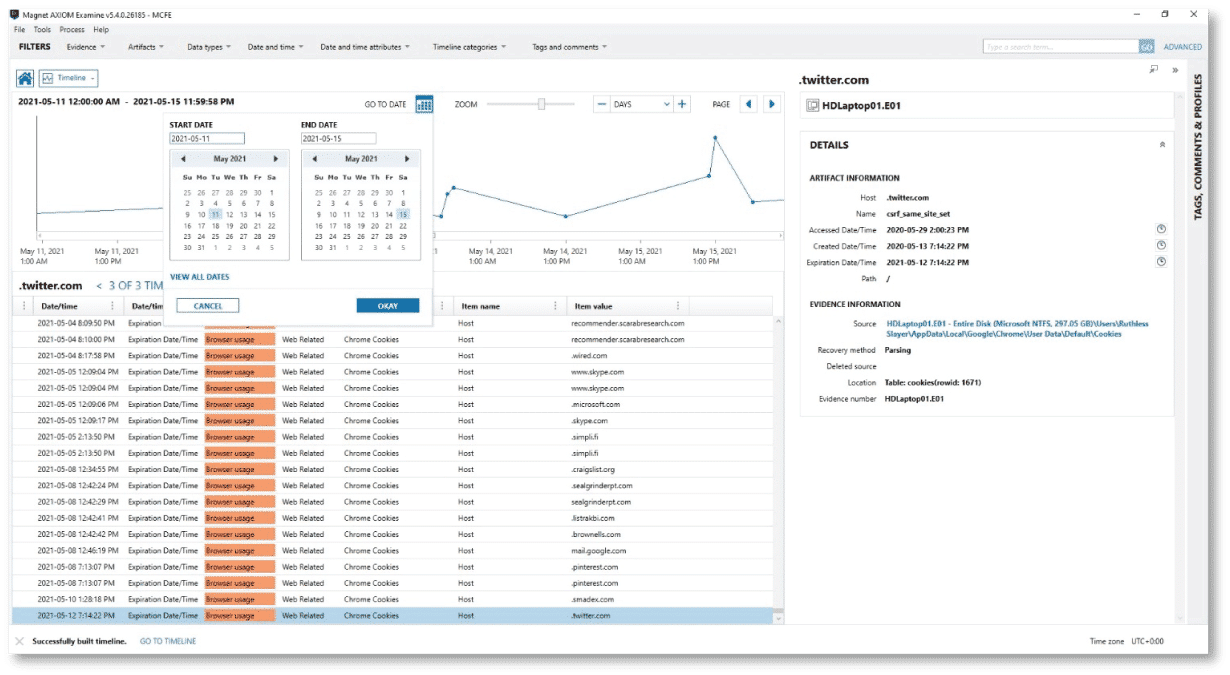

Lors de l’élaboration de votre rapport, l’une des façons les plus efficaces de présenter vos observations consiste à montrer une chronologie relative des évènements. AXIOM Cyber propose une fonctionnalité appelée « Filtre de temps relatif » qui vous permet d’affiner le laps de temps des données examinées et signalées.

Lorsque vous utilisez le filtre de temps relatif, vous pouvez ensuite choisir ce que vous souhaitez inclure dans votre rapport final en effectuant des captures d’écran tout au long du processus pour appuyer vos preuves.

Connexions est une autre fonctionnalité d’AXIOM Cyber : celle-ci peut vous aider à créer votre rapport. Connections vous aidera à déterminer les actions et les programmes ayant interagi avec le fichier en question.

À l’aide des informations issues de Connections et des fonctionnalités de chronologie relative, vous serez capable de reconstituer les étapes utilisées pour extraire les données.

Ces informations vous permettront également de répondre à plusieurs des questions qui, quoi, quand, où et comment les systèmes ont été violés.

De nombreuses enquêtes suivent les mêmes schémas globaux concernant le déroulement futur de l’analyse. Il est important d’avoir les outils permettant de traiter rapidement des problèmes de criminalistique numérique tels qu’une violation de données. Tandis que vous utiliserez plusieurs outils différents tout au long du cycle de vie d’une enquête sur une violation de données, AXIOM Cyber peut faire partie intégrante de votre parcours vers la récupération.

Apprenez en plus sur Magnet AXIOM Cyber et demandez un essai gratuit pour découvrir comment cela peut vous aider dans l’ensemble de vos enquêtes de criminalistique numérique d’entreprise.

Lecture complémentaire

Clause de non-responsabilité relative aux conseils techniques

Chez Magnet Forensics, nous collaborons avec la communauté DFIR par le biais de nos blogs et livres blancs. Cependant, une bonne gestion des problèmes technologiques implique souvent différentes variables qui requièrent une évaluation indépendante et des stratégies conçues pour chaque cas particulier. Puisque Magnet Forensics ne peut avoir une vision complète de toutes les variables impliquées dans une situation donnée, ce blog/livre blanc est fourni à titre informatif seulement et ne devrait pas être consulté comme un conseil professionnel recommandant certaines techniques ou technologies propres à votre situation. Nous rejetons toute responsabilité pour toute omission, erreur ou inexactitude contenue dans ce blog/livre blanc ou pour toute mesure prise en conséquence.