Anatomie einer Ransomware-Ermittlung – Magnet Forensics

Les organisations doivent être prêtes à effectuer rapidement une analyse criminalistique dès qu’elles découvrent qu’une attaque par rançongiciel a eu lieu.

Nous suivons une enquête réaliste, mais hypothétique, portant sur un rançongiciel et menée lors du travail du laboratoire criminalistique.

Cet article a été rédigé par des experts de Magnet Forensics qui ont déjà travaillé sur des enquêtes portant sur des rançongiciels. Nous vous fournirons, dans la mesure du possible, un rapport séquentiel des événements. Si vous avez déjà mené une enquête sur un rançongiciel, vous savez que tout ne se passe pas comme prévu.

Pour enquêter de façon efficace sur une attaque par rançongiciel – surtout lorsque la tension est élevée suite à une véritable attaque – il est impératif de comprendre la chronologie d’une enquête sur un rançongiciel et la façon dont les outils de criminalistique numérique peuvent appuyer vos efforts de réponses aux incidents.

Après tout, les statistiques relatives aux rançongiciels sont alarmantes :

- Les experts estiment qu’une attaque par rançongiciel aura lieu toutes les 11 secondes en 2021.1

- Depuis 2016, plus de 4 000 attaques par rançongiciel ont eu lieu chaque jour aux États-Unis.2

- La rançon moyenne réclamée est passée de 5 000 $ en 2018 à environ 200 000 $ en 2020.3

- Le coût moyen pour se rétablir à la suite d’une attaque par rançongiciel est de 1,85 million $.4

- Rien qu’en septembre 2020, les cybercriminels ont infiltré et volé 9,7 millions de dossiers médicaux.5

- 90 % des institutions financières ont déjà été la cible d’attaques par rançongiciel.6

Et malheureusement, la liste continue.

Voyons comment il est possible de mener une enquête sur un rançongiciel.

Le laboratoire de criminalistique reçoit une alerte du SOC concernant une potentielle attaque par rançongiciel et doit valider

Selon la taille de l’entreprise, des milliers voire des millions d’événements de sécurité (des indications possibles de compromis) peuvent être enregistrés en une journée. Il peut s’agir d’une fausse alerte, d’un faux positif ou d’une véritable attaque par rançongiciel.

En réalité, chaque alerte doit être traitée avec le sérieux et l’urgence que requiert une véritable attaque par rançongiciel. Et la vitesse constitue un facteur essentiel lors de la validation d’une telle alerte !

Les outils de criminalistique que vous utilisez doivent être rapides et précis. Dans plusieurs cas, en fonction de l’alerte ou de la notification qui déclenche votre enquête, vous saurez ce que vous cherchez, comme un nom de fichier par exemple. Et l’alerte vous permettra également de savoir sur quel appareil ou terminal vous enquêterez.

Pour valider l’alerte, une analyse ou un triage rapide d’un terminal est requis pour vérifier (ou, avec un peu de chance, invalider) l’alerte. Un outil de triage comme Magnet IGNITE peut chercher des activités malveillantes ou des mots-clés individuels sur des terminaux cibles, et même sur plusieurs terminaux en même temps.

Éléments à garder à l’esprit :

- Outre le SOC, les notifications peuvent provenir de différents emplacements. Les autres sources comprennent notamment les appareils, les alertes provenant d’autres systèmes et même des sources extérieures.

- Assurez-vous de valider rapidement les notifications pour déterminer si elles nécessitent ou non des actions complémentaires.

Les résultats du triage confirment une attaque par rançongiciel, le moment est donc venu de mettre en place votre plan de réponse à l’incident.

Après avoir confirmé qu’une faille avait bien eu lieu et que l’attaque par rançongiciel suspectée était en effet en cours, beaucoup de choses vont commencer à se produire en même temps. Cela va être stressant et le laboratoire de criminalistique va jouer un rôle déterminant dans l’analyse de la cause profonde. Les réponses que vous obtiendrez grâce à une analyse de criminalistique plus approfondie des terminaux ou des appareils infectés fourniront à d’autres équipes pluridisciplinaires les informations dont elles ont besoin pour faire leur travail.

Certaines équipes les plus importantes à contacter immédiatement sont vos différentes équipes de sécurité y compris, mais sans s’y limiter, les équipes de sécurité des réseaux, du cloud ou des terminaux. Ainsi, elles pourront isoler et mettre en quarantaine au plus vite les terminaux, les serveurs et même les segments de réseaux infectés, afin de limiter la propagation de l’attaque par rançongiciel.

Vous travaillerez également avec d’autres équipes internes telles que le service marketing ou celui des relations publiques pour la communication externe, le service juridique pour définir les responsabilités de votre organisation et les ressources humaines pour entrer en contact avec l’employé qui a déclenché l’attaque. Le simple fait de comprendre quelle application il utilisait lorsqu’il a déclenché l’attaque peut s’avérer extrêmement utile.

Les équipes externes peuvent également être impliquées, comme votre fournisseur d’assurance de cybersécurité et les organismes de réglementation pertinents. En fonction de la taille et de la portée de l’attaque, il peut être judicieux de faire appel à un organisme de maintien, de l’ordre. Aux États-Unis, il s’agirait des services secrets et/ou du FBI.

Éléments à garder à l’esprit :

- Élaborez votre plan de réponse à l’incident pour qu’il soit également un plan de communication

- Avoir un seul point de contact faisant la liaison avec d’autres groupes tandis que l’équipe de criminalistique mène son analyse de la cause profonde rationalise les activités et permet à tout le monde de se concentrer sur les activités à mener.

- Votre fournisseur d’assurance de cybersécurité peut avoir des étapes ou des exigences spécifiques que vous devrez respecter pour préserver la validité de votre politique. Si ces étapes ne sont pas intégrées à votre plan de réponse à l’incident (alors qu’elles devraient l’être), assurez-vous alors de prendre les mesures appropriées.

Effectuez une analyse de la cause profonde tout en préservant les preuves

Il va y avoir un déluge de questions auxquelles il faut pouvoir répondre :

- Comment avons-nous été touchés ?

- Combien de terminaux ont été touchés ?

- Quelles sont les pertes ?

- Quel a été l’impact sur le client ?

- Des informations personnellement identifiables ou des données relatives au client ont-elles été volées ?

- Sommes-nous maintenant en sécurité ? Est-ce terminé ?

Et bon nombre de ces réponses seront fournies par le laboratoire de criminalistique.

Il peut cependant être difficile d’obtenir les réponses dont vous avez besoin, car il est très probable que le terminal sur lequel vous enquêtez soit maintenant chiffré. En moyenne, il faut trois secondes à un rançongiciel pour commencer à chiffrer des fichiers.7

Vous allez donc vous appuyer sur des données issues de différentes sources :

- En partant du terminal infecté, vous allez devoir commencer par collecter la mémoire volatile ainsi que l’image disque complète.

- Extrayez les sauvegardes ou les aperçus les plus récents du terminal infecté. S’ils n’ont pas été chiffrés, ils peuvent représenter une source essentielle de preuve.

- Acquérez un maximum de journaux systèmes. Plus précisément, les journaux des événements Windows et les journaux du pare-feu. La Copie repère de volume est une autre excellente ressource à examiner pour obtenir des preuves, si elle n’a pas été chiffrée

- Les fichiers journaux issus des différents appareils (p. ex., CrowdStrike, Blue Coat, etc.) qui ont déclenché les alertes

- Le trafic sur le réseau à destination et en provenance du terminal infecté

L’outil de criminalistique que vous utilisez doit être maniable, puissant et facile à utiliser. Ces caractéristiques vous permettront d’agir avec rapidité et précision. Nous croyons que Magnet AXIOM Cyber est l’outil parfait pour effectuer des analyses des causes profondes dans le cadre d’enquêtes sur des rançongiciels.

Voici comment AXIOM Cyber spécifiquement peut vous aider dans votre enquête sur un rançongiciel :

- Les puissantes fonctionnalités d’analyse peuvent vous aider à obtenir plus rapidement les preuves :

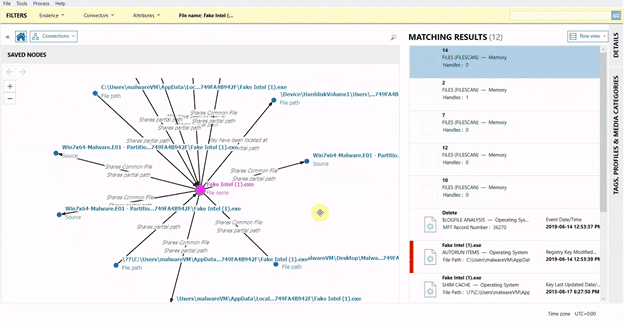

- La fonctionnalité Connexions vous montrera visuellement l’origine d’un fichier tel qu’une partie utile malveillante, sa destination et la façon dont il est arrivé ici.

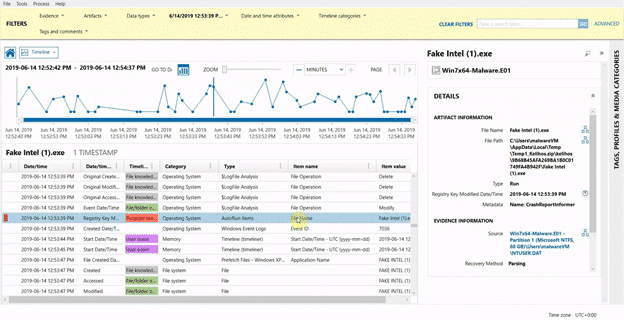

- La fonctionnalité Chronologie établira rapidement une chronologié des évènements facile à suivre, déterminant les horodatages de l’infection et potentiellement le patient zéro.

- Vous pouvez analyser les artéfacts Linux provenant de serveurs ou d’autres appareils de votre réseau, qui vous aideront à identifier le trafic sur le réseau à destination et en provenance de l’appareil infecté. Cela vous fournira des indices quant à la façon dont l’attaquant s’est déplacé dans votre réseau et sur les autres terminaux qui pourraient éventuellement être infectés.

- L’acquisition à distance des terminaux cibles peut être effectuée, même lorsqu’ils ne sont pas connectés à votre réseau d’entreprise via VPN. Regardez cette vidéopour découvrir comment vous pouvez effectuer l’acquisition à distance d’un terminal hors réseau avec AXIOM Cyber.

- Il faudra absolument capturer et analyser la RAM/mémoire pour comprendre ce qui s’est passé sur le terminal infecté.

Assurez-vous que votre périmètre de sécurité a été débarrassé de tout rançongiciel avant la restauration du réseau.

En moyenne, les attaques par rançongiciel entrainent un temps d’arrêt de 15 jours ouvrables. En raison de cette inactivité, les entreprises perdent environ 8 500 $ par heure.8 Par conséquent, il est urgent de faire en sorte que l’entreprise soit à nouveau complètement opérationnelle, et ce en toute sécurité.

À ce stade, la principale préoccupation reste la contamination croisée de terminaux ou de segments du réseau non contaminés avec les actifs en quarantaine que vous vous préparez à remettre en ligne.

La restauration devra assurément être effectuée par des équipes pluridisciplinaires. Cependant, l’équipe de criminalistique aura pour rôle d’inspecter et de confirmer que ces traces de rançongiciel et les indicateurs de compromis ont bien disparu, et que les portes dérobées installées par les attaquants ont également été supprimées. Une étude menée par la société de cybersécurité Cybereason montre que plus de la moitié des personnes interrogées ont été touchées par une attaque par rançongiciel et que 80 % des personnes ayant versé la rançon ont été frappés par une deuxième attaque, généralement lancée par le même voleur.9

Avant de remettre en ligne les terminaux isolés et les segments de réseau, vous devrez utiliser AXIOM Cyber pour effectuer un balayage visant les indicateurs de compromis ou les restes du rançongiciel sur l’image que vous utiliserez comme votre image de base ou dorée.

L’Active Directory et les serveurs d’e-mail figurent parmi les emplacements courants où les attaquants aiment installer des portes dérobées qu’ils pourront utiliser lors de futures attaques.

Éléments à garder à l’esprit :

- De plus, les rançongiciels ciblent souvent les sauvegardes ; les vôtres devraient donc être inspectées avant la restauration.

- Profitez de cette occasion pour vérifier toutes vos mises à jour de correctifs et de serveurs.

- Un moyen rapide d’identifier ce qui est différent sur un terminal consiste à charger un ensemble de hachage d’image dorée dans AXIOM Cyber puis à le comparer avec le terminal sur lequel vous enquêtez. Pour découvrir la procédure à suivre, lisez cet article de blog Élaborer un ensemble de hachage doré à utiliser dans Magnet AXIOM,, qui inclut également une vidéo explicative.

Rédigez votre rapport et soyez prêt à faire un bilan, pour que les enseignements tirés puissent être intégrés au plan de réponse aux incidents.

Les choses seront rentrées dans l’ordre. Les terminaux infectés ont été restaurés en toute sécurité. Le rançongiciel a été éradiqué de votre réseau.

Le moment est venu de rédiger un rapport suite à votre enquête, pour que les enseignements précieux qui en ont été tirés puissent être compris puis réintégrés à votre plan de réponse aux incidents afin d’éviter que le même genre d’incident ne se reproduise à l’avenir.

Lors de l’élaboration de votre rapport, l’une des façons les plus efficaces de présenter vos constatations est de montrer une chronologie des événements. AXIOM Cyber est doté d’une fonctionnalité nommée Chronologie qui reconstituera d’une façon facile à suivre la séquencé des évènements avec des horodatages durant l’incident.

Lorsque vous utilisez Chronologie, vous pouvez sélectionner les éléments que vous souhaitez inclure dans votre rapport final en faisant des captures d’écran au fur et à mesure pour corroborer vos preuves.

Connexions est une autre fonctionnalité d’AXIOM Cyber : celle-ci peut vous aider à créer votre rapport. Cela est particulièrement important pour une enquête portant par exemple sur un rançongiciel, qui suivra un fichier passant d’un appareil à un autre au sein de votre réseau. Vous saurez ainsi où, comment et quand un fichier a été déplacé, ce qui vous permettra d’identifier le nombre de terminaux susceptibles d’avoir été en contact avec la partie utile du rançongiciel.

En vous appuyant sur ces informations, vous serez en mesure de résumer les mesures prises pour analyser puis inspecter ces terminaux infectés.

Éléments à garder à l’esprit :

- Vous aurez documenté toutes les mesures et les tâches que vous avez prises au cours de votre enquête, et c’est à ce moment que ces notes seront utiles pour démontrer ce que vous avez fait.

- Votre rapport sera vraisemblablement utilisé par un grand nombre d’intervenants différents, possédant ou non des connaissances techniques. Par conséquent, essayez de prendre en compte ces deux publics lors de la rédaction de votre rapport final : évitez le jargon et les acronymes et essayez d’écrire de façon claire.

- Soyez prêt à faire un bilan lors d’un entretien après l’incident, par groupe ou de façon individuelle.

C’est tout. Même si nous espérons que vous ne serez jamais amené à enquêter sur un rançongiciel, il est judicieux d’y être préparé et d’avoir la boîte à outils appropriée à portée de main pour agir aussi vite que possible. Et tandis que vous utiliserez plusieurs outils différents tout au long du cycle de vie d’une attaque par rançongiciel, AXIOM Cyber peut faire partie intégrante de votre parcours vers la récupération.

Apprenez en plus sur Magnet AXIOM Cyber et demandez un essai gratuit pour découvrir comment cela peut vous aider dans l’ensemble de vos enquêtes de criminalistique numérique d’entreprise.

Citations

- [1] https://cybersecurityventures.com/global-ransomware-damage-costs-predicted-to-reach-20-billion-usd-by-2021/

- [2] https://www.justice.gov/criminal-ccips/file/872771/download

- [3] https://www.nsi.org/2021/02/15/employee-cyber-security-awareness-ransomware-wave/

- [4] https://www.sophos.com/en-us/medialibrary/pdfs/whitepaper/sophos-state-of-ransomware-2021-wp.pdf

- [5] https://www.hipaajournal.com/september-2020-healthcare-data-breach-report-9-7-million-records-compromised/ [6] https://www.prdistribution.com/news/financial-institutions-90-of-them-have-been-targeted-by-ransomware/3279096

- [7] https://enterprise.comodo.com/blog/how-fast-does-ransomware-work/

- [8] https://healthitsecurity.com/news/ransomware-causes-15-days-of-ehr-downtime-as-payments-avg-111k

- [9] https://www.pymnts.com/news/security-and-risk/2021/cybereason-study-80-pct-of-ransomware-victims-that-pay-get-hit-again/

Lecture complémentaire

Clause de non-responsabilité relative aux conseils techniques

Chez Magnet Forensics, nous collaborons avec la communauté DFIR par le biais de nos blogs et livres blancs. Cependant, une bonne gestion des problèmes technologiques implique souvent différentes variables qui requièrent une évaluation indépendante et des stratégies conçues pour chaque cas particulier. Puisque Magnet Forensics ne peut avoir une vision complète de toutes les variables impliquées dans une situation donnée, ce blog/livre blanc est fourni à titre informatif seulement et ne devrait pas être consulté comme un conseil professionnel recommandant certaines techniques ou technologies propres à votre situation. Nous rejetons toute responsabilité pour toute omission, erreur ou inexactitude contenue dans ce blog/livre blanc ou pour toute mesure prise en conséquence.