Anatomie einer Datenschutz-Ermittlung

Die Auswirkungen einer Datenschutzverletzung auf ein Unternehmen können langfristige und nachhaltige Auswirkungen haben. Die Erosion des Kundenvertrauens, der Verlust des etablierten Goodwills, die mit der Sanierung verbundenen Kosten und die rechtlichen Konsequenzen können jahrelang andauern.

Datenschutzverletzungen können auf verschiedene Weise auftreten:

- Das Netzwerk eines Unternehmens könnte durchbrochen werden

- Es könnte Malware installiert werden, die einem Angreifer Zugriff auf das System verschafft

- Ungesicherte Webserver/Websites können nach Daten durchsucht werden

- Und es besteht immer die Gefahr, dass ein Insider – beispielsweise ein Mitarbeiter oder ein Auftragnehmer – Informationen verliert

In September 2021,Upguard.com listete die 57 größten Datenschutzverletzungen nach Impact auf; die größte von ihnen gemeldete Datenpanne enthielt 10,88 MRD. Datensätze. Und das ist nur einer der Verstöße!

Es gibt auch einen sich abzeichnenden Trend zu Datenschutzverletzungen: doppelte Erpressung.

Doppelte Erpressung tritt auf, wenn ein Opfer kurz hintereinander sowohl einen Ransomware-Angriff als auch eine Datenpanne erleidet. Cyberkriminelle gehen davon aus, dass die Opferorganisation ihre ganze Aufmerksamkeit auf den Ransomware-Angriff richten wird und nur sehr wenig bis gar keine Aufmerksamkeit auf die Datenpanne. Die Ransomware lenkt effektiv vom eigentlichen Angriff ab: der Datenpanne.

Es gibt zwei Szenarien, die in der Regel bei einem doppelten Erpressungsangriff auf Datenschutzverletzungen ablaufen:

- Wenn Sie in der Lage sind, Backups wiederherzustellen, können Sie sich möglicherweise von dem Ransomware-Ereignis erholen, ohne die Cyberkriminellen für den Entschlüsselungsschlüssel zu bezahlen. In diesem Fall werden sie Sie kontaktieren, Ihnen sogar gratulieren und dann eine Gebühr verlangen, um die exfiltrierten Daten nicht zu veröffentlichen.

- Wenn Sie Backups nicht wiederherstellen und den Cyberkriminellen nicht für den Entschlüsselungsschlüssel bezahlen können, wissen sie, dass Sie Geld haben. Nachdem die Ransomware-Transaktion abgeschlossen ist, werden Sie für die Daten, die verletzt wurden, erpresst.

Vorfälle wie dieser werden immer häufiger. Bedauerlicherweise, wenn sich der Cyberkriminelle beim ersten Austausch misshandelt fühlt, kann der zweite Erpressungsbetrag stark erhöht werden und Sie könnten am Ende mit dem Kriminellen, der Ihre Daten gestohlen hat, „nett spielen“ müssen.

Es müssen Entscheidungen bezüglich der Zahlung getroffen werden, um zu verhindern, dass die gestohlenen Daten preisgegeben werden. Wie hoch sind die Kosten für die Zahlung der Erpressung im Vergleich zu den Kosten für die Veröffentlichung der Daten? Denken Sie daran, dass es keine Garantie dafür gibt, dass der Bösewicht, wenn Sie bezahlen, nicht zurückkommt und mehr Geld verlangt, die Daten an eine andere kriminelle Gruppe verkauft oder sie nach der Zahlung veröffentlicht.

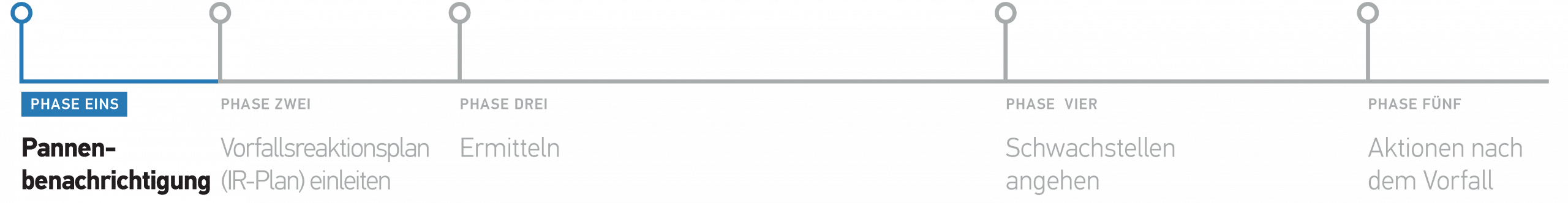

In diesem Beitrag werden wir durcharbeiten, wie der Zeitplan einer Untersuchung von Datenschutzverletzungen aussehen könnte. Magnet Forensics hat ein Team von Experten, die Untersuchungen von Datenschutzverletzungen durchgeführt haben und ihre Perspektiven in die Erstellung dieses Artikels eingebracht haben.

Benachrichtigung über einen möglichen Verstoß

Es gibt so viele Warnungen, die jeden Tag auftreten können, dass man leicht selbstgefällig wird. SOCs erhalten an jedem Tag eine Vielzahl von Warnungen. Diese Warnungen können von Endpunkten reichen, die versuchen, eine Verbindung zu URLs herzustellen, die auf der schwarzen Liste stehen, über potenziell unerwünschte Programme (PUPs), die heruntergeladen und installiert werden, bis hin zu EDR-Tool-Warnungen über potenzielle Malware und Quarantäneereignisse.

Während es für Analysten und Ermittler wichtig ist, jede einzelne Warnung zu überprüfen, die das SOC erhält, ist es genauso wichtig, bei der Arbeit mit Warnungen keinen Tunnelblick zu erhalten. Cyberkriminelle haben möglicherweise einen mehrgleisigen Angriff, der verwendet wird, um die eigentliche Mission zu vertuschen, die sie zu erfüllen versuchen. Dies könnte die Veröffentlichung von Ransomware in der Umgebung bedeuten, während endlose Mengen der Daten Ihres Unternehmens zur Verteilung im Internet kopiert werden. Bedenken Sie, dass Angreifer die Persistenz in einem System aufrechterhalten wollen.

Wenn ein gültiger Angriff identifiziert wird, halten Sie nach anderen Indikatoren für Kompromittierung (IOCs) Ausschau. Einige Angriffe sind falsche Flaggen, die einen anderen Angriff verschleiern sollen. (z. B. ein DDoS-Angriff nach einem geschäftlichen E-Mail-Kompromiss). In anderen Fällen werden Angriffe verwendet, um die Spuren der Cyberkriminellen zu verwischen. Ransomware ist ein großartiges Beispiel dafür; Ransomware kann so sein, als würde man eine Granate in einen Raum werfen, um Beweise für ein anderes Verbrechen zu vertuschen.

In einigen Fällen werden die Beweise für eine Datenschutzverletzung erst entdeckt, nachdem die Daten in einem kriminellen Forum zum Verkauf angeboten wurden oder die Daten ausgenutzt wurden.

Forensik und forensische Tools sind zu einer Notwendigkeit geworden, um Endpunkte für IOCs zu untersuchen. Cyberkriminelle haben die Technik ihrer Angriffsvektoren dramatisch erhöht. Die heute in kriminellen Foren verfügbare Malware reicht von Ransomware-as-a-Service (RaaS), dateiloser Malware, die nur im Speicher läuft, benutzerdefinierter Malware und im Extremfall dem ständigen Kampf gegen neue Zero-Day-Exploits. Die forensischen Tools, die Sie verwenden, müssen schnell und präzise sein.

Bei der Validierung von Sicherheitswarnungen möchte ein forensisches Untersuchungsteam möglicherweise schnell einen Endpunkt durchsuchen, bevor eine umfassende Analyse der Ursache der Warnung durchgeführt wird. In Fällen, in denen die Triage ein erster Schritt ist, können Tools wie Magnet IGNITE je nach Bedarf für die Untersuchung für eine Vielzahl von Fallarbeiten konfiguriert werden. Es ist auch erwähnenswert, dass IGINITE problemlos auf mehreren Endpunkten gleichzeitig bereitgestellt werden kann, falls mehrere Warnungen von verschiedenen Geräten empfangen wurden.

In Fällen, in denen die Daten offengelegt oder ausgenutzt wurden, kann die digitale Forensik Ihnen helfen, schnell auf die Dateien zu verweisen, die die offengelegten Daten enthalten. Nachdem die relevanten Dateien identifiziert wurden, können Produkte wie AXIOM Cyber verwendet werden, um die Telemetrie der zugehörigen Datei zu bestimmen.

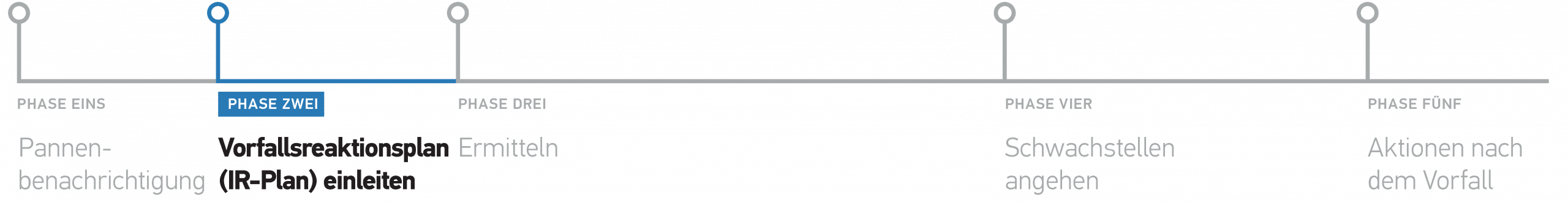

Eine Reihe von Warnungen wurde bestätigt, es ist Zeit zu handeln

Nachdem Sie einen Vorfall bestätigt haben, befolgen Sie Ihren Vorfallreaktionsplan. Das Wer, Was, Wo und Wie wird bald beantwortet, aber das unmittelbare Problem besteht in der Benachrichtigung und der Zusammenstellung von Teams, um den Vorfall und die anschließende Untersuchung zu behandeln.

Bedenken Sie:

- Kommunikation ist wichtig, aber seien Sie vorsichtig! Wenn ein Angreifer in Ihrem Netzwerk Fuß gefasst hat, überwacht er möglicherweise Ihre E-Mails sowie Maßnahmen, die Sie zum Schutz Ihres Netzwerks ergreifen.

- Interne Kommunikation und Strategien müssen kommuniziert werden, aber halten Sie die Botschaften einfach – artikulieren Sie den Mitarbeitern machbare Schritte.

- Ihre Pläne werden sich während des Ereignisses ändern. Es ist fast unmöglich, alle Variablen eines Vorfalls im Voraus zu planen. Dokumentieren Sie Abweichungen vom Plan, warum die Abweichung aufgetreten ist und welche Schritte unternommen wurden, um die Situation zu beheben.

Es gibt einige unmittelbare Fragen, die möglicherweise beantwortet werden müssen:

Bestimmen Sie das Ausmaß des Schadens während Sie Beweise sichern

- Wie lange sind unsere Daten angreifbar?

- Wie viele Daten wurden exponiert?

- Kommt es immer noch zu Datenlecks?

- Gibt es regulatorische Auswirkungen in Bezug auf die Verletzung von Daten?

- Wurden Kundendaten oder personenbezogene Daten (PII) erfasst? In welchem Umfang?

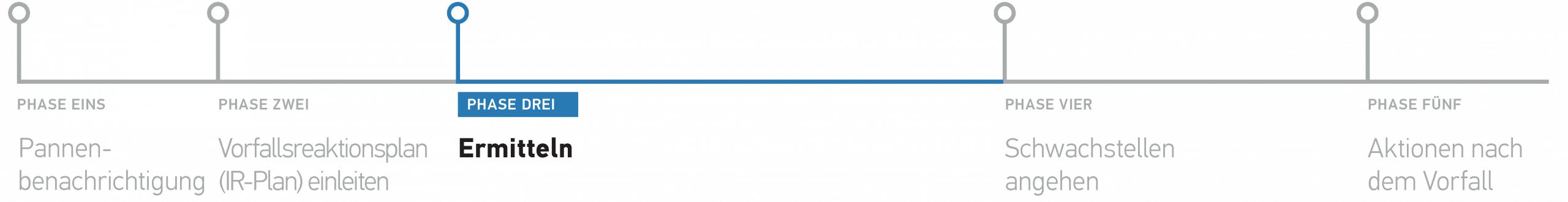

Die Identifizierung der Maßnahmen bei einer Sicherheitsverletzung ist einer der ersten Schritte, die zur Behebung des Problems erforderlich sind. Wenn die Daten von Websites abgekratzt wurden, führt uns dies auf einen Weg. Wenn die Daten aufgrund von Malware exfiltriert wurden, gehen wir in eine etwas andere Richtung. Oder drittens könnte es von einem Insider gestohlen worden sein. Jedes Szenario rechtfertigt eine andere forensische Reaktion.

Sie werden Daten aus einer Vielzahl von Quellen untersuchen wollen, darunter:

- Firewall-Logs und -Regeln: Wurde die Firewall für die Überwachung des ausgehenden Datenverkehrs eingerichtet? Ausgehender SSH-Datenverkehr?

- Systemprotokolle von Webservern: Gibt es Hinweise auf erhöhten Datenverkehr, der außerhalb der normalen Parameter für dieses System liegt? Gibt es Beweise für URL- oder Credential-Stuffing?

- Individuelle Endpunktsysteme: Windows-Protokolle, RAM, Prozessaufzeichnung und vollständige Datenträgerabbilder können alle erforderlich sein, um die Benutzerzuordnung zu einer oder mehreren Dateien anzuzeigen.

- Antivirus-Protokolle: Wurde Malware in der Umgebung erkannt? Was sind die Merkmale dieser Malware-Familie?

Und denken Sie daran, wenn Sie eine mögliche Insider-Bedrohung haben, wie stellen Sie den ausgegebenen Computer dieses Mitarbeiters dar, wenn er remote arbeitet?

Das forensische Tool, das Sie nutzen, sollte schnell, leistungsstark und einfach in der Anwendung sein. Diese Merkmale ermöglichen es Ihnen, schnell und präzise zu handeln. Wir glauben, dass Magnet AXIOM Cyber sehr gut geeignet ist, um bei der Untersuchung einer Datenschutzverletzung eine Ursachenanalyse durchzuführen.

Hier sind eine Reihe von Möglichkeiten, wie AXIOM Cyber speziell bei Ihrer Untersuchung von Datenschutzverletzungen helfen kann:

- Leistungsstarke Analytik-Features können Ihre Zeit zur Erfassung von Beweisen reduzieren:

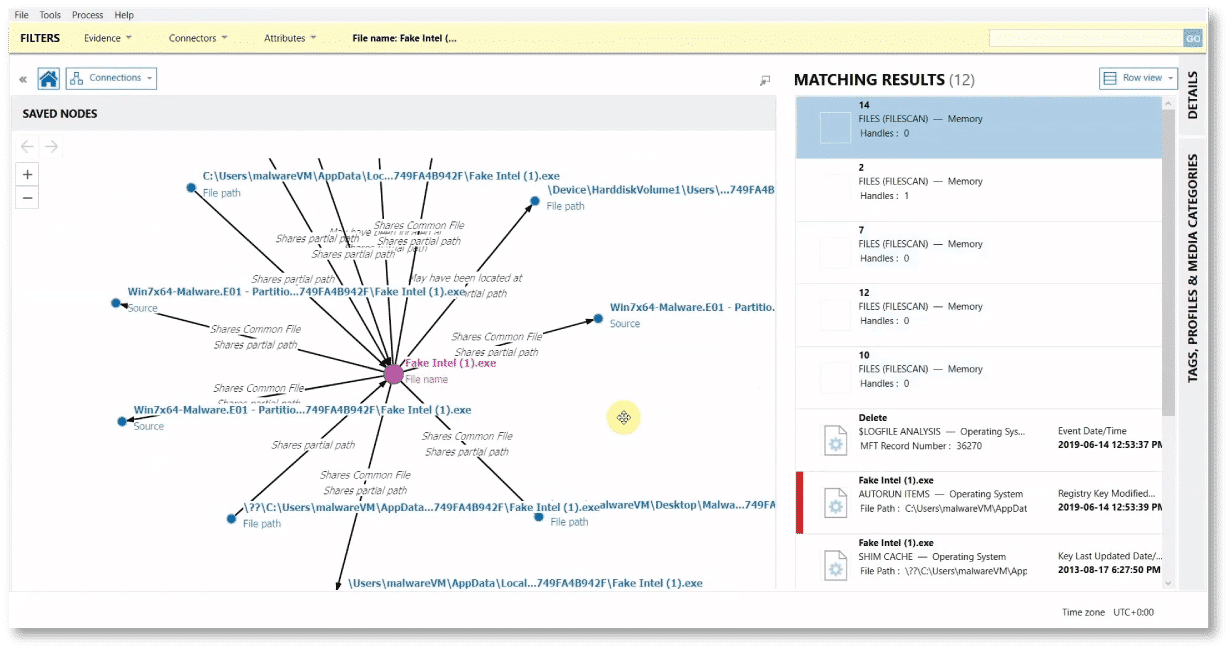

- Connections zeigt Ihnen visuell, wie eine Datei, beispielsweise eine bösartige Nutzlast, entstanden ist und wo und wie.

- Relative Zeitfilter in AXIOM Cyber ermöglichen es Ihnen, Ihr Fenster der zu untersuchenden Artefakte schnell einzugrenzen.

- Sie können Linux-Artefakte, die von Servern oder anderen Geräten innerhalb Ihres Netzwerks stammen, analysieren. Dies hilft Ihnen dabei, den Netzwerkverkehr von und zu dem infizierten Gerät zu identifizieren und gibt Ihnen Hinweise darauf, wie der Angreifer sich durch Ihr Netzwerk bewegt hat und welche anderen Endpunkte ebenfalls infiziert sein könnten.

- Remote-Erfassung von Zielendpunkten kann durchgeführt werden, selbst wenn sie nicht über VPN mit Ihrem Unternehmensnetzwerk verbunden sind. Sehen Sie sich dieses Video an, um zu sehen, wie Sie eine Remote-Erfassung eines Endpunkts außerhalb Ihres Netzwerks mit AXIOM Cyber durchführen.

- Das Erfassen und Analysieren von RAM-/Speicher- und Festplatten-Images von einem Remote-Computer kann darauf hindeuten, dass ein Insider an der Sicherheitsverletzung beteiligt war.

Während dieser Schritte ist es auch von entscheidender Bedeutung, Kopien von „Originalbeweisen“ (den Daten, die Sie vor der Analyse sammeln) für Aufsichtsbehörden oder für eine mögliche Strafverfolgung aufzubewahren.

Stellen Sie sicher, dass Ihre Systeme sicher sind

Sobald die Quelle der Sicherheitsverletzung bestätigt ist, stellen Sie sicher, dass alle Schwachstellen behoben werden. In den vorherigen Schritten gefundene Indikatoren für Kompromisse können verwendet werden, um die Sicherung von Systemen und Netzwerken in der Umgebung zu unterstützen.

Die Freigabe von Kundendaten und insbesondere von Kunden-PII kann schwerwiegende Folgen haben. Wenn es passiert, muss es energisch angegangen werden, aber wenn es ein zweites Mal passiert, wird die Bedeutung exponentiell multipliziert. Im Gegensatz zu einigen Angriffen, die geheim und intern gehalten werden können, werden Datenpannen mit externer Leckage Nachrichten bringen. Wenn Sie Abhilfe schaffen, um sicherzustellen, dass dies nicht noch einmal passiert, möchten Sie möglicherweise in Ihre externen Kommunikationspläne aufgenommen werden.

Berichterstattung intern und extern

Sie sollten damit rechnen, interne Berichte zu erstellen, aber abhängig von Ihrer Branche und der Menge der exfiltrierten Daten müssen möglicherweise auch externe Berichte erstellt werden. Diese externen Berichte müssen sich möglicherweise an Kunden, Aufsichtsbehörden oder sogar Aktionäre richten.

Teilen Sie die wertvollen Erfahrungen mit und teilen Sie mit, dass die Schwachstellen, die zu dieser Situation geführt haben, behoben wurden.

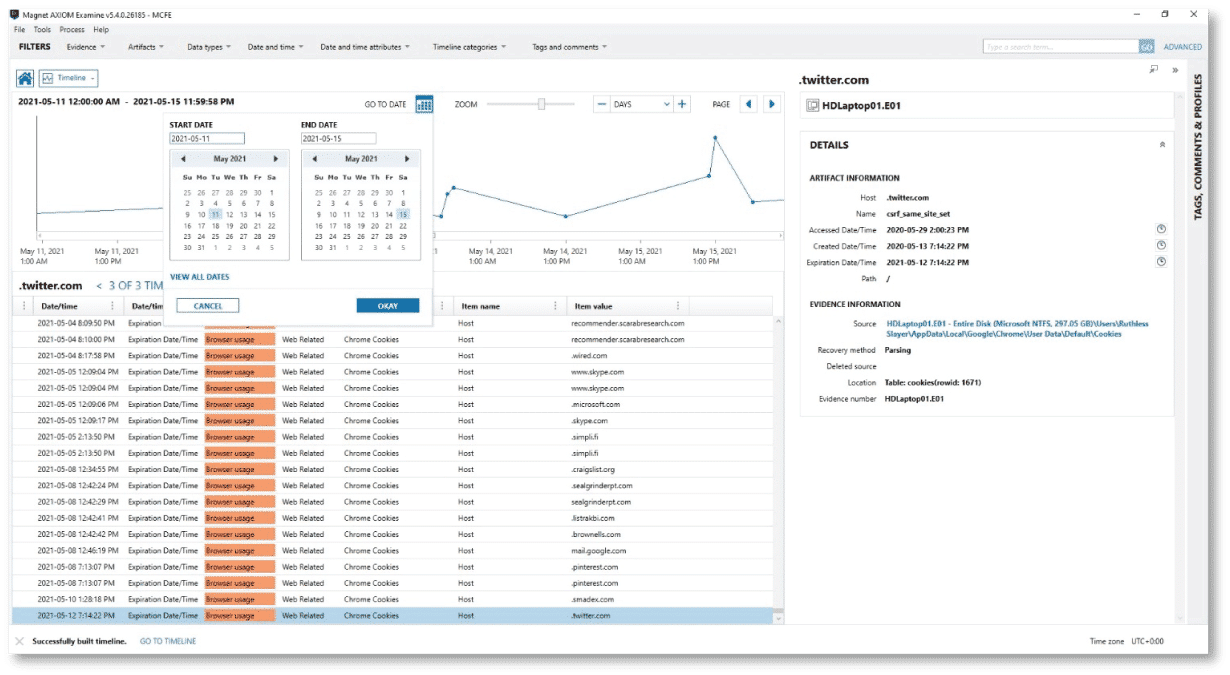

Bei der Zusammenstellung Ihres Berichts besteht eine der effektivsten Möglichkeiten zur Präsentation Ihrer Ergebnisse darin, eine relative Zeitachse der Ereignisse anzuzeigen. AXIOM Cyber verfügt über eine Funktion namens Relativer Zeitfilter, mit der Sie den Zeitrahmen der untersuchten und gemeldeten Daten eingrenzen können.

Wenn Sie den relativen Zeitfilter verwenden, können Sie dann auswählen, was Sie in Ihren Abschlussbericht aufnehmen möchten, indem Sie Screenshots mitnehmen, um Ihre Beweise zu untermauern.

Ein weiteres Feature von AXIOM Cyber, das Ihnen beim Erstellen Ihres Berichts helfen kann, ist Connections. Connections hilft Ihnen bei der Ermittlung von Aktionen und Programmen, die mit der fraglichen Datei interagiert haben.

Mithilfe der Informationen von Connections und der entsprechenden Zeitachsenfunktionen können Sie die Schritte ausführen, die zum Exfiltrieren der Daten verwendet wurden.

Ausgestattet mit diesen Informationen können Sie mehrere Informationen darüber erhalten, wer, was, wann, wo und wie in die Systeme eingegriffen wurde.

Viele Untersuchungen folgen den gleichen übergreifenden Mustern hinsichtlich des Ablaufs der Analyse. Es ist wichtig, über die Tools zu verfügen, um Probleme der digitalen Forensik, wie beispielsweise eine Datenschutzverletzung, schnell zu beheben. Obwohl es mehrere verschiedene Tools gibt, die Sie während des gesamten Lebenszyklus einer Untersuchung von Datenschutzverletzungen verwenden werden, kann AXIOM Cyber ein wesentlicher Bestandteil Ihres Weges zur Wiederherstellung sein.

Lernen Sie mehr über Magnet AXIOM Cyber und beantragen Sie eine kostenlose Probeversion, um zu sehen, wie es Ihnen mit all Ihren unternehmerischen digitalen forensischen Ermittlungen helfen kann.

Weitere Lektüre

Haftungsausschluss technische Beratung

Magnet Forensics widmet sich der Kommunikation mit der DFIR-Community über Blogs und Informationsschriften. Doch technologische Probleme korrekt anzugehen beinhaltet oft zahlreiche Variablen, die unabhängige Einschätzung und Strategien für die jeweiligen spezifischen Umstände voraussetzen. Da Magnet Forensics keinen Einblick in alle Variablen in einer spezifischen Situation hat, dient dieser Blog/diese Informationsschrift informationellen Zwecken und sollte nicht als professioneller Rat gesehen werden, in dem Techniken oder Technologien für Ihre spezifische Situation empfohlen werden. Wir übernehmen keine Haftung für Auslassungen, Fehler oder Ungenauigkeiten in diesem Blog/dieser Informationsschrift oder jegliche ergriffene Maßnahmen, die darauf bauen.