Acquisition à distance des nouveaux terminaux basés sur M1 d’Apple avec Magnet AXIOM Cyber

L’année 2020 a été pleine de défis pour la communauté DFIR et InfoSec. Face aux nombreuses organisations qui passent au télétravail et qui ont donc besoin de solutions VPN plus solides pour sécuriser le trafic sur leur réseau et aux examinateurs qui ont de plus en plus besoin d’acquérir à distance des terminaux. En plus des autres défis rencontrés, Apple a dévoilé sa nouvelle puce M1, qui représente notre prochain défi criminalistique.

Dans ce blog, nous aborderons la capacité d’AXION Cyber à acquérir depuis des terminaux Mac basés sur M1.

Si vous n’avez pas encore essayé AXIOM Cyber,, demandez la version d’essai gratuite ici.

15 ans après que Steve Jobs a annoncé qu’Apple allait cesser d’utiliser les processeurs PowerPC pour passer à Intel, Apple a encore une fois opté pour une transition considérable concernant les processeurs que leurs terminaux utiliseront durant ces prochaines années. C’est ici qu’entrent en jeu Apple Silicon et la M1, un processeur basé sur une architecture ARM et développé en interne par Apple qui promet des gains de performance exceptionnels par rapport aux processeurs Intel.

La nouvelle puce M1 basée sur ARM (actuellement disponible sur le MacBook Air, le MacBook Pro 13 pouces et la gamme des Mac Mini) est présentée comme la puce la plus performante jamais proposée par Apple. La M1 héberge un processeur 8 cœurs, dont 4 cœurs haute performance et 4 cœurs haute efficacité, qui contribueront notamment à la durée de vie de la batterie. Apple affirme que la M1 est un processeur 2 fois plus rapide et qui utilise seulement 25 % de sa puissance pour atteindre de tels résultats1.

Avec de nouvelles architectures arrivent de nouveaux défis et, en tant qu’examinateurs, nous devons nous demander quel logiciel peut fonctionner sur les nouveaux Mac basés sur M1, que ce soit de façon native ou avec l’aide de Rosetta 2 qui aide les applications non conçues de façon native pour les processeurs ARM et Big Sur de macOS à fonctionner correctement. La façon dont nous accédons à ces terminaux pour les enquêtes est tout aussi importante et peut s’avérer difficile en soi, comme le sait toute personne ayant déjà travaillé avec un appareil Mac.

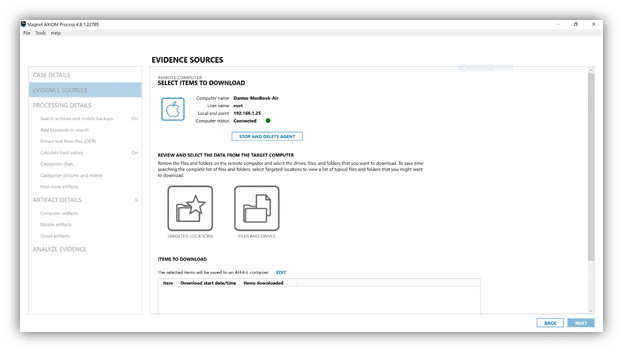

Avec la nouvelle architecture et les fonctionnalités de sécurité supplémentaires de Big Sur et des Mac basés sur M1, il est actuellement impossible pour les enquêteurs de démarrer à partir des solutions d’imagerie Mac traditionnelles. Cela est dû aux limites des logicielstiers sur les périphériques USB macOS démarrables, ce qui laisse uniquement l’imagerie logique depuis une machine active, si vous disposez de cette machine. AXIOM Cyber est là pour aider les examinateurs qui ont besoin d’acquérir des Mac, que ces derniers soient dotés d’une puce T2 Intel ou de la nouvelle puce M1 Apple Silicon. Avec AXIOM Cyber, nous créerons un agent personnalisé qui est ensuite déployé sur le terminal faisant l’objet d’une enquête. Il convient de noter que nous prenons en charge le nouveau macOS Big Sur (11) et qu’il n’est pas utile que la protection de l’intégrité du système soit désactivée pour l’acquisition.

Contrairement à nos capacités d’acquisition à distance Windowsoù les utilisateurs peuvent sélectionner les fichiers logiques ou le disque physique pour l’acquisition, notre agent macOS autorise uniquement la collecte de fichier physique. AXIOM Cyber exploite les appels du système d’exploitation (par opposition aux octets issus d’un volume monté) pour l’acquisition.

Nous avons également ajouté la capacité de faire des acquisitions rapides depuis des emplacements ciblés pré-regroupés, de sorte qu’il n’est plus nécessaire de fouiller dans le système de fichiers pour trouver des données régulièrement requises pour vos enquêtes. Cela concerne notamment l’historique du navigateur, les fichiers en quarantaine, les sauvegardes iOS, les données du cloud ou le journal unifié. Les examinateurs peuvent également créer leurs propres emplacements ciblés en vue d’une utilisation future.

Déploiement

Une fois que l’agent Mac a été créé dans AXIOM Cyber, c’est le moment du déploiement. Pour que nos agents puissent effectuer le déploiement, nous demandons à ce que Remote Login soit activé. Vous pouvez trouver Remote Login en accédant à :

Si un examinateur utilise un utilisateur racine (différent de l’utilisateur administrateur avec un sudo), il devra activer SSH pour la racine, mais cela n’est ni recommandé ni réalisable dans la plupart des environnements d’entreprise. Lorsque Remote Login est activé dans les paramètres (comme expliqué précédemment), SSH sera activé. Pour ceux ayant besoin de déployer l’agent AXIOM Cyber en-dehors de l’outil, consultez ce blog dans lequel nous abordons le déploiement par ligne de commande.

Le déploiement de l’acquisition à distance de macOS par AXIOM Cyber tentera d’exécuter l’agent avec sudo si les informations d’identification de l’utilisateur qui ont été fournies disposent des autorisations selon le fichier des sudo. Si les informations d’identification de l’utilisateur ont les autorisations sudo activées, AXIOM affichera l’utilisateur en tant que racine.

Une fois que l’agent rappelle votre instance d’AXIOM Cyber et qu’il est connecté, il vous suffit de sélectionner les fichiers que vous souhaitez collecter. AXIOM Cyber vous donne la possibilité de collecter et de sauvegarder les fichiers dans une image au format .ZIP ou AFF4-L. Vous pouvez obtenir plus d’informations sur notre prise en charge du format AFF4-L ici. ici.

Comme toujours, si vous avez des questions ou des suggestions sur ce que vous aimeriez voir dans AXIOM ou AXIOM Cyber, n’hésitez pas à me contacter à l’adresse trey.amick@magnetforensics.com