Remote-Erfassung von Apples neuen M1-basierten Endpunkten mit Magnet AXIOM Cyber

2020 hat viele Herausforderungen für den InfoSec und die DFIR-Community mit sich gebracht. Viele Organisationen gehen zur Heimarbeit über und benötigen stabilere VPN-Lösungen, um ihren Netzwerkverkehr zu sichern, und die Notwendigkeit erhöht sich, dass Ermittler Endpunkte remote erfassen können, nicht nur in internen Netzwerken. Dennoch ist die Branche stark geblieben und hat die Bedürfnisse der Organisationen erfüllt. Zusätzlich zu den anderen Herausforderungen hat Apple seinen neuen M1-Chip vorgestellt, unsere nächste forensische Herausforderung.

In diesem Blog besprechen wir AXIOM Cybers Fähigkeit, aus M1-basierten Mac-Endpunkten zu erfassen.

Wenn Sie AXIOM Cyber noch nicht getestet haben,, Beantragen Sie hier eine kostenlose Testversion.

15 Jahre, nach Steve Jobs‘ Ankündigung, dass Apple von der Nutzung von PowerPC-Prozessoren zu Intel übergehen würde, hat Apple erneut einen großen Wandel für die Prozessoren in ihren Endpunkten für die kommenden Jahre angekündigt. Apple Silicon und der M1 betreten die Bühne, ein ARM-basierter Prozessor, der von Apple selbst entwickelt wurde und große Leistungsgewinne gegenüber Intel-Prozessoren verspricht.

Der neue ARM-basierte M1-Chip ist derzeit im MacBook Air, MacBook Pro 13“ und der Mac Mini-Serie erhältlich und wird als Apples leistungsfähigster Chip aller Zeiten angepriesen. Der M1 beherbergt einen 8-core CPU, aufgeteilt in 4 Leistungskerne und 4 Effizienz-Kerne, die die Akkulebensdauer und anderen Dingen verbessern sollen. Laut Apple ist der M1 ein doppelt so schneller CPU, der nur 25 % der Energie dafür benötigt1.

Mit neuen Architekturen kommen auch neue Herausforderungen, und als Ermittler müssen wir darüber nachdenken, welche Software auf den neuen M1-basierten Macs nativ oder mithilfe von Rosetta 2 laufen kann, das dafür sorgt, dass Anwendungen, die nicht nativ für macOS Big Sur und ARM-Prozessoren entwickelt wurden, reibungslos laufen. Genauso wichtig ist die Frage, wie wir auf diese Endpunkte für Ermittlungen zugreifen können, denn jeder, der bereits mit Macs gearbeitet hat, weiß, dass das allein schon eine Herausforderung sein kann.

Mit der neuen Architektur und den zusätzlichen Sicherheits-Features der M1-basierten Macs und Big Sur können Ermittler aufgrund von EinschränkungenderSoftware von Drittanbietern auf bootbaren macOS USBs derzeit nicht von traditionellen Mac-Lösungen zur Erstellung von Images booten. So bleibt nur die Erstellung logischer Images von einem eingeschalteten Gerät, wenn Sie dieses vor Ort haben. Für Ermittler, die von intel-basierten T2-Macs oder denen mit den neuen Apple Silicon M1-Chips erfassen müssen, ist AXIOM Cyber zur Stelle. Mit AXIOM Cyber werden wir einen benutzerdefinierten Agenten erstellen, der dann auf dem zu untersuchenden Endpunkt eingesetzt wird. Wichtig ist zu bemerken, dass wir das neue macOS Big Sur (11) unterstützen und die System Integrity Protection (SIP) zur Erfassung nicht ausgeschaltet sein muss.

Im Gegensatz zu unseren Windows-Fernerfassungsfunktionen, bei denen Benutzer sowohl logische Dateien als auch die physische Festplatte für die Erfassung auswählen können, ermöglicht unser macOS-Agent nur die Erfassung logischer Dateien. AXIOM Cyber nutzt Betriebssystemaufrufe (im Gegensatz zu Bytes von einem gemounteten Volume) zur Erfassung.

Außerdem haben wir die Möglichkeit hinzugefügt, schnell aus verpackten Zielorten zu erfassen. So eliminieren wir die Notwendigkeit, das Dateisystem zu durchsuchen, um Daten zu finden, die routinemäßig in Ihren Ermittlungen benötigt werden. Das kann alles von Browserverlauf bis zu Dateien in Quarantäne, iOS-Backups, iCloud-Daten oder einheitlichen Protokollen sein. Ermittler können außerdem ihre eigenen Zielorte zur zukünftigen Nutzung erstellen.

Einsatz

Sobald der Mag-Agent in AXIOM Cyber erstellt wurde, ist es Zeit für seinen Einsatz. Damit wir unseren Agenten einsetzen können, muss Remote Login eingeschaltet sein. Remote Login kann gefunden werden, indem man hierher navigiert:

Wenn ein Ermittler einen Root-Benutzer nutzt (anders als der Admin-Nutzer mit sudo), muss SSH für Root eingeschaltet werden, doch dies ist in den meisten Unternehmensumgebungen weder zu empfehlen noch praktikabel. Wenn der Remote Login wie oben genannt in den Einstellungen aktiviert wird, wird auch SSH eingeschaltet. Diejenigen, die den AXIOM Cyber-Agenten außerhalb des Tools einsetzen müssen, lesen am besten diesen Blogbeitrag, in dem wir den Einsatz per Kommandozeile beschreiben.

Der Einsatz von AXIOM Cybers macOS Remote-Erfassung versucht, den Agenten mit sudo auszuführen, wenn die eingegebenen Nutzer-Anmeldedaten die Berechtigungen basierend auf der sudoers-Datei haben. Wenn für die Nutzer-Anmeldedaten die Sudo-Berechtigungen eingeschaltet sind, zeigt AXIOM den Nutzer als Root an.

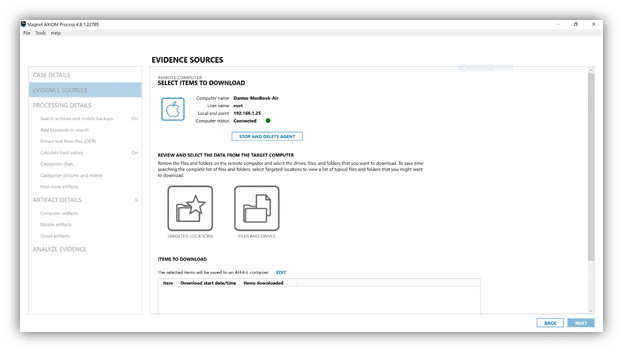

Sobald der Agent sich zurück zu Ihrer AXIOM Cyber-Instanz meldet und verbunden ist, wählen Sie einfach die Dateien aus, die Sie erfassen möchten. AXIOM Cyber bietet Ihnen die Möglichkeit, die Dateien als .ZIP- oder AFF4-L-formatiertes Image zu erfassen und zu speichern. Mehr Informationen zu unserem AFF4-L-Support finden Sie hier.

Wie immer, wenn Sie irgendwelche Fragen oder Vorschläge haben, was Sie in AXIOM oder AXIOM Cyber gerne sehen möchten, kontaktieren Sie mich gerne unter trey.amick@magnetforensics.com