Exploiter le cloud pour collecter des terminaux hors réseau à l’aide d’AXIOM Cyber

Les clients d’AXIOM Cyber peuvent utiliser AWS ou Azure pour collecter des données à partir de terminaux qui ne font actuellement pas partie d’un réseau interne d’entreprise. Cela nécessite également d’obtenir la licence d’AXIOM Cyber par le biais du serveur de licence cloud (CLS). Consultez notre blog Trois raisons d’obtenir la licence d’AXIOM Cyber dans le cloud pour en savoir plus sur CLS et sur les raisons pour lesquelles cela pourrait parfaitement convenir à votre organisation.

Dans ce blog, nous allons voir comment les clients d’AXIOM Cyber peuvent utiliser AWS pour collecter un terminal d’entreprise hors site.

Si vous n’avez pas encore essayé AXIOM Cyber,demandez la version d’essai gratuite ici.

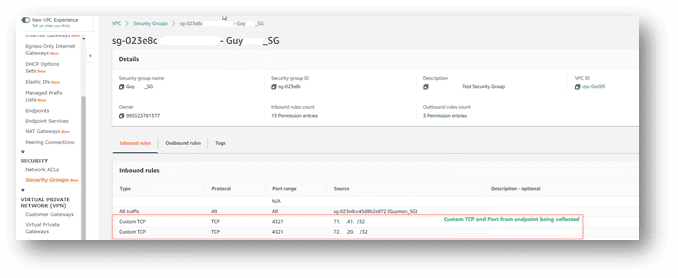

Afin d’accomplir la collecte à distance à partir d’un terminal d’entreprise hors réseau (Windows ou Mac) à l’aide d’AXIOM Cyber, vous allez utiliser AWS. Avec AWS, vous devez avoir deux composants en place. Tout d’abord, vous devrez avoir une instance AWS EC2 exécutant AXIOM Cyber avec suffisamment de ressources qui y sont affectées afin que la collecte soit stockée sur cette instance. Vous devrez également avoir assez d’espace, de préférence sur un autre volume connecté pour permettre le traitement des preuves collectées. Deuxièmement, vous devrez avoir un cloud virtuel privé correctement configuré avec un groupe de sécurité incluant une règle TCP entrante qui indique les adresses IP publiques sur les terminaux à partir desquels vous effectuerez vos collectes.

La capture d’écran ci-dessous illustre deux exemples de règles provenant des terminaux d’entreprise hors site à partir desquels vous pouvez effectuer vos collectes à l’aide d’AXIOM Cyber via AWS. C’est à vous de choisir le port TCP, mais celui-ci doit correspondre au port utilisé lors de la création de l’agent dans une étape ultérieure décrite ci-dessous et issue d’AXIOM Cyber.

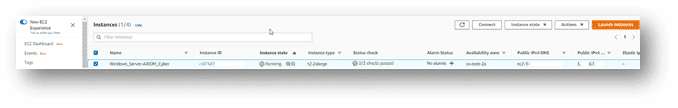

L’instance EC2 utilisée doit avoir au moins 32 Go de mémoire, une quantité importante d’espace disque et un nombre approprié de processeurs virtuels pour permettre le traitement des preuves collectées. L’exemple suivant est un type d’instance « t2.2xlarge » avec 2 volumes EBS pour le système d’exploitation et le dossier de cas et les preuves collectées. Cependant, un troisième ou un quatrième volume EBS pourrait être utilisé pour séparer les preuves et le dossier de cas. Un autre volume EBS pourrait aussi être très utile pour le dossier temporaire de traitement AXIOM, afin de garantir que le traitement est effectué aussi rapidement que possible.

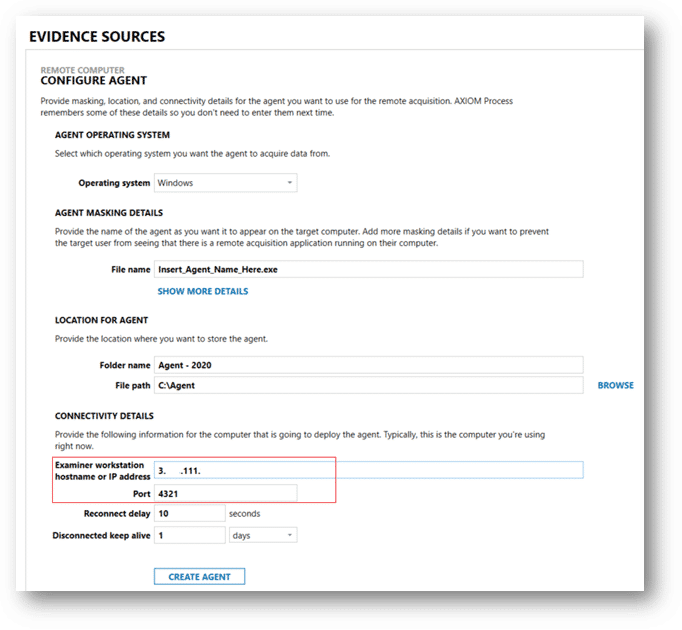

Lorsque les règles entrantes du groupe de sécurité et l’instance EC2 seront disponibles avec AXIOM Cyber installé, la prochaine étape consistera à ouvrir AXIOM Cyber Process et à créer un agent qui sera utilisé pour collecter des données depuis un terminal d’entreprise hors site et à distance. La capture d’écran ci-dessous illustre ce processus. Il est important que l’agent soit configuré avec l’adresse IP publique sur l’instance EC2 que vous avez créée précédemment. Il est également essentiel que le port TCP utilisé corresponde à la règle entrante créée dans votre groupe de sécurité ci-dessus.

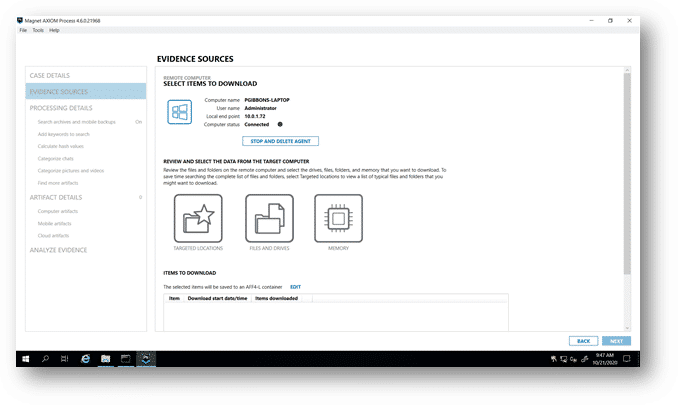

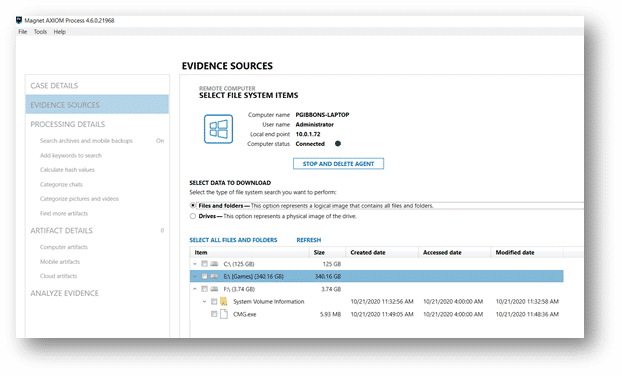

Lorsque l’agent est créé, il sera stocké dans le répertoire de l’agent dans l’instance EC2 où il devra être copié et transféré vers le terminal via l’EDR ou l’utilitaire sneakernet où il pourra être exécuté en préparation de sa connexion à distance. Lorsque l’agent est exécuté sur le terminal à partir duquel vous souhaitez effectuer votre collecte, AXIOM Cyber peut être connecté à l’agent. Puisque le déploiement n’a pas été fait avec AXIOM Cyber, cette étape est ignorée et si la règle entrante du groupe de sécurité est configurée correctement, AXIOM Cyber pourra se connecter à l’agent lorsque l’utilisateur sélectionnera « connecter à l’agent ». Ceci est illustré dans la capture d’écran ci-dessous. Vous pouvez maintenant sélectionner vos options de collecte.

REMARQUE : L’adresse IP du terminal local reflètera l’IP privée du terminal en cours de collecte.

Lorsque « Fichiers et Disques durs » est sélectionné, le système de fichiers sera énuméré comme si vous effectuiez votre collecte depuis un terminal local de votre réseau. Les périphériques internes et externes connectés en USB seront tous répertoriés et disponibles pour la collecte.

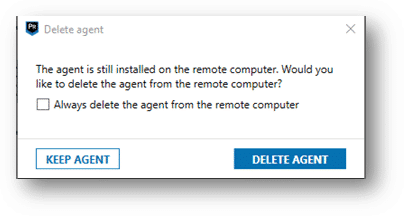

Lorsque vous aurez réussi à collecter les preuves depuis le terminal, vous serez invité à conserver ou à supprimer l’agent sur le terminal à distance. Une fois sélectionné, AXIOM Cyber continuera à traiter les preuves.

REMARQUE:Les utilisateurs peuvent sélectionner les preuves collectées depuis les terminaux et stockées au format AFF4-L ou .ZIP. Ce format est sélectionné dans les paramètres d’AXIOM Processavant la collecte.