Forensische Analyse von LNK-Dateien

Dies ist der vierte Blogpost in einer fünfteiligen Reihe über die Wiederherstellung von Business-Anwendungen & OS Artefakten für Ihre digitalen forensischen Ermittlungen.

Was sind LNK-Dateien?

LNK-Dateien sind relativ simple, aber wertvolle Artefakte für den forensischen Ermittler. Es handelt sich hierbei um Verknüpfungs-Dateien, die auf eine Anwendung oder Datei verlinken, die sich häufig auf dem Desktop eines Users oder in einem System finden und auf .LNK enden. LNK-Dateien können vom Nutzer oder automatisch durch das Windows-Betriebssystem erstellt werden. Jede hat ihren eigenen Wert und ihre eigene Bedeutung. Von Windows erstellte LNK-Dateien werden generiert, wenn ein Nutzer lokale oder externe Dateien oder Dokumente öffnet, sodass Ermittler wertvolle Informationen über die Aktivität eines Verdächtigen erhalten.

Warum sind LNK-Dateien für Ihre digitale forensische Ermittlung wichtig?

LNK-Dateien sind exzellente Artefakte für forensische Ermittler, die versuchen, Dateien zu finden, die auf dem System, das sie prüfen, vielleicht nicht mehr existieren. Die Dateien wurden vielleicht gelöscht, auf einer USB- oder Netzwerk-Freigabe gespeichert, sodass die Datei vielleicht nicht mehr da ist, doch die mit der ursprünglichen Datei verknüpften LNK-Dateien noch existieren (und wertvolle Informationen darüber enthüllen können, was auf dem System ausgeführt wurde).

Die Schlüssel-Artefakte, die bei der Untersuchung von LNK-Dateien gefunden werden müssen

LNK-Dateien enthalten typischerweise die folgenden Gegenstände beweiserheblichen Werts:

- Der ursprüngliche Pfad der Datei

- MAC times der ursprünglichen Datei; eine LNK-Datei enthält nicht nur Zeitstempel für die LNK-Datei selbst, sondern auch MAC times für die verlinkte Datei innerhalb ihrer Metadaten

- Informationen über das Volume und das System, auf dem die LNK-Datei gespeichert ist. Darunter sind Name des Volumes, Seriennummer, NetBIOS-Name und MAC-Adresse des Hosts, auf dem die verlinkte Datei gespeichert ist

- Netzwerk beschreibt genau, ob die Datei auf einer Netzwerkfreigabe oder einem Remote-Computer gespeichert wurde

- Dateigröße der verlinkten Datei

Sehen wir uns ein Beispiel an:

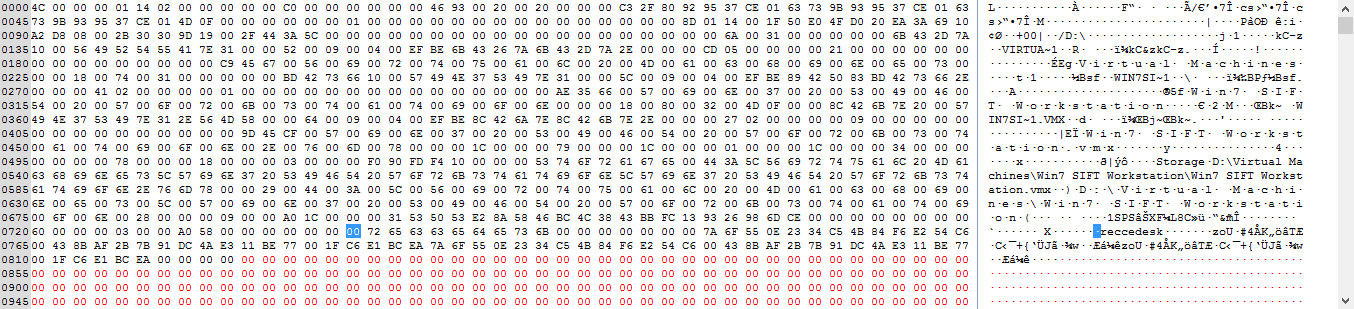

Ich habe eine virtuelle Maschine von Windows 7, für die Windows automatisch eine LNK-Datei namens “Win7 SIFT Workstation.vmx.lnk“ erstellt hat. Unten steht die Rohausgabe der LNK-Datei. Wir sehen zwar wie oben genannt einige wertvolle Daten, doch einige Interpretation ist nötig:

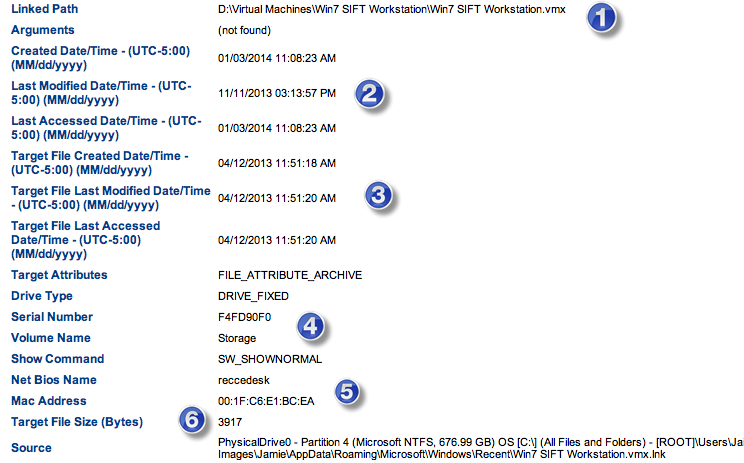

Die Analyse von LNK-Dateien mit dem Internet Evidence Finder (IEF) erleichtern

IEF nimmt diese Daten und säubert sie für den Ermittler. Dabei bieten sie viele Informationen über “Win7 SIFT Workstation.vmx.lnk”, darunter der verknüpfte Pfad, Informationen über Computer und Volume, auf dem sie zuerst ausgeführt wurde (darunter die MAC-Adresse des Computers) und, das Wichtigste, die Zeitstempel zu der LNK-Datei und der ursprünglichen VMX-Datei. Die Mac time “Erstellungsdatum” für die LNK-Datei sagt dem Ermittler, wann die Datei zum ersten Mal geöffnet wurde, und die time “Änderungsdatum” zeigt an, wann die Datei vom Nutzer zuletzt geöffnet wurde. Zusätzlich gibt es in der LNK-Datei Zeitstempel bezüglich der Erstellungs- und Änderungsdaten der ursprünglichen VMX-Datei.

Unten sehen wir, dass IEF die Rohdaten von oben genommen, sortiert und für den Ermittler in einem viel einfacheren Format organisiert hat:

- Pfad der VMX-Datei, auf die verlinkt wird

- MAC times für die LNK-Datei

- MAC times für die verlinkte VMX-Datei

- Name des Volumes und Seriennummer

- NetBIOS-Name und MAC-Adresse des Quellcomputers

- Dateigröße der verlinkten VMX-Datei

Das Hinzufügen von LNK-Artefakten zu IEF ist Teil unseres Ziels der Vereinfachung der Wiederherstellung dieses bekannten Artefakts und die Verbesserung der Effizienz Ihrer Ermittlungen, indem Sie mehr Beweismittel mit einer Suche und einem Tool finden können.

Kontaktieren Sie mich wie immer gerne per E-Mail unter jamie.mcquaid@magnetforensics.com.

Jamie McQuaid

Forensischer Berater, Magnet Forensics