Analyse criminalistique de fichiers LNK

Voici le troisième article de blog d’une série de cinq articles portant sur la récupération d’applications professionnelles et artéfacts de systèmes d’exploitation pour vos enquêtes de criminalistique numérique.

Que représentent les fichiers LNK ?

Les fichiers LNK sont des artéfacts relativement simples, mais précieux, pour les enquêteurs en criminalistique. Il s’agit de fichiers raccourcis qui sont liés à une application ou à un fichier généralement situé sur le bureau d’un utilisateur, ou dans un système, et qui se terminent par une extension .LNK. Les fichiers LNK peuvent être créés par l’utilisateur ou automatiquement par le système d’exploitation Windows. Chaque méthode offre sa propre valeur et importance. Les fichiers LNK créés sous Windows sont générés lorsqu’un utilisateur ouvre un fichier ou un document local ou à distance, fournissant ainsi de précieuses informations aux enquêteurs sur les activités d’un suspect.

Pourquoi les fichiers LNK sont-ils importants pour votre enquête de criminalistique numérique ?

Les fichiers LNK sont d’excellents artéfacts pour les enquêteurs en criminalistique qui tentent de trouver des fichiers qui n’existent peut-être plus dans le système qu’ils inspectent. Les fichiers ont peut-être été effacés ou supprimés, stockés sur un périphérique USB ou un partage réseau. Donc, bien que le fichier ne soit plus présent, les fichiers LNK associés au fichier d’origine existent toujours (et fournissent de précieuses informations sur ce qui a été exécuté sur le système).

Les artéfacts clés qui doivent être trouvés lors des enquêtes sur des fichiers LNK

Les fichiers LNK contiennent généralement les éléments suivants, très utiles pour trouver des preuves :

- Le chemin d’accès d’origine du fichier

- Les heures MAC du fichier d’origine ; un fichier LNK contiendra non seulement certains horodatages pour le fichier LNK lui-même, mais il contiendra également les heures MAC pour le fichier lié au sein de ses métadonnées

- Les informations relatives au volume et au système où le fichier LNK est stocké. Cela inclura le nom du volume, le numéro de série, le nom NetBIOS et l’adresse MAC de l’hôte où le fichier lié est stocké

- Les détails relatifs au réseau si le fichier était stocké sur un partage réseau ou un ordinateur à distance

- La taille du fichier lié

Prenons un exemple :

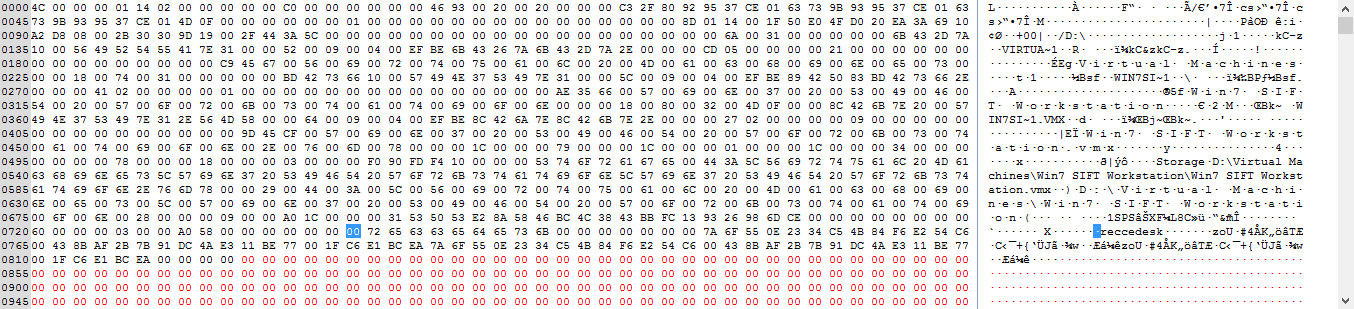

J’ai une machine virtuelle Windows 7 pour laquelle Windows a automatiquement créé un fichier LNK nommé « Win7 SIFT Workstation.vmx.lnk ». Vous trouverez ci-dessous le résultat brut du fichier LNK et, même si nous observons une certaine quantité de données utiles comme indiqué précédemment, cela nécessite tout de même un travail d’interprétation :

Faciliter l’analyse des fichiers LNK avec Internet Evidence Finder (IEF)

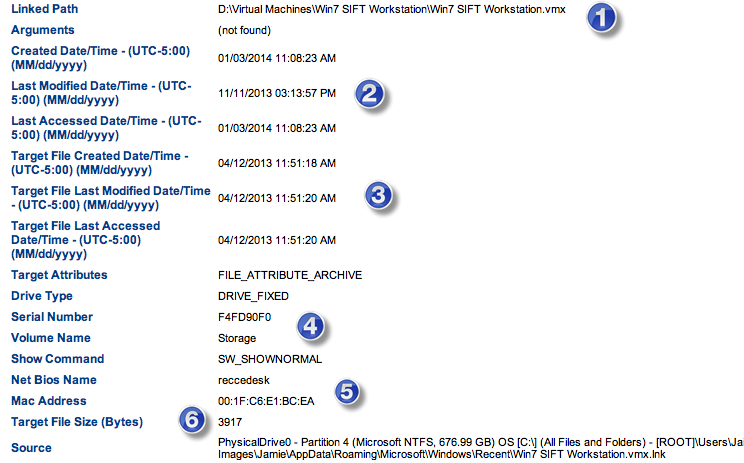

IEF prend ces données et les nettoie pour l’enquêteur, fournissant une mine d’informations concernant « Win7 SIFT Workstation.vmx.lnk » notamment à propos du chemin d’accès lié, de l’ordinateur et du volume de l’emplacement d’où ce fichier a été exécuté pour la première fois (y compris l’adresse MAC de l’ordinateur) et, surtout, les horodatages du fichier LNK et du fichier VMX d’origine. L’heure MAC de la « date de création » pour le fichier LNK indiquera à l’enquêteur quand le fichier a été ouvert pour la première fois et l’heure de la « date de modification » identifiera le moment où le fichier a été ouvert pour la dernière fois par l’utilisateur. De plus, le fichier LNK contient des horodatages liés aux dates de création et de modification du fichier VMX d’origine.

Nous pouvons voir ci-dessous qu’IEF a pris les données brutes ci-dessus, puis les a triées et organisées dans un format beaucoup plus simple pour l’enquêteur :

- Chemin d’accès du fichier VMX lié

- Heures MAC pour le fichier LNK

- Heures MAC pour le fichier VMX lié

- Nom et numéro de série du volume

- Nom NetBIOS et adresse MAC de l’ordinateur source

- Taille du fichier VMX lié

En ajoutant les artéfacts LNK à IEF, nous souhaitons simplifier la récupération de cet artéfact connu et améliorer l’efficacité de vos enquêtes en vous aidant à trouver plus de types de preuves avec une seule recherche et un seul outil.

Comme toujours, n’hésitez pas à me contacter par e-mail à l’adresse jamie.mcquaid@magnetforensics.com.

Jamie McQuaid

Consultant en criminalistique, Magnet Forensics