Triage rapide, approche ultrasimple

Triage rapide des ordinateurs Mac et Windows, des appareils mobiles et des disques externes à la recherche de contenus illicites tels que du matériel pédopornographique, de noms d’utilisateur et contacts sur le terrain ou en laboratoire grâce à des informations automatisées, permettant aux examinateurs et aux parties prenantes non techniques d’utiliser Magnet OUTRIDER en toute confiance.

Plus de 90 % des enquêtes criminelles comportent une preuve numérique sous une forme ou une autre.¹

Le ménage américain moyen possède 25 appareils connectés, dont des smartphones, des ordinateurs portables, des tablettes, des smartwatches, etc.²

¹ National Police Council. ² Deloitte, 2021 Connectivity and Mobile Trends Survey, March 2021.

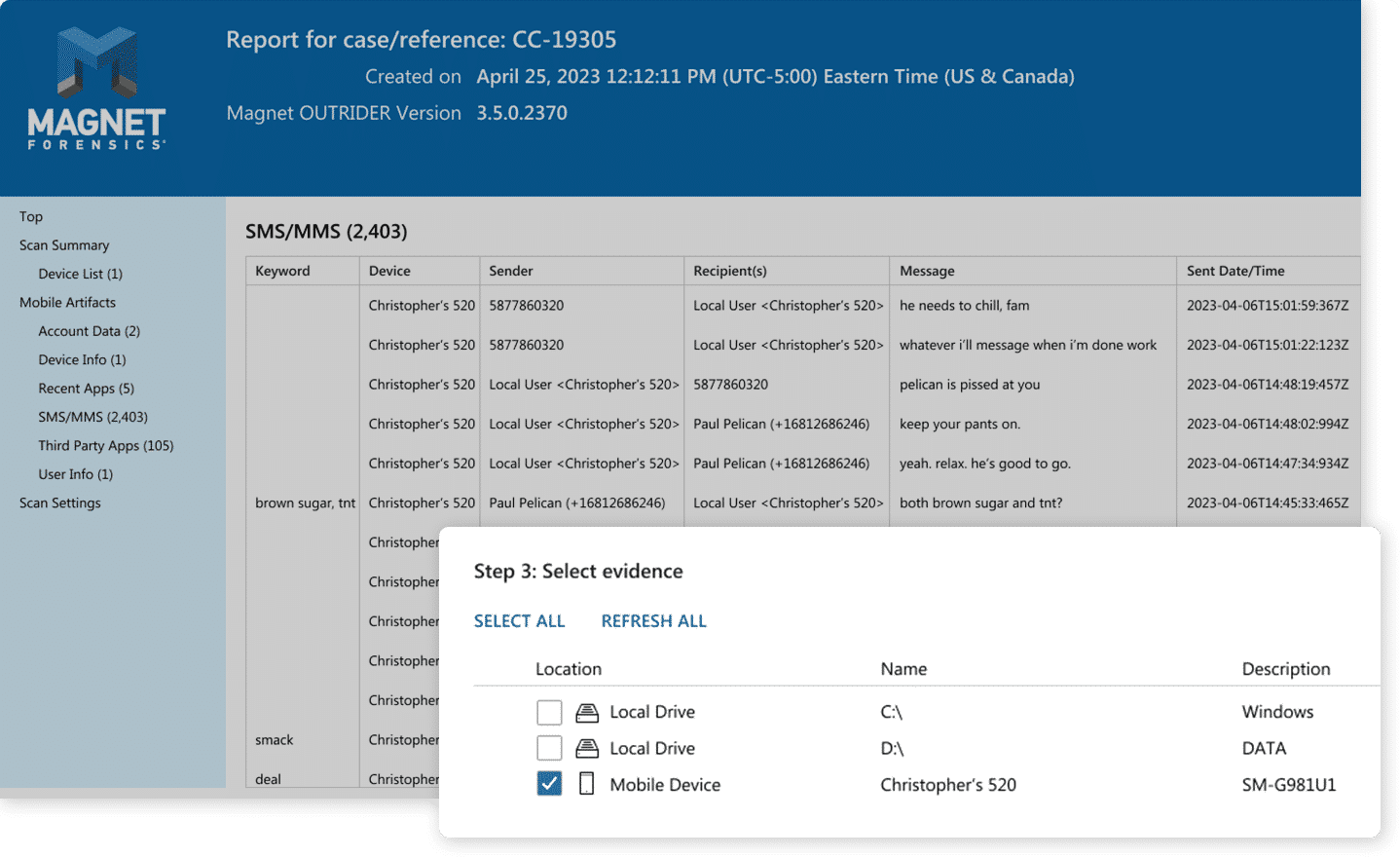

Triage des appareils mobiles

Gagnez un temps précieux sur le terrain ou en laboratoire en utilisant Magnet OUTRIDER pour analyser rapidement les appareils mobiles et découvrir automatiquement et en quelques minutes les messages SMS/MMS, les applications illicites, l’identifiant de l’appareil, les applications récemment utilisées, la liste des contacts, les journaux d’appels et bien d’autres choses encore.

PRINCIPAUX POINTS À RETENIR

- Analyse des appareils mobiles ultrarapide en moins d’une minute.

- Analyse simultanée de plusieurs appareils mobiles.

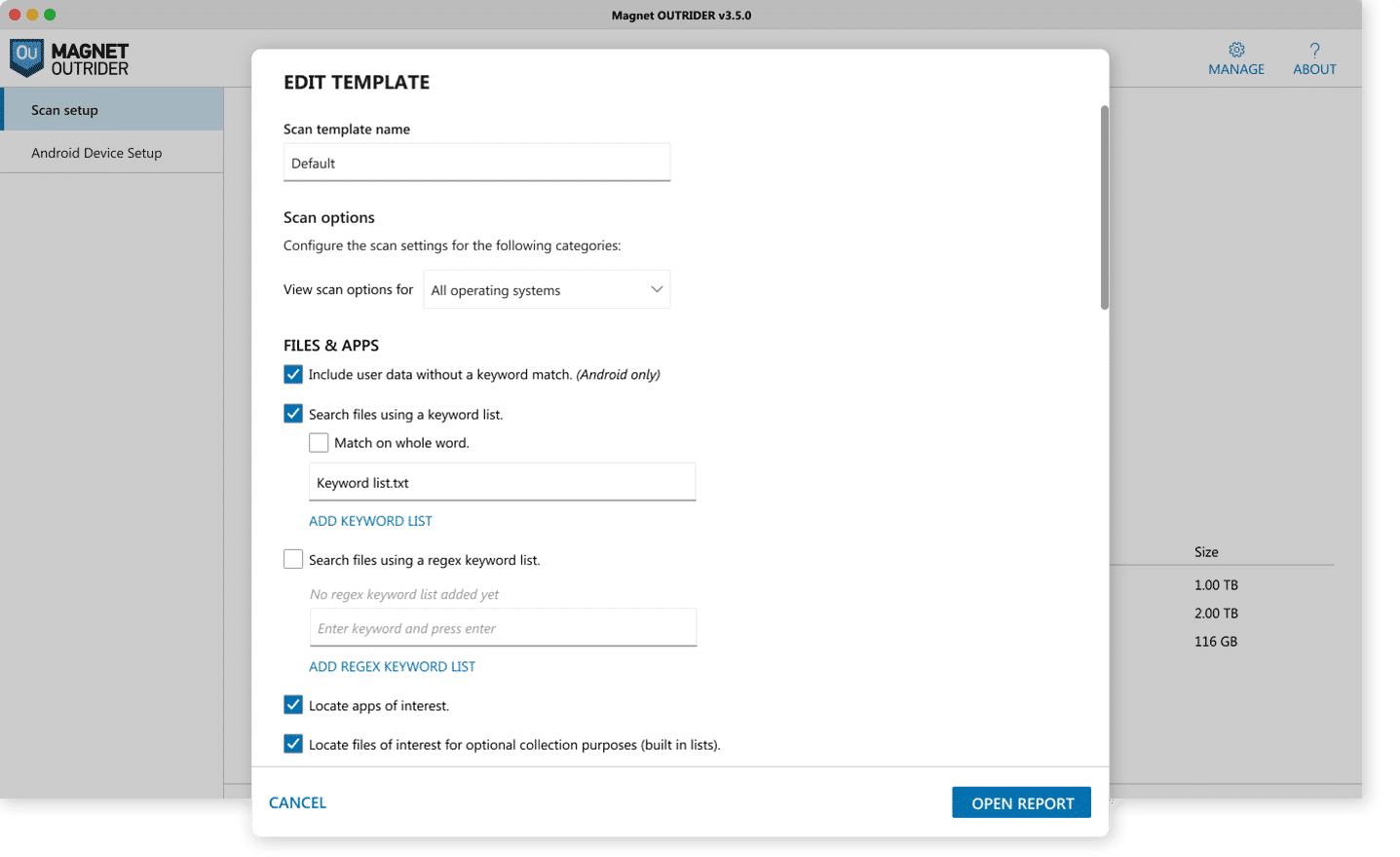

- Utilisation de mots clés pour filtrer et rechercher des preuves spécifiques pertinentes pour votre dossier.

- Détection de la présence de dossiers protégés et de comptes multi-utilisateurs.

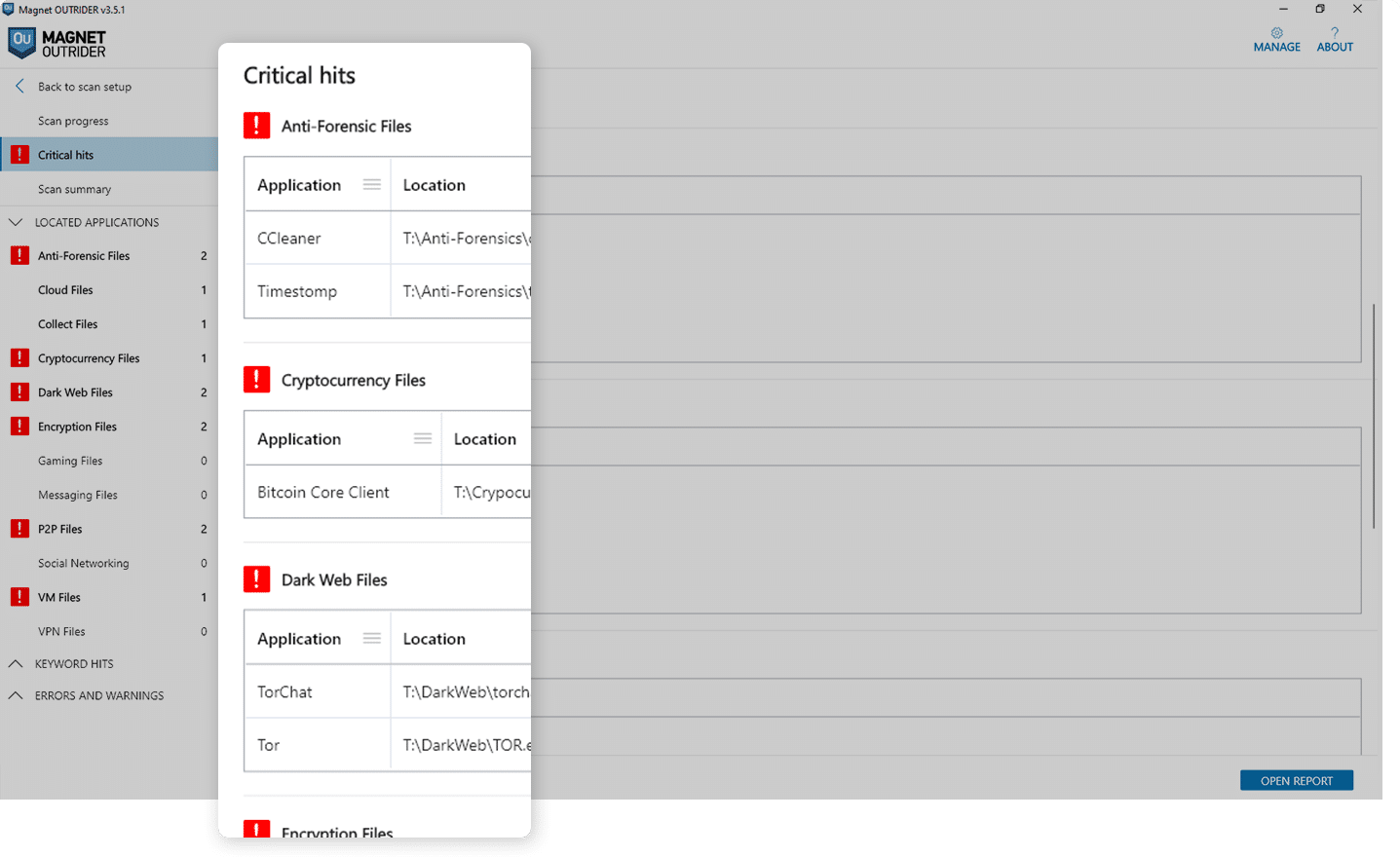

Identifiez rapidement les preuves exploitables

Obtenez des informations en temps réel pour les entretiens, les mandats et les saisies en obtenant des preuves exploitables dans les appareils mobiles, les ordinateurs et les disques durs en moins de six minutes, sans avoir à procéder à une extraction complète. Recherchez dans l’historique du navigateur Internet, les SMS, l’activité récente et les informations de compte des mots clés, des URL spécifiques et des noms de fichiers à partir d’un rapport CyberTip NCMEC importé, ou chargez dans OUTRIDER des URL et des mots clés cibles pertinents pour votre dossier.

PRINCIPAUX POINTS À RETENIR

- Fini les analyses manuelles : OUTRIDER compte et affiche automatiquement le nombre d’occurrences au cours d’une analyse.

- Recherchez des preuves sur plusieurs appareils en moins de six minutes.

- Dotez les enquêteurs de renseignements pour mener des entretiens fondés sur les données.

- Chargez des mots clés personnalisés ou des rapports NCMEC pour trouver rapidement les preuves.

Mise en route rapide

OUTRIDER a été conçu pour être rapide et simple. OUTRIDER est une solution préprogrammée et clé en main. Grâce à ses catégories d’artefacts préconfigurées qui comptent et affichent automatiquement le nombre d’occurrences pendant les analyses, même les parties prenantes dépourvues de connaissances techniques peuvent utiliser OUTRIDER en toute confiance. Vous pouvez, en moins de trois étapes, commencer à effectuer des analyses sur le terrain ou en laboratoire.

PRINCIPAUX POINTS À RETENIR

- Mettez en place OUTRIDER en moins de trois clics.

- Détectez le matériel pédopornographique connu en une fraction de temps (de l’ordre de quelques minutes) grâce à la technologie préprogrammée de détection du matériel pédopornographique de la Child Rescue Coalition (Neula).

- Bénéficiez d’une interface conviviale permettant aux utilisateurs non techniques d’effectuer des analyses en toute confidentialité.

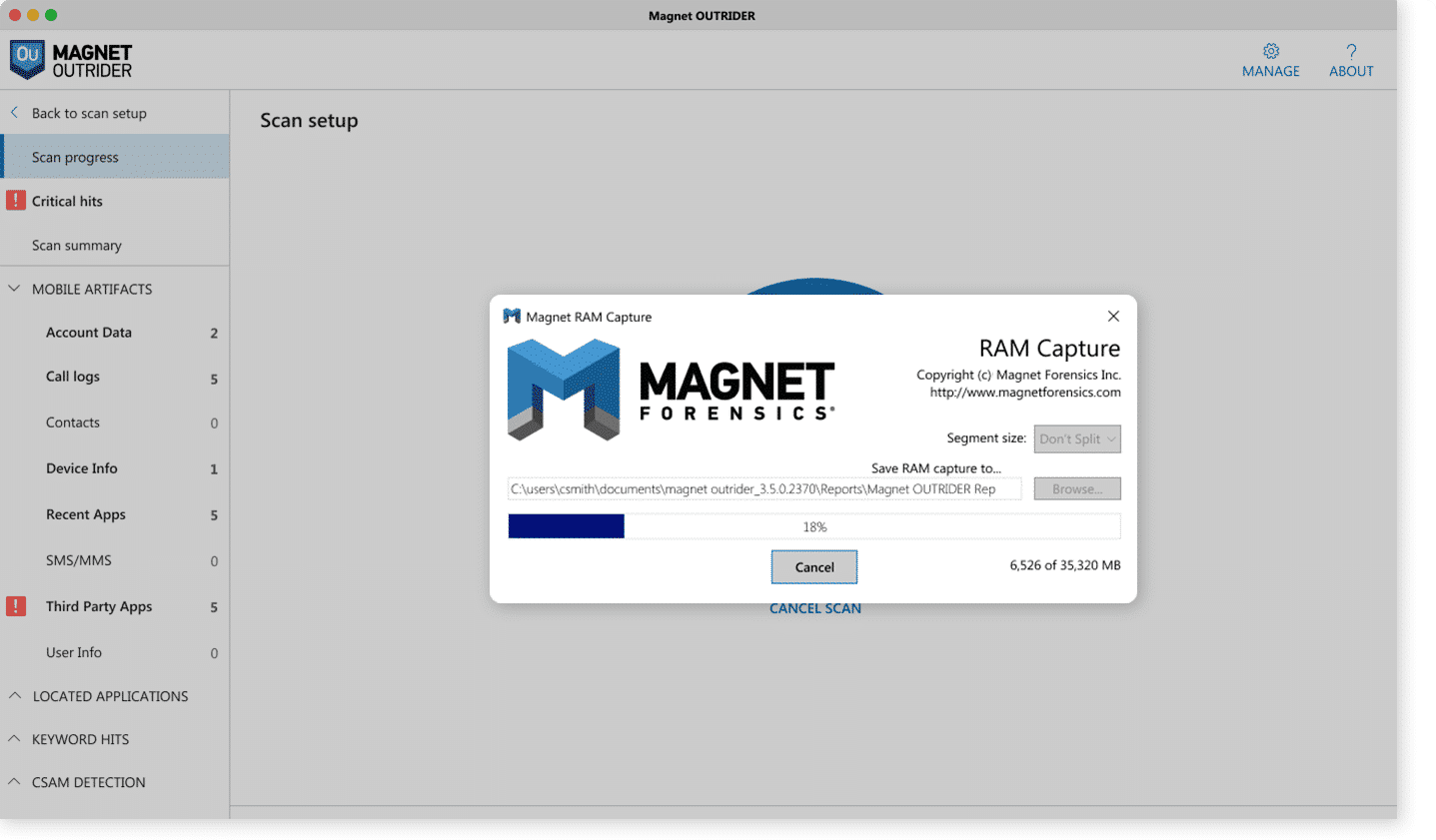

Capturez de la mémoire et des artéfacts de système actif

Rassemblez rapidement une nouvelle couche d’informations en analysant les artefacts du système et les processus en cours d’exécution sur l’appareil. Recueillez des informations supplémentaires sur l’historique de navigation, les fichiers d’accès non cryptés et les clés de cryptage.

PRINCIPAUX POINTS À RETENIR

- Effectuez des analyses du système en direct avec la possibilité de collecter :

- Les artefacts du système d’exploitation.

- La mémoire vive.

- Effectuer une capture d’écran du bureau.

- Obtenir l’adresse IP externe du système.

- Utilisez les informations fournies pour étayer la cause probable de demandes de mandats supplémentaires.

RESSOURCES CONNEXES

DEMANDEZ UN ESSAI GRATUIT AUJOURD’HUI

Essayez Magnet OUTRIDER dès aujourd’hui

Commencez votre essai gratuit aujourd’hui et mettez OUTRIDER à l’épreuve sur le terrain et en laboratoire.