6 artéfacts Linux et les raisons de lece importants

Au fil des années, nous avons progressivement ajouté une prise en charge pour différentes plateformes sur lesquelles les gens focalisent le plus souvent leurs enquêtes. Nous avons commencé par les artéfacts Internet avant de passer aux systèmes Windows et aux applications de conversations en ligne, ajoutant progressivement Android et iOS sur mobile, puis la prise en charge de Mac avec la version 3.0. Nous avons aujourd’hui élargi cette prise en charge pour inclure plusieurs distributions de Linux ainsi que les versions 5.0 de Magnet AXIOM et de Magnet AXIOM Cyber.

Dans le cadre de notre prise en charge initiale des artéfacts Linux, nous nous sommes concentrés sur certains des artéfacts de systèmes d’exploitation fondamentaux qui vous aideront à faire avancer vos enquêtes. Voici la liste des artéfacts Linux pris en charge dans la version 5.0 :

- Historique Bash

- Interfaces réseau

- Informations sur le système d’exploitation

- Fichiers récents

- Tâches programmées

- Activité SSH

- Éléments de démarrage

- Jornaux systèmes

- Corbeille

- Comptes utilisateurs

Pour ce blog, nous souhaitions mettre en avant six des artéfacts Linux nouvellement pris en charge et expliquer un peu plus les raisons pour lesquelles ces artéfacts sont pertinents du point de vue de la criminalistique et comment ils peuvent vous être utiles.

1. Comptes utilisateurs

L’une des premières choses à faire lors d’une enquête est de s’intéresser aux utilisateurs et aux comptes qui se sont connectés à un système ou qui l’ont utilisé. Nous avons ajouté un artéfact de comptes utilisateurs pour extraire les données des emplacements /etc/passwd et /etc/shadow afin d’identifier rapidement tous les comptes utilisateurs ou les comptes de services sur la machine locale.

Vous obtiendrez des détails communs tels que le nom d’utilisateur, l’identifiant, l’identifiant de groupe, la date/l’heure de la dernière modification du mot de passe, le hachage, etc.

2. Clés SSH, hôtes connus SSH, clés autorisées SSH

Bien souvent, les systèmes Linux sont utilisés pour héberger des services et l’accès à ces serveurs passe généralement par SSH. C’est pourquoi le développement des activités SSH peut être essentiel pour toute enquête sur Linux.

Nous avons désormais trois nouveaux artéfacts pour nous aider à identifier l’activité SSH sur un système pour Linux, mais ils fonctionneront également pour les systèmes Windows et Mac, car leur structure change peu d’un système d’exploitation à l’autre. AXIOM et AXIOM Cyber peuvent désormais effectuer les opérations suivantes :

- Identifier toutes les clés publiques et/ou privées trouvées sur le système,

- Identifier tous les utilisateurs qui se sont connectés au système à l’aide de clés SSH si vous enquêtez sur le serveur SSH (les clés publiques seront stockées dans le fichier authorized_keys) ou

- Identifier tous les systèmes auxquels l’utilisateur aurait pu se connecter si une entrée a été effectuée dans le fichier local known_hosts

3. Tâches planifiées

Savoir quelles tâches et quels services sont exécutés peut être très utile dans de nombreuses enquêtes et, plus important encore, pour les réponses aux incidents ou les intrusions pour lesquelles les logiciels malveillants utiliseront souvent des tâches planifiées ou des tâches Cron pour maintenir la persistance sur un système.

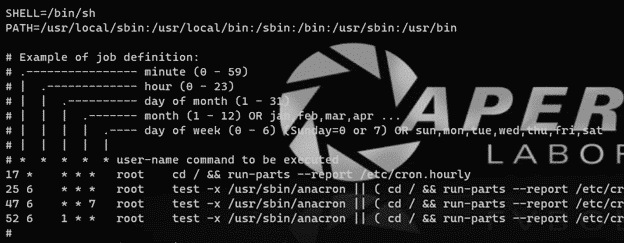

AXIOM et AXIOM Cyber ont des artéfacts de tâches planifiées pour Windows et pour Mac, c’est pourquoi il était logique de les créer également pour Linux. Avec la version 5.0, vous verrez deux nouveaux artéfacts pour les programmes de Cron et Anacron. Ces artéfacts signaleront tous les deux les tâches planifiées, à la différence que les tâches Cron s’exécutent en partant du principe que le système est toujours activé (p. ex. exécuter cette commande chaque soir à minuit), si un système est désactivé lorsque la tâche Cron est programmée pour être exécutée, celle-ci ne sera pas exécutée lors du redémarrage et ratera cette opportunité. Anacron est conçu pour reconnaître ces situations et établir leur programme de façon légèrement différente (p. ex. exécuter la tâche après le prochain redémarrage) ; ces deux éléments apportent une certaine valeur à l’enquête et c’est pour cela que nous les utilisons tous les deux.

Il peut également être relativement ennuyeux de lire les données dans les fichiers crontab et d’essayer de comprendre le véritable programme qui a été établi pour une tâche donnée. Voir la capture d’écran ci-dessous.

Tandis que le système de numérotation est bien connu des personnes qui ont l’habitude d’utiliser les systèmes Linux, il peut poser quelques difficultés aux personnes qui le connaissent moins. AXIOM et AXIOM Cyber analyseront ce programme et vous fourniront un programme plus facile d’utilisation pour savoir quand une tâche va être exécutée.

4. Journaux système

Toute enquête efficace portant sur l’activité d’un système est centrée sur les journaux disponibles. Les journaux des événements avec Windows, les journaux unifiés avec Mac et les journaux système pour Linux. Il existe un grand nombre de fichiers journaux pour un système donné et presque toutes les applications génèrent des journaux dans Linux, mais la plupart des enquêtes commencent avec le journal des événements.

Le journal des événements peut devenir bruyant dans un système chargé, mais son extraction dans AXIOM ou AXIOM Cyber offre un certain avantage : les données sont réparties dans différentes colonnes et sont indexées, ce qui accélère toutes les sortes de recherches. Bien qu’il existe un horodatage pour chaque entrée de journal, ils sont hélas stockés à l’heure locale, ce qui est un élément à prendre en compte lorsque vous menez votre enquête.

5. Corbeille

La plupart des examinateurs connaissent plutôt bien les données de valeur que l’on trouve dans la corbeille ou dans les artéfacts de la corbeille. Les fichiers que l’utilisateur supprime, mais qu’il oublie probablement d’effacer du système, peuvent apporter une certaine valeur à de nombreux types d’enquêtes. Heureusement, l’artéfact de la corbeille Linux ressemble énormément à la corbeille Mac et, dans l’ensemble, nous cherchons deux sources de données : le fichier lui-même et toutes les métadonnées qui y sont associées.

Trouvez à la fois le fichier d’origine et les métadonnées qui y sont associées (comme la date de suppression, etc.), mais il peut arriver que l’une des deux sources soit manquante, ce qui favorise l’obtention de résultats partiels.

6. Historique Bash

L’Historique Bash peut être plutôt utile pour retracer les actions d’un utilisateur si celui-ci utilise la ligne de commande. Comme la corbeille, l’Historique Bash est un autre artéfact très similaire aux systèmes Linux et Mac. Il signalera les commandes Shell envoyées par chaque utilisateur. Malheureusement, aucun horaire n’est associé aux commandes, mais elles seront dans le même ordre que lors de leur exécution par l’utilisateur. De plus, fait intéressant à noter pour les personnes analysant un système actif, le fichier de l’historique Bash est enregistré lors de la fermeture. Ainsi, aucun terminal ouvert ne pourra obtenir un fichier d’historique avant que le terminal ne soit fermé (il reste cependant en mémoire).

Il existe de nombreux autres artéfacts tels que les éléments de démarrage, les fichiers récents, les informations OS, etc., et il est également prévu d’en ajouter d’autres au fil du temps. Alors, si vous avez des favoris, n’hésitez pas à nous contacter pour nous dire ce qui est essentiel pour vos enquêtes sur Linux.

Bon nombre de ces artéfacts fonctionneront sur la plupart des distributions Linux, mais il existe certaines différences entre ces dernières et leurs versions auront leur importance dans certaines situations. Nous avons focalisé notre prise en charge initiale sur les éléments suivants :

- Ubuntu

- Debian

- RedHat Enterprise

- Kali

- Arch

Même s’il s’agit de ceux que nous avons tout d’abord testés et pour lesquels nous avons élaboré notre prise en charge, ces artéfacts fonctionneront pour de nombreux autres qui n’apparaissent pas ici. N’hésitez pas à les exécuter si vous rencontrez ces autres distributions dans votre enquête.

Clause de non-responsabilité relative aux conseils techniques

Chez Magnet Forensics, nous collaborons avec la communauté DFIR par le biais de nos blogs et livres blancs. Cependant, une bonne gestion des problèmes technologiques implique souvent différentes variables qui requièrent une évaluation indépendante et des stratégies conçues pour chaque cas particulier. Puisque Magnet Forensics ne peut avoir une vision complète de toutes les variables impliquées dans une situation donnée, ce blog/livre blanc est fourni à titre informatif seulement et ne devrait pas être consulté comme un conseil professionnel recommandant certaines techniques ou technologies propres à votre situation. Nous rejetons toute responsabilité pour toute omission, erreur ou inexactitude contenue dans ce blog/livre blanc ou pour toute mesure prise en conséquence.