6 Linux-Artefakte und warum sie wichtig sind

Mit den Jahren haben wir nach und nach Unterstützung für unterschiedliche Plattformen, die am häufigsten untersucht werden, hinzugefügt. Unsere Wurzeln begannen mit den Internet-Artefakten, bewegten sich dann zu Windows-Systemen und Chat-Apps, und nach und nach fügten wir Android und iOS auf Mobilgeräten und später Mac-Unterstützung bei 3.0 hinzu. Inzwischen haben wir unsere Unterstützung dahingehend erweitert, dass wir mehrere Linux-Distributionen mit den 5.0-Versionen von Magnet AXIOM und Magnet AXIOM Cyber ebenfalls unterstützen.

Als Teil unseres Supports von Linux-Artefakten haben wir uns auf einige grundlegende OS-Artefakte konzentriert, die dabei helfen werden, Ihre Ermittlungen voranzubringen. Hier ist die Liste der in 5.0 unterstützten Linux-Artefakte:

- Bash-Verlauf

- Netzwerk-Interfaces

- Betriebssysteminformationen

- Neue Dateien

- Geplante Aufgaben

- SSH-Aktivität

- Startup-Items

- Systemprotokolle

- Müll

- Benutzerkonten

In diesem Blogbeitrag möchten wir die neu unterstützten Linux-Artefakte beleuchten und etwas weiter erläutern, warum sie forensisch relevant sind und wie sie für Sie hilfreich sein können.

1. Benutzerkonten

Einer der ersten Orte, der in einer Ermittlung untersucht wird, sind die Nutzer und Konten, die in ein System eingeloggt wurden oder ein System verwendet haben. Wir haben ein Nutzerkonten-Artefakt hinzugefügt, um Daten aus /etc/passwd und /etc/shadow abzurufen, um alle Nutzer- und Dienstkonten auf der lokalen Maschine schnell identifizieren zu können.

Man bekommt häufige Details wie Nutzername, ID, Gruppen-ID, Hauptverzeichnis, letztes Änderungsdatum/-zeit des Passworts, Hash-Wert etc…

2. SSH-Schlüssel, SSH – Bekannte Hosts, SSH – Autorisierte Schlüssel

Linux-Systeme werden recht oft verwendet, um Dienste zu hosten und der Zugriff auf diese Server passiert meist über SSH. Die SSH-Aktivität zu betrachten, kann also für jede Linux-Ermittlung wesentlich sein.

Wir haben jetzt drei neue Artefakte, um bei der Identifizierung von SSH-Aktivität auf einem System für Linux zu helfen, doch sie funktionieren auch auf Windows- und Mac-Systemen, da sie über die Betriebssysteme hinweg sehr ähnlich strukturiert sind. AXIOM und AXIOM Cyber können jetzt:

- alle öffentlichen und/oder privaten Schlüssel auf dem System identifizieren,

- alle Nutzer, die über SSH-Schlüssel mit dem System verbunden waren, wenn der SSH-Server selbst untersucht wird (öffentliche Schlüssel werden in der authorized_keys-Datei gespeichert), identifizieren, oder

- alle Systeme, mit denen der lokale Nutzer verbunden war, identifizieren, wenn ein Eintrag in der lokalen known_hosts-Datei gemacht wurde

3. Geplante Aufgaben

Zu wissen, welche Aufgaben und Dienste ausgeführt werden, kann für viele Ermittlungen sehr wertvoll sein, insbesondere für Notfall-Maßnahmen oder Fälle von unbefugtem Eindringen, in denen Malware oft geplante Aufgaben oder Cron-Jobs nutzt, um ihr Bestehen auf einem System zu sichern.

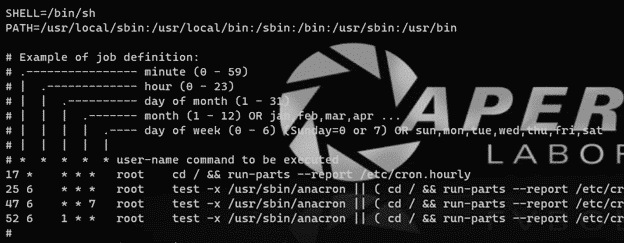

AXIOM und AXIOM Cyber haben Geplante-Aufgaben-Artefakte sowohl für Windows als auch für Mac und es war nur sinnvoll, diese auch für Linux zu bauen. Mit Version 5.0 gibt es zwei neue Artefakte für Cron und Anacron-Pläne. Beide Artefakte berichten über geplante Aufgaben. Der Unterschied ist, dass Cron Jobs mit der Erwartung ausgeführt werden, dass das System immer an ist (z.B. Diesen Befehl jeden Tag um Mitternacht ausführen), wenn ein System ausgeschaltet ist, wenn der Cron Job ausgeführt werden soll, wird er nicht einfach beim Neustart ausgeführt, sondern verpasst seine Chance. Anacron soll diese Situationen bemerken und den Plan etwas anders gestalten (z.B. Die Aufgabe nach dem nächsten Neustart ausführen). Beide Orte haben ihren Wert für Ermittlungen, weshalb wir auch beide nennen.

Eine weitere Sache, die ziemlich nerven kann, ist es, die Daten in den Crontab-Dateien zu lesen und zu versuchen, den tatsächlichen Zeitplan für eine bestimmte Aufgabe zu verstehen. Siehe den unten stehenden Screenshot.

Das Nummerierungssystem ist zwar Benutzern von Linux-Systemen bekannt, doch für diejenigen, die sich damit weniger auskennen, kann es herausfordernd sein. AXIOM und AXIOM Cyber finden diesen Plan heraus und bieten Ihnen einen benutzerfreundlicheren Plan, um zu verstehen, wann eine Aufgabe ausgeführt wird.

4. Systemprotokolle

Der Mittelpunkt jeder guten Ermittlung bezüglich der Aktivität auf einem System zentriert sich rund um die zugänglichen Protokolle. Ereignisprotokolle bei Windows, einheitliche Protokolle bei Mac und syslog bei Linux. Es gibt viele Protokolldateien auf jedem System und fast jede Anwendung generiert in Linux Protokolle, doch die meisten Ermittlungen beginnen beim syslog.

Das syslog kann auf einem vollen System laut werden, doch der Vorteil daran, es in AXIOM oder AXIOM Cyber abzurufen, ist, dass die Daten in verschiedene Spalten aufgeteilt werden und indiziert werden, sodass die Suche nach allem sehr schnell ist. Es gibt zwar einen Zeitstempel für jeden Protokolleintrag, doch leider werden sie in lokaler Zeit gespeichert, sodass Sie das beachten müssen, wenn Sie Ihre Ermittlung durchführen.

5. Papierkorb

Die meisten Ermittler sind mit dem Wert der Daten, die in den Papierkorb-Artefakten zu finden sind, sehr vertraut. Dateien, die der Nutzer löscht, aber vielleicht vergisst, komplett vom System zu entfernen, können für viele Ermittlungen sehr wertvoll sein. Zum Glück ist das Linux-Papierkorb-Artefakt sehr ähnlich zu dem, was im Mac-Papierkorb zu finden ist. Überwiegend suchen wir nach zwei Datenquellen, der Datei selbst und allen Metadaten, die damit verbunden sind.

Finden Sie sowohl die ursprüngliche Datei als auch jegliche damit verbundenen Metadaten (wie beispielsweise Löschdatum etc...), doch manchmal fehlt eine der zwei Quellen und Ihnen bleiben nur teilweise Ergebnisse.

6. Bash-Verlauf

Der Bash-Verlauf kann sehr hilfreich sein, um die Aktivitäten eines Nutzers zurückzuverfolgen, wenn Sie die Kommandozeile verwenden. Wie der Papierkorb ist der Bash-Verlauf ein weiteres Artefakt, das auf Linux- und Mac-Systemen sehr ähnlich ist. Er berichtet über die Shellbefehle, die von jedem Nutzer gesendet wurden. Leider gibt es keine Zeiten, die mit den einzelnen Befehlen verknüpft sind, doch sie sind in derselben Reihenfolge, wie sie vom Nutzer ausgeführt wurden. Was außerdem wichtig für alle ist, die eine Analyse eines laufenden Systems durchführen, ist, dass die Bash-Verlaufsdatei beim Schließen geschrieben wird, sodass alle geöffneten Terminals keine Verlaufsdatei haben, bis das Terminal geschlossen wird (doch sie befindet sich im Arbeitsspeicher).

Es gibt viele andere Artefakte wie Startup-Items, Neue Dateien, OS-Info etc... und wir planen, mit der Zeit weitere hinzuzufügen, wenn Sie also Favoriten haben, melden Sie sich und lassen Sie uns wissen, was für Ihre Linux-Ermittlungen essentiell ist.

Viele dieser Artefakte funktionieren bei den meisten Linux-Distributionen, doch es gibt einige Abweichungen zwischen ihnen und die jeweilige Version ist in einigen Fällen wichtig. Wir haben unsere erste Unterstützung auf das Folgende konzentriert:

- Ubuntu

- Debian

- RedHat Enterprise

- Kali

- Arch

Obwohl diese diejenigen sind, die wir ursprünglich getestet und für die wir Unterstützung entwickelt haben, funktionieren diese Artefakte auch für viele andere, nicht gelistete, also probieren Sie sie ruhig aus, wenn Sie diese in anderen Distributionen in Ihrer Ermittlung finden.

Haftungsausschluss technische Beratung

Magnet Forensics widmet sich der Kommunikation mit der DFIR-Community über Blogs und Informationsschriften. Doch technologische Probleme korrekt anzugehen beinhaltet oft zahlreiche Variablen, die unabhängige Einschätzung und Strategien für die jeweiligen spezifischen Umstände voraussetzen. Da Magnet Forensics keinen Einblick in alle Variablen in einer spezifischen Situation hat, dient dieser Blog/diese Informationsschrift informationellen Zwecken und sollte nicht als professioneller Rat gesehen werden, in dem Techniken oder Technologien für Ihre spezifische Situation empfohlen werden. Wir übernehmen keine Haftung für Auslassungen, Fehler oder Ungenauigkeiten in diesem Blog/dieser Informationsschrift oder jegliche ergriffene Maßnahmen, die darauf bauen.