Virtualisierung Ihres Forensiklabors in der Cloud Teil 5: Ihre Beweise in Microsoft Azure sicherstellen

Hallo an alle! Jamie McQuaid hier, Technical Forensics Consultant bei Magnet Forensics, und in letzter Zeit habe ich viel Zeit damit verbracht, über innovative Methoden zur Durchführung von Untersuchungen in der Cloud und zum Einsatz von Cloud-Technologie nachzudenken und diese zu implementieren. Hallo an alle! Jamie McQuaid hier, Technical Forensics Consultant bei Magnet Forensics, und in letzter Zeit habe ich viel Zeit damit verbracht, über innovative Methoden zur Durchführung von Untersuchungen in der Cloud und zum Einsatz von Cloud-Technologie nachzudenken und diese zu implementieren. In diesem fünften Teil der Serie gehe ich auf einige Möglichkeiten ein, wie Sie Ihre Beweise sichern können, wenn Sie Microsoft Azure verwenden. Es gibt definitiv Möglichkeiten, die Cloud zu einem sichereren Ort für Ihre Beweise zu machen, und ich werde Ihnen zeigen, wie.

Erste Schritte

Unabhängig davon, ob Sie Beweise aus der Cloud sammeln oder dort zur Analyse speichern, sollten Sie Überlegungen und Schritte unternehmen, um sicherzustellen, dass die Daten gesichert und nur für diejenigen zugänglich sind, die sie benötigen. Wir als Prüfer tun dies für Beweise, unabhängig davon, ob es sich physisch in Ihrem Labor, an einem anderen Ort in Ihrer Organisation oder virtuell in der Cloud befindet.

Wie sichern wir unsere Beweise, damit ihre Integrität unabhängig von der Art ihrer Speicherung bewertet und bestätigt werden kann? Es gibt viele Methoden, aber der wichtigste Weg, um etwas zu sichern, besteht darin, den Zugriff einzuschränken. Wir tun dies heute mit angemessenen Anforderungen an die Handhabung von Beweismitteln und die Aufbewahrung und wir verfolgen diesen Zugriff mit der Chain-of-Custody. Eine Verwahrungskette auf der grundlegendsten Ebene verfolgt jeden, der das Beweismaterial berührt hat, von dem Moment an, in dem es beschlagnahmt wird, bis es vor Gericht vorgelegt wird (und dann entweder an den Eigentümer zurückgegeben oder vernichtet wird). Nun, wir können die gleichen Dinge tun, wenn unsere Daten in der Cloud gespeichert sind, wir den Zugriff darauf beschränken und einen Audit-Trail aller Personen haben, die darauf zugegriffen haben.

Einschränken des Zugriffs mithilfe von Zugriffssteuerungen in Azure

Genau wie in Ihrem Labor müssen Sie den Zugriff auf Ihre Beweise in der Cloud einschränken. Glücklicherweise verfügen die meisten Cloud-Anbieter genau zu diesem Zweck über sehr robuste Sicherheitszugriffskontrollen. Schauen wir uns also an, wie wir diese Daten in verschiedenen Zuständen sichern können:

Beweise im Ruhezustand – Azure Blob Storage

Azure verfügt über einige verschiedene Arten von Kontospeichern, die von der Art der Daten abhängen, die Sie speichern. Prüfer speichern meistens entweder Telefon- oder Festplatten-Images wie AFF4 oder E01 oder Falldateien von verschiedenen Tools wie AXIOM, sodass die allgemeine Blob-Speicherung problemlos funktioniert.

Der Zugriff auf Azure Storage wird von Azure Active Directory (AAD) gesteuert, und jeder, der mit der Verwendung oder Verwaltung eines lokalen AD-Kontos vertraut ist, wird mit seiner Funktionsweise sehr vertraut sein. Wenn nicht, ist das auch in Ordnung,

Berechtigungen werden Benutzern, Gruppen und/oder Rollen sowohl für das Konto, den Container als auch für die einzelnen Objekte erteilt.

Wenn Sie einer bestimmten Person für kurze Zeit Zugriff auf Daten in einem Container gewähren möchten, können Sie Shared Access Signatures (SAS) verwenden, die eine URL und einen Token erstellen, der den Zugriff für einen bestimmten Zeitraum ermöglicht, oder auch von bestimmten IP-Adressen.

Virtuelle Maschinen & Festplatten

Um etwas zu verarbeiten oder zu analysieren, möchten Sie wahrscheinlich die Daten aus dem Objektspeicher in etwas mit Rechenkapazität verschieben. Viele der oben erwähnten Zugriffskontrollen und Sicherheitsmaßnahmen gelten weiterhin, aber es gibt einige andere Überlegungen, die Sie bei der Analyse Ihrer Daten berücksichtigen sollten.

- Zugriff einschränken – Verwenden Sie dieselben IAM-Rollen/-Richtlinien wie oben, um den Zugriff auf Ihre Instanzen sowie den Zugriff der Instanz einzuschränken.

- Dedizierte vs. gemeinsam genutzte Hosts – Azure ermöglicht Ihnen, Ihre Instanzen auf dedizierter Hardware auszuführen, dies ist jedoch mit Kosten verbunden. Die gemeinsam genutzte Infrastruktur wird immer getrennt und bereinigt, bevor sie von einem anderen Benutzer verwendet wird. Wenn Sie jedoch eine zusätzliche Trennungsebene wünschen, kann dedizierte Hardware eine Option für Sie sein.

- Bereinigen und herunterfahren – Wenn Sie Ihre Falldaten beibehalten oder speichern müssen, können Sie entweder den Fall wieder im Blob-Speicher speichern oder die gesamte Festplatte als Snapshot speichern, bevor Sie sie beenden (das Festplatten-Image zu speichern ist großartig, wenn Sie denken, dass Sie möchten Sie möglicherweise auch dieselben Tools verwenden, die Sie zuvor konfiguriert haben).

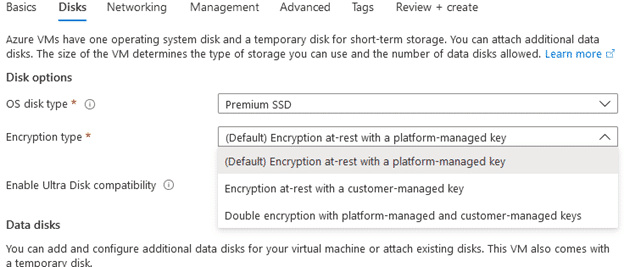

Verschlüsselung

Verschlüsselung ist wahrscheinlich das Erste, woran Sie denken, wenn Sie Ihre Daten überall sichern möchten, und Azure bietet viele Optionen zum Verschlüsseln Ihrer Daten im Ruhezustand sowohl für Blob-Speicher als auch für VM-Festplattenspeicher. Die Standardeinstellung für Azure besteht darin, sowohl Speicherkonten als auch VM-Datenträger mit von Azure verwalteten Schlüsseln zu verschlüsseln, es gibt jedoch auch Optionen zum Konfigurieren Ihrer eigenen Schlüssel.

Für die meisten Standardanwendungen funktioniert die Standardverschlüsselung recht gut, aber beim Umgang mit Beweisen möchten oder müssen Sie möglicherweise Ihre eigenen kundenverwalteten Schlüssel anwenden, um die Compliance für Ihr Labor oder Ihre Organisation sicherzustellen. Sie können Azure Key Vault verwenden, um Ihre eigenen Schlüssel zu erstellen und zu verwalten. Sobald diese erstellt und konfiguriert sind, können sie in Ihren Azure-Ressourcen verwendet werden.

Standardmäßig legt Azure außerdem fest, dass die übertragenen Daten verschlüsselt sind, und weist alle Nicht-HTTPS-Anforderungen zurück (dies kann deaktiviert werden, aber standardmäßig ist es aktiviert und am besten aktiviert). Beim Einrichten Ihrer Speicherkonten haben Sie auch die Möglichkeit zu steuern, wie die Daten weitergeleitet werden, indem Sie Routen innerhalb der Azure-Infrastruktur anstelle des öffentlichen Internets priorisieren, um das Risiko für Ihre Daten während der Übertragung weiter zu minimieren.

Zugriffsverfolgung mit Audit-Logs

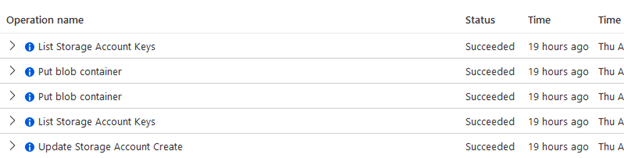

Wenn wir unsere Daten gesichert und den Zugriff darauf eingeschränkt haben, woher wissen wir dann, dass niemand sonst darauf zugegriffen hat? Wenn wir unsere oben genannten Zugriffskontrollen korrekt eingerichtet haben, haben nur die autorisierten Personen darauf zugegriffen, aber wie können Sie dies beweisen? Cloud-Anbieter verfügen über sehr robuste Protokollierungsfunktionen und -funktionen, die weit über jede Chain-of-Custody-Form hinausgehen und ein bestehendes Custody-Tracking ergänzen können, um sicherzustellen, dass der Zugriff eingeschränkt wurde.

Log Analytics in Azure

Jeder Dienst verfügt über eigene Protokolle, die Sie in dieser Ressource (Aktivitätsprotokoll) überprüfen können. Wenn Sie Ihre Protokolle jedoch ressourcenübergreifend zentralisieren möchten, sollten Sie Log Analytics in Azure Monitor verwenden.

Log Analytics hilft Ihnen, Ihre Protokolle zu konsolidieren und sie ressourcenübergreifend besser zu verwalten. Sobald Sie damit beginnen müssen, Aktivitäten über mehrere Ressourcen hinweg zu verfolgen, wird dies zu einem notwendigen Bestandteil Ihrer Integritätsprüfungen. Mit Log Analytics können Sie Daten für eine schnelle Analyse direkt in der Plattform visualisieren und abfragen, aber Sie können sie auch auf Wunsch exportieren. Sie können auch Benachrichtigungen einrichten, um Sie über bestimmte Aktivitäten zu benachrichtigen, die für Ihre Ressourcen von Bedeutung sind, damit Sie sofort reagieren können.

Insgesamt ist die Nutzung der Cloud zur Verbesserung unserer Untersuchungskapazitäten ein großer Gewinn für Teams, die möglicherweise kein Budget für ein komplettes Labor haben oder über begrenzte Speicher- und Rechenleistung verfügen. Selbst wenn Sie ein anständiges Labor haben, gibt es sicherlich viele Vorteile, um die Fähigkeiten Ihres Labors zu verbessern. Solange Sie sich die Zeit nehmen, zu verstehen, wie es verwendet werden kann, und Ihre Beweise so sichern, wie Sie es in Ihrem physischen Labor tun würden, kann es eine sehr wertvolle Ergänzung Ihres Toolkits sein. Die Sicherung von Daten beginnt mit Zugangskontrollen und Audits ermöglichen es uns, sicherzustellen, dass die Vertraulichkeit und Integrität während des gesamten Ermittlungsprozesses gewahrt bleibt.

Über Jamie McQuaid

Jamie McQuaid ist Technical Forensics Consultant bei Magnet Forensics mit über einem Jahrzehnt Erfahrung in Unternehmensermittlungen und berät Magnet und ihre Kunden zu Best Practices für Cloud-Sicherheit und findet innovative Wege zur Durchführung von Ermittlungen in der Cloud und unter Verwendung von Cloud-Technologie.

Folgen Sie Jamie McQuaid auf Twitter (@reccetech), um zu sehen, was er vorhat, und ihn einzuholen!

Weitere Lektüre

- Teil 1: Nutzung von IaaS für Ihr Labor

- Teil 2: Die Vorteile der Virtualisierung Ihres Forensiklabors

- Teil 3: Die Praxis

- Teil 4: Ihre Beweise in AWS sichern

Haftungsausschluss technische Beratung

Magnet Forensics widmet sich der Kommunikation mit der DFIR-Community über Blogs und Informationsschriften. Doch technologische Probleme korrekt anzugehen beinhaltet oft zahlreiche Variablen, die unabhängige Einschätzung und Strategien für die jeweiligen spezifischen Umstände voraussetzen. Da Magnet Forensics keinen Einblick in alle Variablen in einer spezifischen Situation hat, dient dieser Blog/diese Informationsschrift informationellen Zwecken und sollte nicht als professioneller Rat gesehen werden, in dem Techniken oder Technologien für Ihre spezifische Situation empfohlen werden. Wir übernehmen keine Haftung für Auslassungen, Fehler oder Ungenauigkeiten in diesem Blog/dieser Informationsschrift oder jegliche ergriffene Maßnahmen, die darauf bauen.