Virtualiser votre laboratoire de criminalistique dans le cloud Partie 5 : Sécuriser vos preuves dans Microsoft Azure

Bonjour tout le monde ! Je suis Jamie McQuaid, consultant en criminalistique technique auprès de Magnet Forensics. Récemment, j’ai passé beaucoup de temps à imaginer – et à mettre en œuvre – des façons innovantes de mener des enquêtes dans le cloud et à utiliser la technologie cloud. Dans ce cinquième épisode de la série, je vais présenter quelques façons qui vous permettent de sécuriser vos preuves si vous utilisez Microsoft Azure. Il existe plusieurs façons de faire du cloud un endroit plus sécurisé pour vos preuves et je vais vous montrer comment.

Mise en route

Que vous collectiez des preuves dans le cloud ou que vous utilisiez ce dernier pour stocker des preuves à analyser, certaines considérations et étapes devraient être prises en compte pour garantir que ces données sont sécurisées et uniquement accessibles aux personnes qui en ont besoin. En tant qu’examinateurs, nous suivons ce protocole pour les preuves que ce soit dans votre laboratoire physiquement, ailleurs dans votre organisation ou virtuellement dans le cloud.

Comment pouvons-nous sécuriser nos preuves afin d’évaluer et de confirmer leur intégrité, quelle que soit la façon dont elles sont stockées ? Il existe de nombreuses méthodes, mais la principale façon de sécuriser quelque chose est d’en limiter l’accès. Nous le faisons actuellement grâce à une gestion des preuves et des exigences de stockage appropriées et nous suivons cet accès avec une chaîne de traçabilité. À son niveau le plus élémentaire, une chaîne de traçabilité suit toutes les personnes ayant été en contact avec les preuves depuis le moment où celles-ci ont été saisies jusqu’au moment où elles sont présentées au tribunal (puis renvoyées à leur propriétaire ou détruites). Nous pouvons suivre les mêmes étapes si nos données sont stockées dans le cloud : nous en limitons l’accès et créons une piste de vérification de toutes les personnes qui y ont eu accès.

Limiter l’accès à l’aide des contrôles d’accès dans Azure

Tout comme vous le faites dans votre laboratoire, vous devez limiter l’accès à vos preuves dans le cloud. Heureusement, la plupart des fournisseurs de services sur le cloud vous proposent des contrôles d’accès de sécurité très stricts à cet effet. Examinons comment nous pouvons sécuriser ces données dans différents états :

Preuves inactives – Stockage Blob Azure

Azure offre différentes sortes de stockage de compte selon le type de données que vous stockez. Le plus souvent, les examinateurs stockent des images de téléphone ou de disque comme AFF4 ou E01, ou des fichiers de dossiers issus de différents outils tels qu’AXIOM. Le stockage Blob polyvalent conviendra donc parfaitement.

L’accès au stockage Azure est contrôlé par Azure Active Directory (AAD) et tous ceux qui ont l’habitude d’utiliser ou de gérer un compte AD sur site sauront parfaitement comment cela fonctionne. Si ce n’est pas le cas, pas de souci :

les autorisations sont accordées à des utilisateurs, à des groupes et/ou à des rôles au niveau du compte, du conteneur ou des objets individuels.

Si vous souhaitez accorder à une certaine personne l’accès à des données dans un conteneur pendant une courte période, vous pouvez utiliser les signatures d’accès partagé (SAP) qui créeront une URL et un jeton accordant également l’accès pendant une certaine période où depuis des adresses IP spécifiques.

Machines et disques virtuels

Pour traiter ou analyser quoi que ce soit, vous devrez probablement déplacer les données d’un stockage objet vers un élément doté d’une capacité de calcul. Parmi les contrôles d’accès et les mesures de sécurité mentionnés précédemment, nombreux sont ceux qui sont toujours appliqués, mais il existe d’autres éléments à prendre en compte lorsque vous analysez vos données.

- Limiter l’accès – utilisez les politiques/rôles IAM mentionnés précédemment pour limiter l’accès à vos instances, ainsi que les éléments auxquels l’instance a accès.

- Hôtes dédiés ou partagés – Azure vous permet d’exécuter vos instances sur du matériel dédié, mais cela a un coût. L’infrastructure partagée est toujours séparée ou analysée avant d’être utilisée par un autre utilisateur, mais si vous souhaitez un niveau supplémentaire de séparation, le matériel dédié pourrait être l’option qui vous convient.

- Nettoyage et arrêt – Si vous avez besoin de préserver ou d’enregistrer les données de votre dossier, vous pouvez enregistrer le dossier dans le stockage Blob ou enregistrer l’intégralité du disque en tant qu’aperçu avant de le terminer (enregistrer l’image du disque est une excellente idée si vous pensez vouloir utiliser les mêmes outils que ceux que vous avez précédemment configurés).

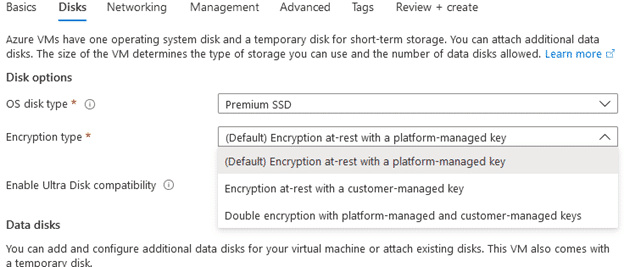

Chiffrement

Le chiffrement est probablement la première chose à laquelle vous pensez lorsque vous souhaitez sécuriser vos données où que ce soit et Azure offre de nombreuses options pour chiffrer vos données inactives pour le stockage Blob et le stockage de disque de machine virtuelle. Par défaut, Azure est configuré pour chiffrer les comptes de stockage et les disques de machines virtuelles avec les clés gérées par Azure. Cependant, certaines options vous permettent également de configurer vos propres clés.

Pour la plupart des utilisations standard, le chiffrement par défaut fonctionne très bien. Toutefois, lorsque vous gérez des preuves, il peut être judicieux ou obligatoire d’appliquer vos propres clés gérées par le client afin de garantir la conformité pour votre laboratoire ou votre organisation. Vous pouvez utiliser Azure Key Vault pour créer et gérer vos propres clés et, une fois qu’elles sont créées et configurées, elles peuvent être utilisées dans l’ensemble de vos ressources Azure.

Par défaut, Azure règle également les données en transit de façon à ce qu’elles soient chiffrées et refusera toutes les demandes non-HTTPS (cette fonctionnalité peut être désactivée, mais elle est activée par défaut et il est plus judicieux de la laisser ainsi.) Lors de la configuration de vos comptes de stockage, vous avez également la possibilité de contrôler la façon dont les données sont acheminées en accordant la priorité aux itinéraires dans l’infrastructure Azure au lieu de l’Internet public, réduisant ainsi davantage les risques encourus par vos données lorsqu’elles sont en transit.

Suivre l’accès avec des journaux d’audit

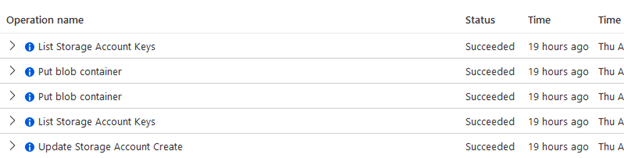

Une fois que nous avons sécurisé nos données et en avons limité l’accès, comment pouvons-nous savoir que personne d’autre n’y aura accès ? Si nous avons configuré correctement les contrôles d’accès vus précédemment, seules les personnes autorisées y ont accès, mais comment le prouver ? Les fournisseurs de services sur le cloud proposent des fonctionnalités d’enregistrement très robustes qui dépassent toute forme de chaînes de traçabilité et qui peuvent compléter un suivi actuel de traçabilité pour s’assurer que l’accès a été limité.

Log Analytics dans Azure

Chaque service possède ses propres journaux que vous pouvez examiner depuis cette ressource (journal d’activité). Cependant, si vous souhaitez centraliser vos journaux entre différentes ressources, vous devrez utiliser Log Analytics dans Azure Monitor.

Log Analytics aide à consolider vos journaux et à mieux les gérer entre différentes ressources. Lorsque vous avez besoin de suivre l’activité sur plusieurs ressources, cette étape devient essentielle à vos vérifications d’intégrité. Log Analytics vous permet de visualiser et de demander des données en vue d’une analyse rapide dans la plateforme, mais vous pouvez également les exporter si vous le souhaitez. Vous pouvez également configurer des alertes pour vous avertir de toute activité préoccupante concernant l’une de vos ressources, ce qui vous permet de réagir immédiatement.

Globalement, l’utilisation du cloud pour améliorer nos capacités d’enquête est une victoire importante pour les équipes qui n’ont peut-être pas le budget nécessaire pour un laboratoire complet ou avec une puissance de calcul et de stockage limitée. Même si vous avez un laboratoire correct, l’amélioration des capacités de votre laboratoire offrira certainement de nombreux avantages. Si vous prenez le temps de comprendre comment l’utiliser et de sécuriser vos preuves comme vous le feriez dans votre laboratoire physique, cela peut représenter un ajout très utile à votre boîte à outils. Sécuriser les données commence par les contrôles d’accès et la vérification nous permet de garantir que la confidentialité et l’intégrité sont préservées tout au long du processus d’enquête.

À propos de Jamie McQuaid

Consultant en criminalistique technique auprès de Magnet Forensics, Jamie McQuaid a plus de dix ans d’expérience dans le secteur des enquêtes d’entreprise. Il aide à conseiller Magnet et ses clients sur les meilleures pratiques en matière de sécurité du cloud et trouve des façons innovantes de mener des enquêtes dans le cloud et d’utiliser la technologie cloud.

Suivez Jamie McQuaid sur Twitter (@reccetech) pour découvrir ses derniers projets et le contacter !

Lecture complémentaire

- Partie 1 : Exploiter l’IaaS pour votre laboratoire

- Partie 2 : Avantages de la virtualisation de votre laboratoire judiciaire

- Partie 3 : Soyons concrets

- Partie 4 : Sécuriser vos preuves dans AWS

Clause de non-responsabilité relative aux conseils techniques.

Chez Magnet Forensics, nous collaborons avec la communauté DFIR par le biais de nos blogs et livres blancs. Cependant, une bonne gestion des problèmes technologiques implique souvent différentes variables qui requièrent une évaluation indépendante et des stratégies conçues pour chaque cas particulier. Puisque Magnet Forensics ne peut avoir une vision complète de toutes les variables impliquées dans une situation donnée, ce blog/livre blanc est fourni à titre informatif seulement et ne devrait pas être consulté comme un conseil professionnel recommandant certaines techniques ou technologies propres à votre situation. Nous rejetons toute responsabilité pour toute omission, erreur ou inexactitude contenue dans ce blog/livre blanc ou pour toute mesure prise en conséquence.