GrayKey-Images in Magnet AXIOM laden

In den letzten paar Jahren waren forensische Ermittlungen von iOS-Geräten auf Daten begrenzt, die in einem iTunes-Backup enthalten waren, und das auch nur, wenn man das Passwort des Nutzers kannte. Natürlich gab es hier und da ein Gerät mit Jailbreak, doch im Allgemeinen war es egal, ob man ein kommerzielles Forensik-Tool für zehntausend Dollar oder ein kostenloses Erfassungstool wie Magnet ACQUIRE hatte, man bekam dieselben Ergebnisse, ein iTunes-Backup/eine logische Erfassung von Dateien. Wenn Sie das Passwort des Nutzers nicht kannten, haben Sie auch nichts bekommen, also war das Backup besser als nichts.

Dann kam Grayshift, Entwickler von GrayKey, einem Tool, das der Strafverfolgung ermöglicht, das Passwort des Nutzers zu knacken, die Datenschutz-Verzögerung zu umgehen und Zugang zum gesamten Dateisystem eines iOS-Geräts zu erhalten. So hatten Ermittler nicht bloß Zugang zu Geräten, die zuvor ohne Passwort unzugänglich waren, sondern auch zu iOS-Daten, die seit Jahren nicht zugänglich war, weil in logischen Erfassungen nur begrenzte Daten verfügbar sind. In einigen Fällen hat GrayKey sogar Daten ans Licht gebracht, die wir zuvor noch nie untersuchen konnten!

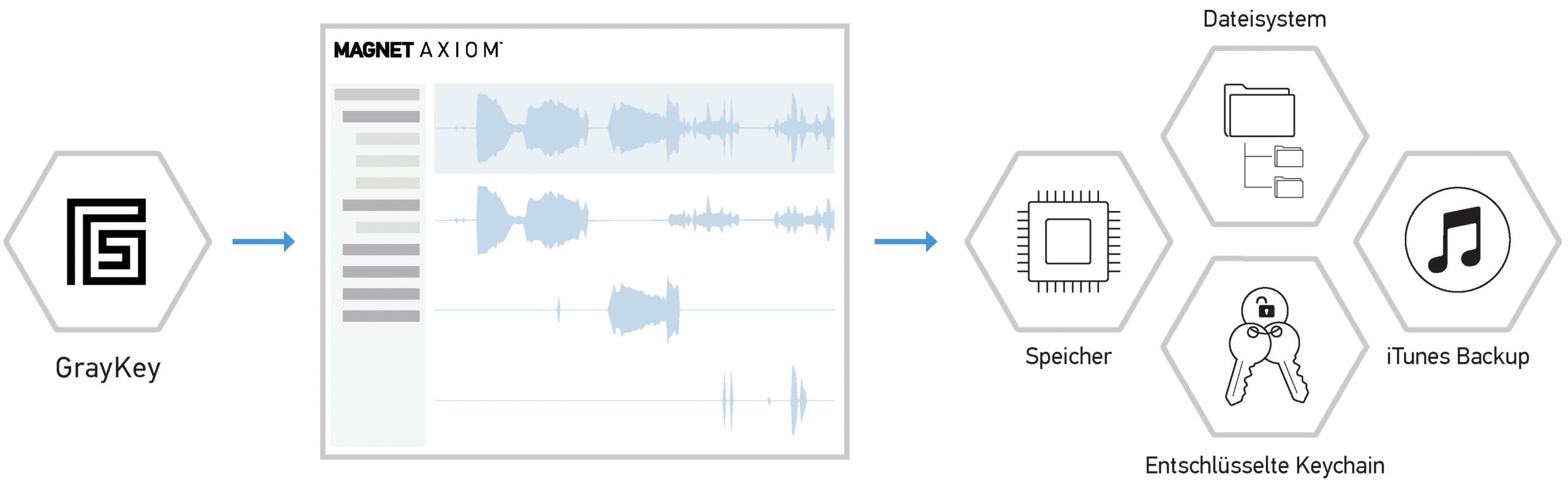

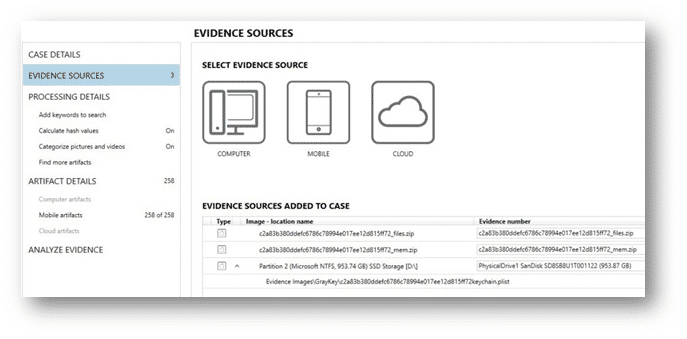

Wie viele von Ihnen wissen ist GrayKey nur ein Erfassungstool, es gibt Ermittlern also Zugang zu iOS-Geräten und führt Extraktionen der gefundenen Informationen durch, doch es hilft nicht bei der Analyse. Daten, die mit einer GrayKey-Extraktion erfasst wurden, werden in verschiedenen zip-Containern ausgegeben (BFU, AFU, Full Files, mem und eine keychain.plist). Magnet AXIOM kann dann für die Analyse dieser Dateien verwendet werden.

Für Ermittler ist das ideale GrayKey-Image, das man bei der Untersuchung eines iOS-Geräts haben möchte, files.zip. Es hat das gesamte iOS-Dateisystem und bietet die größtmögliche Menge an Informationen, die Ermittler in ihrer Untersuchung verwenden können. Die anderen erhältlichen Image-Typen bieten zwar ebenfalls großen forensischen Wert in der Arbeit an den Fällen, aber wenn möglich, sollte man das files.zip-Image immer zuerst untersuchen.

GrayKey gibt außerdem ein passwords.txt und einen HTML-Bericht der Geräte-Extraktion aus. Während die passwords.txt-Liste gut zum Durchsehen ist, sollten Sie in AXIOM die keychain.plist zur Analyse laden, nicht die passwords.txt.-Datei.

Denken Sie daran: Selbst wenn Sie das Passwort des Nutzers haben, sollten Sie dennoch GrayKey für die Extraktion anwenden, damit Sie so viele Daten wie möglich haben, mit denen Sie in Ihrer Ermittlung arbeiten können.

Der nächste Container ist mem.zip. Er enthält einen Speicherauszug des Prozessspeichers des iOS-Geräts. Vor Grayshifts Technologie haben Ermittler den Prozessspeicher von iOS-Geräten zur Routine-Analyse nicht erfasst. Arbeitsspeichererfassung auf Android kann durchgeführt werden, doch da sie einen Neustart des Handys voraussetzt, ist der investigative Wert minimal. In diesem Fall enthält der iOS-Prozessspeicher wertvolle Informationen und sollte definitiv ebenfalls in AXIOM geladen werden.

Zum Schluss ist die letzte Datei keychain.plist. Die meisten Ermittler sind mit dem iOS-Schlüsselbund vertraut, da er die Nutzerkonten, Passwörter und Keys zu vielen Apps, die der Nutzer gespeichert oder verwendet hat, was auch für die Ermittler wertvoll sein kann, die Cloudquellen oder anderes authentifizieren wollen. Der Schlüsselbund, den GrayKey erstellt, ist etwas anders als der, den Sie in einem iTunes-Backup oder nativ auf einem Gerät mit Jailbreak finden. Der Schlüsselbund im Dateisystem ist tatsächlich eine SQLite-Datenbank und war aufgrund von Beschränkungen in bisherigen Erfassungen nicht immer zugänglich. Die Keychain in einem iTunes-Backup ist auch eine plist, aber anders formatiert, daher haben wir spezifische Unterstützung für die GrayKey keychain.plist in AXIOM hinzugefügt.

Jetzt, da wir die verschiedenen Exporte, die Ermittler bei der Nutzung von GrayKey in der Erfassungsphase ihrer iOS-Ermittlung bekommen, besprochen haben, tauchen wir tiefer in die Analyse dieser Daten mit Magnet AXIOM ein.

GrayKey-Beweise in AXIOM laden

Es gibt mehrere Wege, Ihr kürzlich erfasstes iOS-Gerät in AXIOM zu laden. Je nach den Bedürfnissen Ihrer Ermittlung bevorzugen Sie vielleicht eine bestimmte Methode für Ihren Workflow.

Zunächst empfehle ich, zuerst die keychain.plist zu laden, statt die files.zip-Datei, die Sie erfasst haben, zu laden. Das geht so:

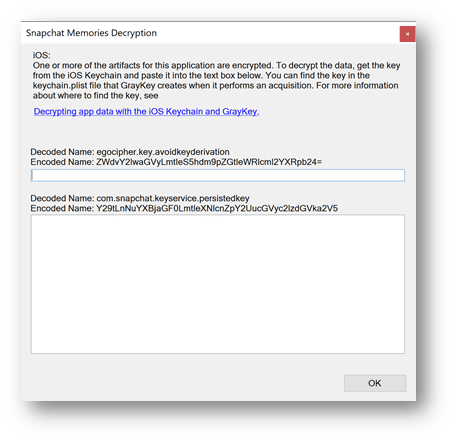

Einer der großen Vorteile daran, AXIOM für Ihre Analysen zu nutzen, ist die Möglichkeit, mehrere Beweismittel auf einmal zu laden, bevor die Verarbeitung beginnt. Das spart Ermittlern Zeit. Abgesehen davon ist es für den Ermittler von Vorteil, nur den Schlüsselbund zu verarbeiten und die Daten dieses einzigen Beweismittels zu prüfen, vor der Navigation zum Fall-Dashboard von AXIOM Examine und dem Klicken auf „Beweise hinzufügen“, wenn Sie mit iOS-Geräten arbeiten, für die Sie die keychain.plist haben. Warum, fragen Sie sich? Gute Frage! Wenn ein Ermittler die keychain.plist bereits geprüft hat, hat er schon eine gute Übersicht über die Apps, die auf dem Gerät des Verdächtigen zu finden sind. Noch besser, wenn die files.zip in AXIOM zur Verarbeitung geladen werden, können sie potentielle Passwörter und Schlüsselwerte für verschlüsselte Apps wie SnapChat, WickrMe oder iOS Notizen bieten, sodass AXIOM während der Verarbeitung diese Datenbanken entschlüsseln kann, damit der Ermittler sie im Laufe der Ermittlung analysieren kann, ohne die Beweise erneut verarbeiten zu müssen. Wir haben in der Artefakt-Auswahlkategorie Informationen über die Apps hinzugefügt, die wir während der Verarbeitung entschlüsseln können, die Ermittler als Referenz benutzen können, wenn sie Informationen aus dem Schlüsselbund in AXIOM kopieren, wie unten zu sehen ist.

Als nächstes betrachten wir das Laden der zusätzlichen GrayKey-Beweisdateien in AXIOM.

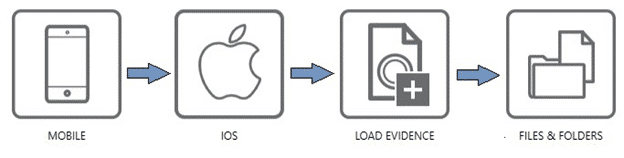

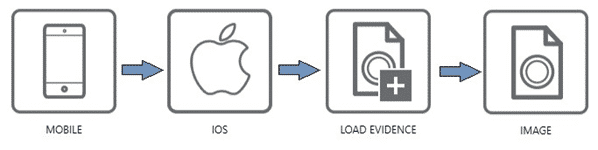

Um GrayKey-Images in AXIOM zu laden, können Sie demselben Pfad wie bei den meisten anderen iOS-Images folgen, indem Sie zu Mobil -> iOS -> Beweise laden -> Image gehen und dann das files.zip zuerst wählen. Als nächstes laden Sie die mem.zip auf dieselbe Weise.

Wichtig ist, dass Sie „Image“ statt Datei & Ordner auswählen, wenn Sie die files.zip laden. So kann AXIOM die maximale Informationsmenge aus dem Image zerlegen und analysieren.

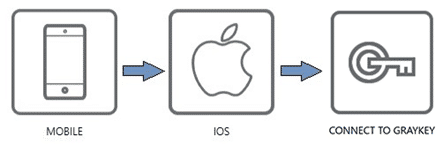

Für Agenturen mit einem Online-GrayKey gibt es eine zusätzliche Option für das Laden der Erfassungen in AXIOM.Dank Magnets exklusiver Partnerschaft mit Grayshift, haben wir eine direkte Verbindung, die es zulässt, dass Ermittler AXIOM direkt mit ihrem GrayKey per Netzwerkverbindung verbinden. Diese Option zur direkten Verbindung hat mehrere Vorteile im Gegensatz zur traditionellen Prozedur des Herunterladens der Bilder über einen Browser aus Ihrem GrayKey, bevor Sie einen Fall mit Ihrer Analyse-Software beginnen. Der erste Vorteil daran, die Option zur direkten Verbindung zu nutzen ist die Geschwindigkeit; dieses Verfahren zu nutzen reduziert die insgesamt benötigten Schritte, um Ihre Ermittlung zu starten, und diese Zeitersparnisse können sich bei dem Umfang der iOS-Geräte, die Sie erfassen, summieren. Zweitens fragt AXIOM Sie auch, wo Sie das GrayKey-Image speichern wollen, während es erfasst und zur Prüfung verarbeitet wird. Als Teil dieses Prozesses werden die Dateien, die wir erfassen, auch automatisch zerlegt, sodass Sie schnell aus der GrayKey GUI bestätigen können, dass Ihre Hash-Werte übereinstimmen. Oft haben wir von Ermittlern gehört, dass etwas seltsam aussah oder das Image nicht geladen werden konnte, wenn sie ihr GrayKey-Image in ihr Analyse-Tool geladen haben. Teilweise ist das potentiell dem geschuldet, dass der Browser die Downloadgröße deckelt oder ein Paket während des Downloads der Image-Datei verloren geht.

Um Beweismittel mit der Methode der direkten Verbindung zu laden, gehen Nutzer über Mobil -> iOS -> Mit GrayKey verbinden. Wenn sie verbunden sind, können die Ermittler die auf dem GrayKey gespeicherten erhältlichen Daten durchsuchen und die verschiedenen Beweisdateien, die sie erfassen und mit AXIOM verarbeiten wollen, auswählen.

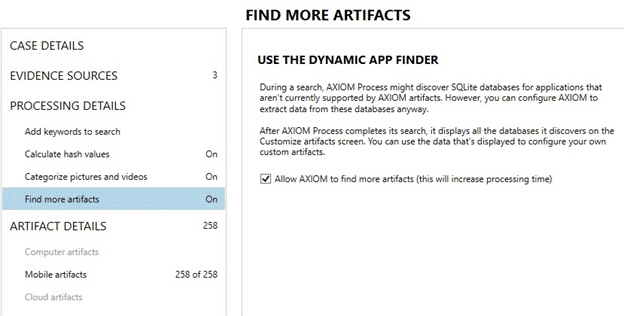

Wenn sie geladen sind, können Sie wählen, welche Optionen und Artefakte Sie in AXIOM in ihre Ermittlung aufnehmen wollen. Ein Feature, das helfen kann, zusätzliche Daten zu bekommen, die sonst nicht in einem Artefakt enthalten wären, ist der Dynamic App Finder (DAF).

Unter „Mehr Artefakte finden“ können Sie DAF einschalten und er durchsucht das Image automatisch nach SQLite-Datenbanken die potentielle Chat-, Geolokalisierungs- oder Kontaktinformationen enthalten können. Das kann für alle Anwendungen oder Daten hilfreich sein, die in einem bereits existierenden Artefakt zu finden sind. Ein kurzes Video über DAF finden Sie hier. Bei GrayKey-Images identifiziert dies zusätzliche Daten im Dateisystem und Memory-Images.Sie können hier mehr Informationen über die Erstellung benutzerdefinierter Artefakte herausfinden und mehr über unsere Artefakt-Börse lernen.

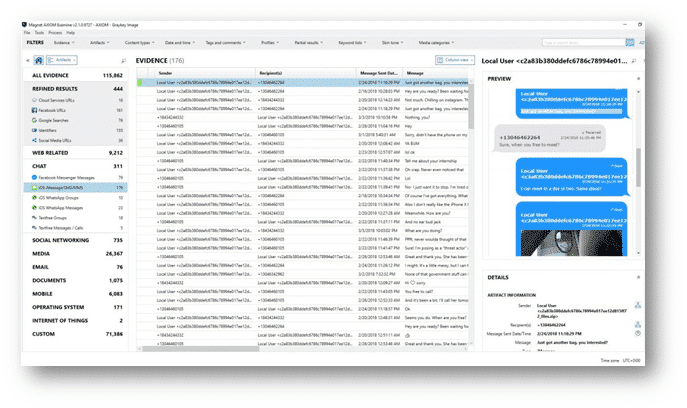

Sobald alles geladen ist und Optionen ausgewählt sind, können Sie den Fall wie jeden anderen verarbeiten und die Ergebnisse in AXIOM Examine ansehen.

Möchten Sie noch mehr darüber lernen, wie Sie GrayKey und AXIOM zusammen nutzen könen, um Ihre iOS-Ermittlungen bestmöglich zu gestalten? Sehen Sie sich unseren MAGaK (Magnet AXIOM & GrayKey) Fortgeschrittene iOS-Ermittlungen (AX301) Kurs an!