Forensische Analyse von Windows Shellbags

Dies ist der fünfte und letzte Blogpost einer fünfteiligen Reihe über die Wiederherstellung von Business-Anwendungen und OS-Artefakten für Ihre digitalen forensischen Ermittlungen.

Was sind Shellbags?

Shellbags gibt es zwar seit Windows XP, doch sie sind erst seit kurzem ein beliebtes Artefakt, seit Ermittler ihren potentiellen Wert in einer Ermittlung zu erkennen beginnen. Kurz gesagt helfen Shellbags dabei, Ansichten, Größen und Positionen eines Ordnerfensters zu tracken, wenn sie über den Windows Explorer angezeigt werden; dazu gehören auch Netzwerkordner und entnehmbare Geräte.

Warum sind Shellbags für digitale forensische Ermittlungen wichtig?

Sie fragen sich vielleicht, warum die Position, Ansicht oder Größe eines gegebenen Ordnerfensters für forensische Ermittler wichtig ist. Diese Eigenschaften sind für eine Ermittlung zwar nicht allzu wertvoll, doch Windows erstellt einige zusätzliche Artefakte, wenn es diese Eigenschaften im Register speichert. So erhält der Ermittler große Einblicke in Ordner- und Suchverlauf eines Verdächtigen sowie Details aller Ordner, die auf dem System vielleicht gar nicht mehr existieren (weil sie gelöscht wurden oder auf einem entnehmbaren Gerät liegen).

Die Schlüssel-Artefakte, die bei der Prüfung von Shellbags gefunden werden müssen

Bei Windows XP liegen die Shellbag-Artefakte im NTUSER.dat-Registry Hive an den folgenden Orten:

- HKCU SoftwareMicrosoftWindowsShell

- HKCUSoftwareMicrosoftWindowsShellNoRoam

Bei Windows 7 und später finden sich Shellbags auch im UsrClass.dat-Zweig:

- HKCRLocal SettingsSoftwareMicrosoftWindowsShellBags

- HKCRLocal SettingsSoftwareMicrosoftWindowsShellBagMRU

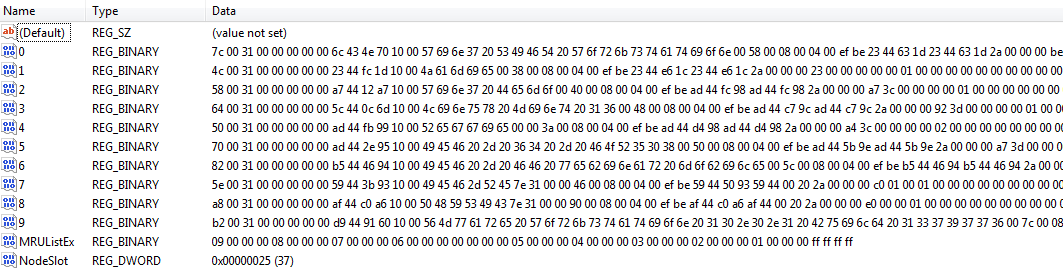

Die Shellbags sind im BagMRU-Key in einem ähnlichen Format zu der Hierarchie, über die auf sie über den Windows Explorer zugegriffen wird, strukturiert. Jeder nummerierte Ordner repräsentiert einen Über- oder Unterordner des vorherigen. In jedem dieser Ordner liegen die MRUListEx-, NodeSlot- und NodeSlots-Keys:

- MRUListEx enthält einen 4-byte-Wert, der anzeigt, in welchem Ordner auf jeden Unterordner unter der BagMRU-Hierarchie zuletzt zugegriffen wurde. Wenn ein Ordner zum Beispiel drei Unterordner hat, die mit 0, 1 und 2 gekennzeichnet sind und auf Ordner 2 als letztes zugegriffen wurde, listet MRUListEx zuerst Ordner 2 auf, gefolgt von der korrekten Abfolge des Zugriffs auf Ordner 0 und 1

- Der NodeSlot-Wert entspricht dem Bags-Key und der bestimmten Ansichts-Einstellung, die dort für den Ordner gespeichert wird. Mit der Kombination der Daten aus beiden Orten können Ermittler einige Details zu einem bestimmten Ordner zusammenführen und wie er von dem User angesehen wurde

- NodeSlots findet sich nur im Ursprungs-BagMRU-Unterkey und wird immer dann aktualisiert, wenn ein neues Shellbag erstellt wird

Unten steht ein Output vom Windows Registry Editor, das Shellbag-Daten für einen bestimmten Ordner (Mein Computer:E:IEF – 64 – FOR508) sowie einige zusätzliche Ordner, die unter dem gemounteten E-Volume des Nutzers gespeichert sind, zeigt:

Wir sehen, dass viele dieser Daten in einem Roh-Hex-Format gespeichert sind und formatiert werden müssen, damit der Pfad und weitere Details verstanden werden können. Sie müssen aus jedem Wert der Hierarchie Daten sammeln, um den Pfad des Ordners zusammenzufügen, und dann die Daten aus dem Bags-Key benutzen, um zusätzliche Details zu den Details bzgl. der Icons, Position und Zeitstempel zu finden.

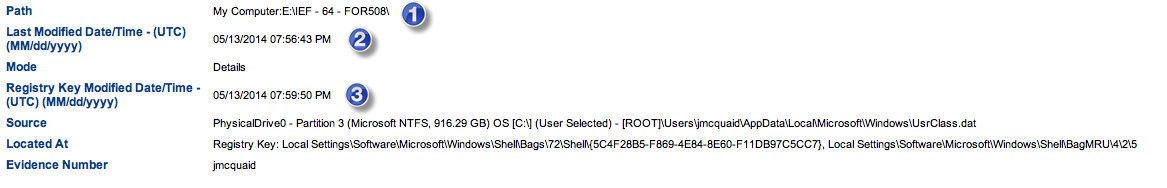

Shellbag-Analyse leicht gemacht mit IEF

IEF kann nun die oben genannten Details aus den logischen Untereinheiten NTUSER.dat und UsrClass.dat nehmen und die Ergebnisse in einem leicht zu lesenden und zu interpretierenden Format für Ermittler organisieren. So können Ermittler besser verstehen, welche Ordner auf einem System über den Windows Explorer durchsucht wurden, darunter alle Ordner, die zuvor vielleicht gelöscht wurden oder auf entfernbaren Systemen oder Speicher lagen:

- Der Pfad des zu analysierenden Ordners

- Die letzte Schreibzeit des BagMRU-Registerkeys

- Die letzte Schreibzeit des Bags-Registerkeys

Zusätzlich bieten Shellbags dem Ermittler Zeitstempel-Details, darunter die Zeiten, zu denen auf die geprüften Ordner das letzte Mal zugegriffen wurde, sodass Ermittler möglicherweise herausfinden können, wann ein Verdächtiger das letzte Mal einen bestimmten Ordner angesehen hat. Doch bei der Prüfung von Zeitstempel-Daten müssen Ermittler auch die möglichen Herausforderungen bei der Betrachtung der Shellbag-Zeiten eines bestimmten Artefakts beachten, denn viele dieser Zeitstempel werden in jedem Szenario aktualisiert (oder nicht). Dan Pullega hat diese Zeitstempel auf großartige Weise getestet und analysiert und jeder Ermittler, der diese Daten in seine Analyse einbinden will, sollte seine Arbeit lesen.

Um sicherzugehen, dass der von Ihnen bewertete Zeitstempel für den entsprechenden Shellbag-Wert gültig ist, müssen Ermittler den MRUListEx-Key nutzen, um zu bestimmen, welcher Unterordner zuletzt angesehen wurde. Aktuell berichtet IEF Version 6.4.1 nicht über den MRUListEx-Wert für Shellbags, sodass der Ermittler dies mit dem Register manuell abgleichen muss, doch dieses Feature werden wir bald hinzufügen.

Shellbags zu Ihrer Analyse hinzuzufügen hilft dabei, eine Zeitleiste der Ereignisse zu erstellen, da ein Nutzer ein System durchquert haben kann, indem er von Ordner zu Ordner geht. Es kann außerdem dabei helfen, Behauptungen zu widerlegen, dass ein Verdächtiger nicht gewusst habe, dass bestimmte Dateien oder Bilder auf einem System vorhanden waren. Gründliche Shellbag-Analyse kann zwar herausfordernd sein, doch die in den Artefakten enthaltenen Daten können für Ermittlungen wesentlich sein, um zu bestimmen, was ein Nutzer zu einem bestimmten Ereignis auf einem System tat.

Kontaktieren Sie mich wie immer gerne per E-Mail unter jamie.mcquaid@magnetforensics.com. Oder stellen Sie mir Ihre Frage hier.

Verwandte Ressourcen, die Sie vielleicht interessieren:

- Lesen Sie andere Blogeinträge, die wir zu Business-Anwendungen & OS-Artefakten geschrieben haben: Besuchen Sie unser Ressourcen-Center

- Das ist IEF: Nehmen Sie an einer Demo teil

- Testen Sie IEF kostenlos:

Jamie McQuaid

Forensischer Berater, Magnet Forensics