Analyse criminalistique de shellbags (clés de registre) Windows

Voici le cinquième et dernier article de blog d’une série portant sur la récupération d’applications professionnelles et artéfacts de systèmes d’exploitation pour vos enquêtes de criminalistique numérique.

Que sont les shellbags (clés de registre) ?

Bien que les shellbags aient fait leur apparition avec Windows XP, ce n’est que récemment qu’ils sont devenus un artéfact populaire. En effet, les examinateurs commencent à réaliser leur valeur potentielle dans le cadre d’une enquête. Pour résumer, les shellbags permettent de suivre les affichages, les tailles et les emplacements de la fenêtre d’un dossier lorsque celui-ci est affiché avec Windows Explorer; cela inclut les dossiers réeaux et les appareils amovibles.

Pourquoi les shellbags sont-ils importants pour les enquêtes de criminalistique numérique ?

On pourrait se demander pourquoi l’emplacement, l’affichage ou la taille d’une certaine fenêtre d’un dossier sont des facteurs importants pour les enquêteurs en criminalistique. Même si ces propriétés ne sont peut-être pas indispensables à une enquête, Windows a créé plusieurs artéfacts supplémentaires lors du stockage de ces propriétés dans le registre. L’enquêteur bénéficie ainsi d’un vaste aperçu du dossier, de l’historique de navigation d’un suspect, ainsi que des détails relatifs aux dossiers qui n’existent peut-être plus dans un système (car ils ont été supprimés ou déplacés dans un appareil amovible).

Les artéfacts clés qui doivent être trouvés lors des enquêtes sur des shellbags

Pour Windows XP, les artéfacts de shellbag se trouvent dans les ruches du registre NTUSER.dat aux emplacements suivants :

- HKCU SoftwareMicrosoftWindowsShell

- HKCUSoftwareMicrosoftWindowsShellNoRoam

Pour Windows 7 et les versions ultérieures, les shellbags se trouvent également dans la ruche UsrClass.dat :

- HKCRLocal SettingsSoftwareMicrosoftWindowsShellBags

- HKCRLocal SettingsSoftwareMicrosoftWindowsShellBagMRU

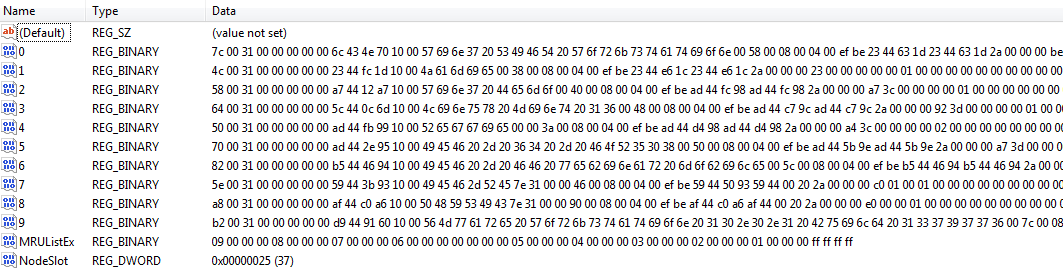

Les shellbags sont structurés dans la clé BagMRU sous un format similaire à celui de la hiérarchie par laquelle ils sont ouverts via l’explorateur de médias, avec chaque dossier numéroté représentant un dossier parent ou enfant du précédent. Dans chacun de ces dossiers se trouvent les clés MRUListEx, NodeSlot et NodeSlots :

- MRUListEx contient une valeur à 4 octets qui indique l’ordre des derniers accès à chaque dossier enfant dans la hiérarchie BagMRU. Par exemple, si un dossier donné contient trois dossiers enfants marqués 0, 1 et 2, et que le dossier 2 a été ouvert le plus récemment, le MRUListEx affichera le dossier 2 en premier, suivi de l’ordre d’accès correct pour les dossiers 0 et 1.

- La valeur NodeSlot correspond à la clé des shellbags et au paramètre d’affichage particulier qui y est stocké pour ce dossier. En regroupant les données issues des deux emplacements, les enquêteurs sont en mesure d’assembler un certain nombre de détails relatifs à un dossier donné et à la façon dont il a été consulté par l’utilisateur

- NodeSlots se trouve uniquement dans la sous-clé BagMRU racine et il est mis à jour dès qu’un nouveau shellbag est créé

Vous trouverez ci-dessous un résultat de l’éditeur de registre de Windows montrant des données de shellbag pour un dossier particulier (Mon ordinateur:E:IEF – 64 – FOR508) ainsi qu’un certain nombre de dossiers supplémentaires stockés sous le volume E monté de l’utilisateur :

On peut voir la quantité de données stockées au format hexadécimal brut et qui doivent être formatées pour comprendre le chemin d’accès et tout autre détail supplémentaire. Vous devrez collecter les données provenant de chaque valeur de la hiérarchie afin d’assembler le chemin d’accès du dossier, puis utiliser les données trouvées dans la clé des shellbags pour trouver d’autres détails sur les icônes, l’emplacement et l’horodatage.

Faciliter l’analyse des shellbags avec IEF

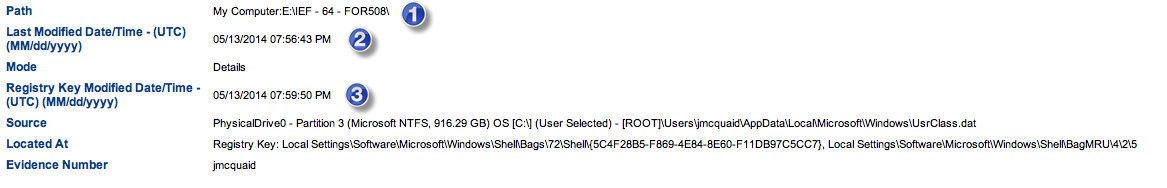

IEF peut maintenant prendre les détails ci-dessus issus des ruches NTUSER.dat et UsrClass.dat et organiser les résultats sous un format facile à lire et à interpréter pour les enquêteurs. Cela aidera les examinateurs à comprendre quels dossiers ont été parcourus sur un système par le biais de Windows Explorer, notamment tous les dossiers susceptibles d’avoir été supprimés ou déplacés sur des espaces de stockage ou des systèmes à distance :

- Le chemin d’accès du dossier en cours d’analyse

- La dernière écriture de la clé de registre BagMRU

- La dernière écriture de la clé de registre des shellbags

De plus, les shellbags fournissent à l’enquêteur des détails d’horodatage tels que les derniers accès aux dossiers en cours d’examen, permettant aux enquêteurs de potentiellement trouver la dernière fois qu’un suspect a consulté un dossier en particulier. Cependant, lors de l’examen des données d’horodatage, les enquêteurs doivent être conscients des défis potentiels que peut représenter l’examen des shellbags d’un artéfact en particulier, car bon nombre de ces horodatages pourraient (ou non) se mettre à jour dans chaque scénario. Dan Pullega a parfaitement testé et analysé ces horodatages et tous les enquêteurs désireux d’inclure ces données dans leurs analyses devraient lire son travail.

Afin de s’assurer que l’horodatage qu’ils évaluent est valide pour cette valeur de shellbag, les enquêteurs doivent utiliser la clé MRUListEx pour déterminer quel dossier enfant a été consulté récemment. Actuellement, la version 6.4.1 d’IEF n’indique pas la valeur MRUListEx pour les shellbags et l’enquêteur doit donc vérifier cela manuellement avec le registre. Cependant, nous ajouterons prochainement cette fonctionnalité.

Ajouter les shellbags à votre analyse vous permettra d’établir une chronologie des événements, retraçant le parcours d’un utilisateur qui serait passé d’un dossier à l’autre dans un système. Cela peut également aider à réfuter certaines allégations selon lesquelles un suspect n’aurait peut-être pas su que certains fichiers ou certaines photos étaient présents sur un système. Même s’il peut être difficile d’effectuer une analyse correcte des shellbags, les données comprises dans les artéfacts peuvent être essentielles pour les enquêtes, car elles permettent de déterminer ce que faisait un utilisateur sur un système pendant un incident donné.

Comme toujours, n’hésitez pas à me contacter par e-mail à l’adresse jamie.mcquaid@magnetforensics.com. Vous pouvez également me poser une question ici.

Ressources connexes susceptibles de vous intéresser :

- Lisez les autres blogs que nous avons rédigés sur les applications professionnelles et les artéfacts OS : Visitez notre centre de ressources

- Découvrez ce qu’est IEF : Assistez à une démonstration

- Essayez IEF gratuitement :

- Vous débutez avec IEF : Demandez un essai de 30 jours

- Clients actuels :Demandez un essai de 30 jours de notre module Applications Professionnelles et Artéfacts OS

Jamie McQuaid

Consultant en criminalistique, Magnet Forensics