Acquérir à distance (et secrètement) un Mac avec Magnet AXIOM Cyber 4.0

Si vous avez des terminaux Mac dans votre environnement et avez besoin de collecter des preuves par le biais d’une connexion réseau, AXIOM Cyber 4.0 est là pour vous aider ! Nous avons officiellement lancé AXIOM Cyber en janvier avec des capacités d’acquisition à distance sous Windows, la prise en charge de AWS S3/EC2, Microsoft Teams, Slack et de nombreuses autres capacités cloud. Et, même si les clients adorent l’approche adoptée par Magnet pour les acquisitions à distance, nous avons entendu le besoin d’une prise en charge fiable de macOS.

Dans ce blog, nous parlerons de nos capacités d’acquisition à distance sous macOS et de nos stratégies pour contourner certains des obstacles rencontrés par les clients lors de leurs enquêtes Mac concernant le cryptage de la puce T2 et la protection de l’intégrité du système.

Si vous n’utilisez pas encore AXIOM Cyber et que vous souhaitez l’essayer vous-même, demandez un essai dès aujourd’hu.

Acquisition de Mac

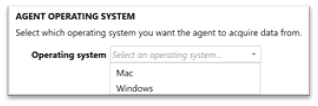

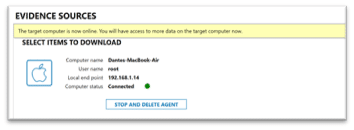

Pendant plusieurs années, lorsque les enquêteurs étaient chargés d’examiner des appareils Mac dans des environnements d’entreprise, ils disposaient d’options limitées quant à la façon optimale de demander et d’acquérir des fichiers dans le terminal faisant l’objet de l’enquête, surtout de manière discrète. Avec la sortie de AXIOM Cyber 4.0, les examinateurs peuvent désormais indiquer pendant le processus de création de l’agent s’ils souhaitent effectuer le déploiement vers un terminal Windows ou Mac.

L’agent AXIOM Cyber est créé avec .NET Core, ce qui signifie qu’il est associé à plusieurs dépendances .NET dans le cadre du processus de création de l’agent. Lors de nos discussions sur le processus de création de l’agent, nos clients nous ont demandé s’ils peuvent approuver notre agent afin que celui-ci puisse être utilisé dans leur environnement. Même si cela est possible, cette approbation ne peut pas être effectuée selon des valeurs de hachage, car chaque agent est créé de façon spécifique en fonction des paramètres saisis lors du processus de création.

Contrairement à nos capacités d’acquisition à distance Windows qui permet aux utilisateurs de sélectionner à la fois les fichiers logiques ou le disque physique pour l’acquisition, notre agent macOS autorise uniquement la collecte de fichiers logiques. AXIOM Cyber exploite les appels du système d’exploitation (par opposition aux octets issus d’un volume monté) pour l’acquisition. Si l’on peut comprendre que les examinateurs aient besoin d’une image physique des terminaux d’entreprise, la collecte de fichiers logique via le réseau permet à AXIOM de surmonter les limites d’imagerie posées par le matériel Apple doté de puces T2 (appareils fabriqués depuis la fin de l’année 2017). Vous trouverez ici plus d’informations sur l’encodage de matériel fourni par les puces T2. La protection de l’intégrité du système est un autre obstacle qui est surmonté grâce à la collecte de fichiers logique, par opposition à l’imagerie physique traditionnelle. La protection de l’intégrité du système existe depuis un certain temps, puisqu’elle est apparue avec la version OS X 10.11 (El Capitan), qui protégeait à l’origine :

- /System

- /usr

- /bin

- /sbin

- /var

- Applications qui ont été pré-installées avec OS X

La protection de l’intégrité du système autorisait uniquement la modification des emplacements protégés par les processus créés par Apple. Apprenez-en plus sur la protection de l’intégrité du système ici. La protection de l’intégrité du système empêche également l’accès au disque depuis une couche physique pour l’imagerie. Contrairement à l’époque où nous pouvions créer une image du Mac pendant qu’il était allumé et utilisé, cela n’est plus le cas si la protection de l’intégrité du système n’a pas été désactivée.

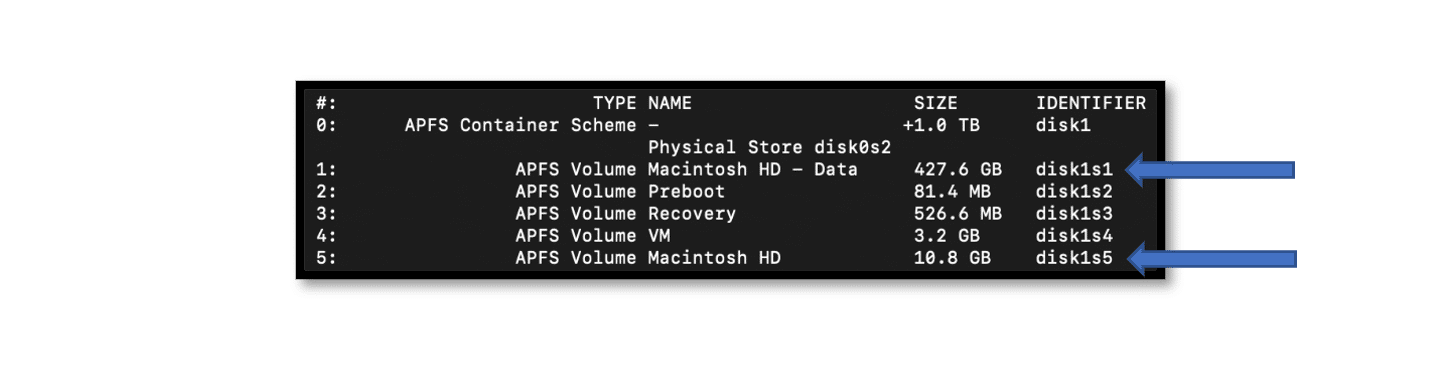

Avec la sortie récente de macOS Catalina (10.15), Apple a amélioré cette protection en adoptant la méthode suivante : au lieu de protéger des emplacements spécifiques sur le même volume, un second système qui est complètement en lecture seule est désormais créé. Les machines utilisant la convention standard d’appellation disposeront de Macintosh HD et Macintosh HD – Data. Macintosh HD contiendra uniquement les fichiers du système d’exploitation et les examinateurs cherchant des données sur le profil d’utilisateur opteront donc généralement pour le volume « Macintosh HD – Data ». Il convient de noter que même s’il y a un nouveau volume « -Data », les utilisateurs finaux ne remarqueront aucun changement de leur côté. Apprenez en plus sur les changements effectués lors de la mise à jour 10.15 ici !

Nugget criminalistique: Si vous rencontrez un dossier « Éléments déplacés » pendant un examen et que vous trouvez à l’intérieur un assortiment aléatoire de fichiers, ce dossier résulte de la mise à jour Catalina durant laquelle Apple a déplacé tous les fichiers utilisateurs qui étaient précédemment stockés dans le volume de démarrage pour que les utilisateurs aient toujours accès à leurs données lorsque Macintosh HD serait en lecture seule. Le dossier Élément déplacé se trouve à l’emplacement (Users/Shared/Relocated Items) avec l’ajout d’un raccourci sur le bureau.

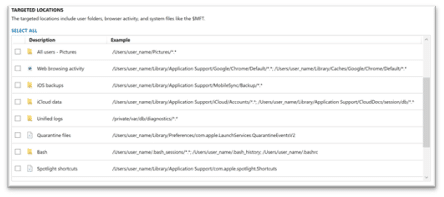

Dans la même veine que ce que les utilisateurs trouvent lorsqu’ils effectuent des collectes depuis des terminaux Windows, nous avons également ajouté la capacité de faire des acquisitions rapides depuis des emplacements ciblés pré-regroupés, de sorte qu’il n’est plus nécessaire de fouiller dans le système de fichiers pour trouver des données régulièrement requises pour vos enquêtes. Il peut notamment s’agir de l’historique de navigateur, de fichiers en quarantaine, de sauvegardes iOS, de données iCloud ou du journal unifié.

Déploiement

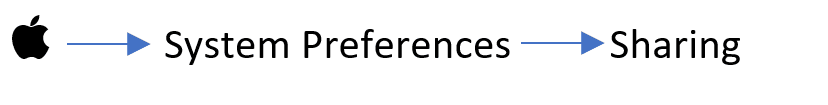

Une fois que l’agent Mac a été créé dans AXIOM Cyber, c’est le moment du déploiement. Pour que nos agents puissent effectuer le déploiement, nous demandons à ce que Remote Login soit activé. Vous pouvez trouver Remote Login en accédant à :

Si un examinateur utilise un utilisateur racine (différent de l’utilisateur administrateur avec un sudo), il devra activer SSH pour la racine, mais cela n’est ni recommandé ni réalisable dans la plupart des environnements d’entreprise. Lorsque Remote Login est activé dans les paramètres (comme expliqué précédemment), SSH sera activé.

Le déploiement de l’acquisition à distance de macOS par AXIOM Cyber tentera d’exécuter l’agent avec sudo si les informations d’identification de l’utilisateur qui ont été fournies disposent des autorisations selon le fichier des sudo. Si les informations d’identification de l’utilisateur ont les autorisations sudo activées, AXIOM affichera l’utilisateur en tant que racine.

Selon les autorisations dont dispose l’utilisateur, il est possible que Cyber soit limité quant aux fichiers qui peuvent être acquis. Par exemple, si un utilisateur ne dispose pas d’un accès sudo, .FSeventsd et .Spotlight-V110 ne seraient pas accessibles parce que, par défaut, macOS offre uniquement la lecture/l’écriture sur ces fichiers de système n’ayant aucune autorisation définie pour les autres utilisateurs, ce qui signifie que Cyber ne peut pas faire d’acquisition avec un compte administrateur, mais que cela est possible avec sudo. Malheureusement, il reste quelques fichiers inaccessibles pour l’acquisition, même avec des privilèges sudo, à cause d’autorisations encore plus restrictives. Le dossier Lockdown (10.15.5) contenant des certificats de couplage pour les appareils iOS en est l’exemple parfait.

L’avenir d’AXIOM Cyber

Chez Magnet Forensics, nous utilisons un cycle de développement itératif et incrémentiel pour nos produits, ce qui entraîne des discussions sur les futures capacités que nous aimerions prendre en charge. C’est pourquoi nous pensions qu’il était important d’offrir dès que possible à nos clients l’acquisition à distance de Mac, tout en continuant le développement de l’acquisition et du traitement de processus d’ouverture/de mémoire volatile sur Mac. Notre équipe technique s’efforce également d’intégrer d’autres formats de sortie pour les données acquises depuis des terminaux à distance et les clients auront bientôt l’option de choisir un format de sortie .zip ou AFF4-L. Enfin, les examinateurs pourront bientôt créer et sauvegarder des emplacements cibles personnalisés pour les données qu’ils ont régulièrement besoin de collecter au lieu de les sélectionner manuellement depuis chaque terminal pour chaque enquête. Si vous souhaitez que certains artéfacts soient pris en charge, n’hésitez pas à nous contacter, nous serions ravis d’entendre vos suggestions !

Vous souhaitez en savoir plus ? Rendez-vous sur la page Magnet AXIOM Cyber pour plus d’informations et demandez une version d’essai gratuite aujourd’hui même !

Comme toujours, si vous avez des questions, des commentaires ou des fonctionnalités de produits, n’hésitez pas à me contacter à l’adresse trey.amick@magnetforensics.com.