Android Messaging Forensics – SMS/MMS und mehr

Es gibt viele Apps von Drittanbietern für iOS und Android. Im Google Play Store und iTunes Store sehen Sie mehr Chat-Anwendungen als Sie je nutzen könnten. Jede hat eine andere Zielgruppe bezüglich Nutzer, Altersgruppe, Region oder Lebensstil. Die beliebtesten sind meist WhatsApp, Kik, WeChat, Facebook Messenger und viele andere, doch Textnachrichten sind weiterhin in vielen Gebieten vorherrschend. Warum? Weil sie leicht zu verwenden, plattformübergreifend (alle haben es) und auf jedem Handgerät standardmäßig installiert sind.

Die meisten forensischen Ermittler denken, dass die Analyse von Textnachrichten einfach ist — einfach die SMS-Datenbank aufrufen, Nachricht, Sender, Empfänger und Zeitstempel auslesen und über alles von Wert berichten. Und einige Ermittlungen sind so leicht. Doch es gibt viele Arten von Nachrichten über nur SMS hinaus, die dazukommen und dieser Post beschäftigt sich mit den verschiedenen Arten von Nachrichten, die Sie vielleicht bekommen, wenn Sie mit einer Standard-Textnachrichten-Ermittlung arbeiten.

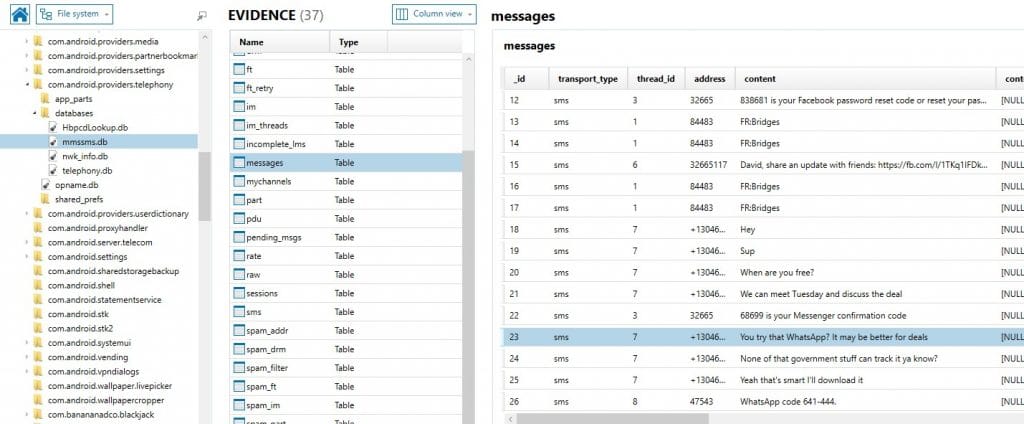

SMS/MMS – mmssms.db

Die meisten forensischen Ermittler wissen, dass Sie für SMS-/MMS-Daten auf fast jedem Gerät MMSSMS.db ansehen müssen. Android-Geräte speichern diese Daten meistens im Telephonie-Ordner hier:

/data/data/com.android.providers.telephony/databases/mmssms.db

Mmssms.db ist eine SQLite-Datenbank und wird von den meisten forensischen Tools unterstützt oder von jedem SQLite-Viewer gelesen. Es gibt hier viele interessante Tabellen, doch die Schlüsselinformationen liegen überwiegend im Nachrichteninhalt, dem Zeitstempel der Nachricht, und Sender/Empfänger.

Die SMS-/MMS-Datenbank ist auf einigen Geräten in einem ADB-Backup enthalten, doch oft ist dem nicht so und sie muss anderweitig mithilfe von Content Providern erfasst werden.

Content Provider

Drittanbieter-Apps können teilweise ebenfalls für ihre eigenen Zwecke auf die SMS-/MMS-Daten zugreifen. Apps wie Facebook Messenger, BBM, WhatsApp etc. bitten oft um Berechtigungen, auf die Kontakte oder SMS-/MMS-Nachrichten etc. zuzugreifen, um die Integration zwischen den Apps und Ihren Daten zu erweitern. Android ermöglicht Zugriff durch Content Provider.[1] Um zusätzliche Daten zu erfassen, die in einem Standard-ADB-Backup nicht enthalten sind, können Tools eine App oder einen Agenten auf dem Handy des Nutzers installieren, alle Content Provider-Daten erfassen, und dann als Teil ihrer eigenen Appdaten extrahieren. Einige Tools extrahieren ein ADB-Backup und Agentdaten als zwei verschiedene Erfassungen, Magnet AXIOM und ACQUIRE tun beides automatisch als Teil einer Schnellen/Logischen Erfassung.

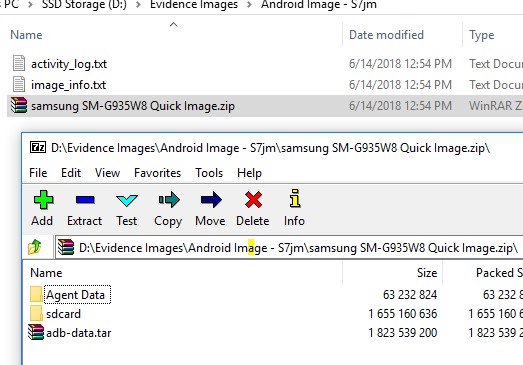

Das Image zeigt das ADB-Backup als „adb-data.tar“ und Content Provider-Daten im „Agentdaten“-Ordner.

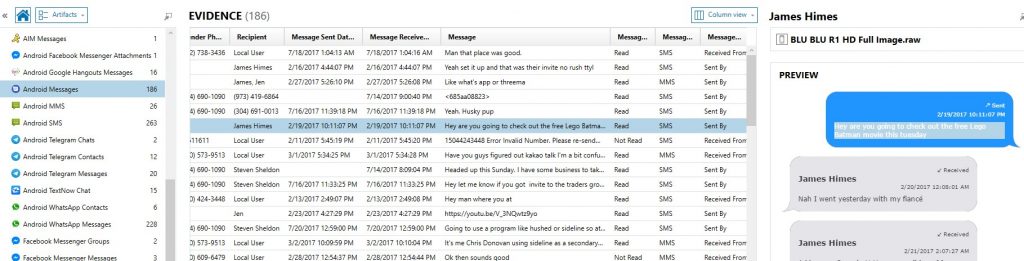

Je nach Erfassungsmethode, die zur Sammlung der SMS-/MMS-Daten verwendet wird, kennzeichnet AXIOM sie auf verschiedene Weise. Meistens sehen Sie Artefakte, die als „Android SMS“ und „Android MMS“ aufgelistet sind, aber manchmal sieht man sie auch kombiniert als „Android SMS/MMS (Content Provider), um zu indizieren, dass der ACQUIRE-Agent diese Daten über die Content Provider erfasst hat und dann die Datenbank während der Erfassung wiederhergestellt hat. Manchmal sieht man Sie auch als „Android SMS/MMS (Google Play Services)“, wenn die Erfassung ein vollständiges physisches oder Dateisystem-Image des Geräts ermöglicht hat. Alle relevanten SMS/MMS-Daten sollten in jeder Methode präsent sein, wir unterscheiden nur zwischen den Methoden, um den Ermittler wissen zu lassen, dass es leichte Unterschiede zwischen den Methoden geben kann, wie es erfasst wurde sowie wie es im Backend gespeichert wurde.

Android SMS/MMS – Google Play Services – Icing_mmssms.db

Für Geräte, zu deren Dateisystem Sie privilegierten Zugang haben (physische Erfassung und/oder vollständiges Dateisystem), finden Sie vielleicht aus SMS-/MMS-Daten in einer anderen Datenbank namens icing_mmssms.db. AXIOM und IEF nennen das „Android SMS/MMS – Google Play Services“.

RCS-Nachrichten

Rich Communication Services (RCS) ist ein neueres Protokoll, dass die Standard-SMS ablösen soll. [1]Es hat weitere Funktionen und Features, darunter Multimedia, Gruppenchats, Sprach-/Videoanrufe sowie viele weitere. Es wird zwar noch nicht von allen Anbieter angewendet und unterstützt, aber viele unterstützen inzwischen RCS-Nachrichten auf ihrem Netzwerk neben oder als Ersatz für SMS. AT&T/T-Mobile/Spring in den USA, Rogers in Canada, Vodafone in Europa sowie viele andere unterstützen alle RCS-Nachrichten und viele weitere Anbieter arbeiten daran, in naher Zukunft diese Unterstützung anzubieten. Apple hat zwar iMessage aus ähnlichen Gründen weiterer Funktionen über SMS hinaus implementiert, doch seine große Limitierung liegt darin, dass es nicht plattformübergreifend ist, sodass iMessage nur dazu verwendet werden kann, mit anderen iPhone-Nutzern zu chatten. RCS ist ein Protokoll, das von der Anbieterebene aus angewendet wird und von jedem Gerät unterstützt wird, das eine App beinhaltet, das dieses unterstützt. Google hat die Android Messages-App zu eben diesem Zweck erstellt.

Android Messages – Bugle_db

Android hat außerdem seine eigene Nachrichten-App im Google Play Store namens „Android Messages“, die viele verschiedene Nachrichten-Formate unterstützt, darunter SMS/MMS und RCS-Nachrichten.[2] Je nach Modell und OS nutzen mehrere Anbieter Android Messages als standardmäßige Nachrichten-App im Gegensatz zu der normalen SMS-/MMS-App, die von Herstellern wie Samsung erstellt und installiert werden. Teilweise finden Sie auch beide Apps auf einem Gerät installiert, wenn der Nutzer sich entschieden hat, auf die Standard-SMS-/MMS-App für Android Messages zu verzichten. Die Datei android.XML gibt an, was die standardmäßige Nachrichten-App für das jeweilige Gerät ist.

Daten für die Android Messages-App sind hier zu finden:

/data/data/com.google.android.apps.messaging/databases/bugle_db

Sie sind zwar anders strukturiert als die mmssms.db, doch der investigative Wert ist ähnlich in der Hinsicht, dass mindestens Sender, Empfänger, Nachricht und Zeitstempel der Nachricht erfasst werden sollen. Außerdem soll unterschieden werden, ob eine Nachricht eine SMS, MMS oder RCS war. Die Nachrichten-, Teilnehmer- und Bestandteil-Tabellen können für Ihre Ermittlung wertvoll sein.

Samsung Text Nachrichtenprotokolle

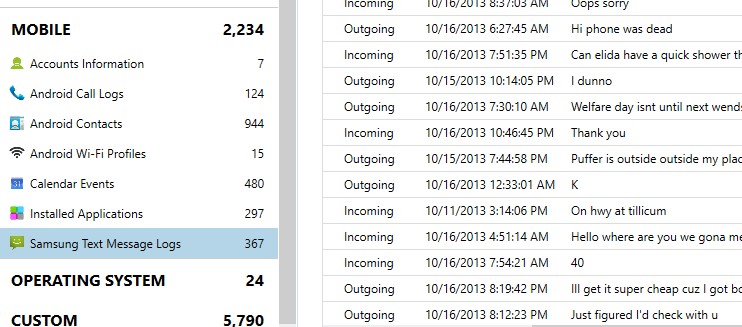

Eine andere Art Nachrichten, die Sie finden können, sind für Samsung-Geräte spezifisch. Samsung speichert Nachrichtenprotokolle hier:

/data/data/com.sec.android.provider.logsprovider/databases/logs.db

Diese Nachrichten beinhalten möglicherweise Kopien von normalen SMS/MMS, doch oft finden sich hier auch zusätzliche Nachrichtendaten. Die Daten werden zwar nur zur Protokollerstellung erstellt, daher bekommen Sie vielleicht nur Ausschnitte von Daten, doch auch diese können als sekundäre Informationsquelle sehr wertvoll sein, besonders, wenn der Nutzer viele seiner Nachrichten gelöscht hat.

Die Samsung-Textnachrichtenprotokolle werden von Ermittlern oft übersehen, die sich nur auf die mmssms.db fokussieren und können wesentliche Informationen für Ihre Ermittlung enthalten.

Insgesamt ist es wichtig, dass Ermittler die anderen Nachrichtenarten außer SMS/MMS und anderen beliebten Drittanbieter-Chat-Apps wie WhatsApp, Facebook Messenger, Kik etc. nicht übersehen. Der Durchschnittsnutzer verwendet vielleicht nur die standardmäßige Nachrichten-App, doch in anderen Fällen hat sich die Standard-App vielleicht für ein bestimmtes Gerät geändert oder der Nutzer verwendet mehrere Chat-Anwendungen absichtlich oder unabsichtlich, um der Entdeckung zu entgehen.

Wenn Sie weitere Fragen haben, kontaktieren Sie mich unterjamie.mcquaid@magnetforensics.com

Danke,

Jamie McQuaid

[1] https://en.wikipedia.org/wiki/Rich_Communication_Services

[2] https://play.google.com/store/apps/details?id=com.google.android.apps.messaging

[1] https://developer.android.com/guide/topics/providers/content-providers

Update: Gabriele Zambelli wies uns auf einen weiteren guten Ort hin, um SMS-Nachrichtendaten auf Android zu identifizieren, nämlich die Anrufprotokoll-Datenbank (calllog.db), die sich in Android 7 und 8 verändert hat. Die Datenbank enthält eine Tabelle namens „m_content“, die die ersten 50 Zeichen einer SMS-Nachricht enthält. Diese Informationen werden von Content Providern normalerweise nicht abgerufen oder in einem ADB-Backup eingeschlossen, daher wären Sie nur in vollständigen physischen oder Dateisystem-Images eines Android-Geräts enthalten und werden von Ihren forensischen Tools eventuell übersehen. Für weitere Informationen lesen Sie Gabrieles Blogbeitrag hier: https://forensenellanebbia.blogspot.com/2018/10/calllogdb-and-sms-data-on-android-70.html.